dahua 얼굴 인식 액세스 컨트롤러

제품 정보

| 제품 이름 | 얼굴 인식 액세스 컨트롤러 |

|---|---|

| 버전 | V1.0.0 |

| 출시 시간 | 2022년 XNUMX월 |

제품 사용 지침

안전 지침

설명서에 다음 신호어가 나타날 수 있습니다.

| 신호어 | 의미 |

|---|---|

| 피하지 않으면 다음과 같은 높은 잠재적 위험을 나타냅니다. 사망이나 심각한 부상을 초래합니다. |

|

| 그렇지 않은 경우 중간 또는 낮은 잠재적 위험을 나타냅니다. 경미하거나 중등도의 부상을 입을 수 있습니다. |

|

| 방지하지 않을 경우 발생할 수 있는 잠재적 위험을 나타냅니다. 재산 피해, 데이터 손실, 성능 저하 또는 예측할 수 없는 결과. |

|

| 문제를 해결하거나 시간을 절약하는 데 도움이 되는 방법을 제공합니다. | |

| 보충 자료로 추가 정보를 제공합니다. 텍스트. |

개인정보 보호 고지

장치 사용자 또는 데이터 컨트롤러로서 귀하는 얼굴, 지문, 자동차 번호판 번호 등 타인의 개인 데이터를 수집할 수 있습니다. 귀하는 다음을 포함하되 이에 국한되지 않는 조치를 구현하여 다른 사람의 합법적인 권리와 이익을 보호하기 위해 현지 개인 정보 보호 법률 및 규정을 준수해야 합니다.

- 감시 영역의 존재를 사람들에게 알리기 위해 명확하고 눈에 보이는 식별 정보 제공

- 필수 연락처 정보 제공

중요한 안전 조치 및 경고

이 섹션에서는 액세스 컨트롤러의 올바른 취급, 위험 예방 및 재산 피해 예방에 대해 다룹니다. Access Controller를 사용하기 전에 주의 깊게 읽고 사용 시 지침을 준수하십시오.

운송 요구 사항

허용된 습도 및 온도 조건에서 액세스 컨트롤러를 운송, 사용 및 보관하십시오.

저장 요구 사항

허용된 습도 및 온도 조건에서 액세스 컨트롤러를 보관하십시오.

설치 요구 사항

- 어댑터의 전원이 켜져 있는 동안에는 전원 어댑터를 액세스 컨트롤러에 연결하지 마십시오.

- 현지 전기 안전 규정 및 표준을 엄격히 준수하십시오.

- 주변 볼륨을 확인하십시오.tage는 안정적이며 액세스 컨트롤러의 전원 공급 장치 요구 사항을 충족합니다.

- 액세스 컨트롤러의 손상을 방지하려면 액세스 컨트롤러를 두 가지 이상의 전원 공급 장치에 연결하지 마십시오.

- 배터리를 부적절하게 사용하면 화재나 폭발이 발생할 수 있습니다.

머리말

일반적인

본 매뉴얼은 얼굴인식 출입통제기(이하 “출입통제기”라 칭함)의 설치 및 작동 방법을 소개합니다. 장치를 사용하기 전에 주의 깊게 읽고 나중에 참조할 수 있도록 설명서를 안전하게 보관하십시오.

안전 지침

다음과 같은 신호어가 매뉴얼에 나타날 수 있습니다.

개인정보 보호 고지

기기 사용자 또는 데이터 관리자로서 얼굴, 지문, 차량 번호판 번호와 같은 다른 사람의 개인 데이터를 수집할 수 있습니다. 다음을 포함하되 이에 국한되지 않는 조치를 구현하여 다른 사람의 합법적 권리와 이익을 보호하기 위해 현지 개인 정보 보호법 및 규정을 준수해야 합니다. 감시 구역의 존재를 사람들에게 알리기 위해 명확하고 눈에 띄는 식별 정보를 제공하고 필요한 연락처 정보를 제공합니다.

매뉴얼에 대하여

- 매뉴얼은 참고용일 뿐입니다. 매뉴얼과 제품 사이에 약간의 차이가 있을 수 있습니다.

- 본 설명서에 명시된 사항 이외의 방법으로 제품을 작동하여 발생한 손실에 대해 당사는 책임을 지지 않습니다.

- 매뉴얼은 관련 관할권의 최신 법률 및 규정에 따라 업데이트됩니다. 자세한 내용은 종이 사용자 매뉴얼을 참조하거나 CD-ROM을 사용하거나 QR 코드를 스캔하거나 공식 사이트를 방문하세요. web사이트. 매뉴얼은 참고용일 뿐입니다. 전자 버전과 종이 버전 사이에 약간의 차이가 있을 수 있습니다.

- 모든 디자인과 소프트웨어는 사전 서면 통지 없이 변경될 수 있습니다. 제품 업데이트로 인해 실제 제품과 설명서 사이에 약간의 차이가 나타날 수 있습니다. 최신 프로그램 및 보충 문서는 고객 서비스에 문의하십시오.

- 인쇄에 오류가 있거나 기능, 작업 및 기술 데이터에 대한 설명에 편차가 있을 수 있습니다. 의심이나 분쟁이 있는 경우 최종 설명의 권리를 보유합니다.

- 매뉴얼(PDF 형식)을 열 수 없는 경우 리더 소프트웨어를 업그레이드하거나 다른 주요 리더 소프트웨어를 사용해 보세요.

- 이 매뉴얼에 있는 모든 상표, 등록 상표 및 회사 이름은 해당 소유자의 자산입니다.

- 저희를 방문해주세요 web사이트를 사용하는 동안 문제가 발생하면 공급업체나 고객 서비스에 문의하세요.

- 불확실성이나 논란의 여지가 있는 경우, 우리는 최종 설명권을 갖습니다.

중요한 안전 조치 및 경고

이 섹션에서는 액세스 컨트롤러의 올바른 취급, 위험 방지 및 재산 피해 방지에 대한 내용을 소개합니다. 액세스 컨트롤러를 사용하기 전에 주의 깊게 읽고 사용 시 지침을 준수하십시오.

운송 요구 사항

허용된 습도 및 온도 조건에서 액세스 컨트롤러를 운송, 사용 및 보관하십시오.

저장 요구 사항

허용된 습도 및 온도 조건에서 액세스 컨트롤러를 보관하십시오.

설치 요구 사항

- 어댑터의 전원이 켜져 있는 동안에는 전원 어댑터를 액세스 컨트롤러에 연결하지 마십시오.

- 지역 전기 안전 코드 및 표준을 엄격히 준수하십시오. 주변 볼륨을 확인하십시오.tage는 안정적이며 액세스 컨트롤러의 전원 공급 장치 요구 사항을 충족합니다.

- 액세스 컨트롤러의 손상을 방지하려면 액세스 컨트롤러를 두 가지 이상의 전원 공급 장치에 연결하지 마십시오.

- 배터리를 부적절하게 사용하면 화재나 폭발이 발생할 수 있습니다.

- 고소작업자는 헬멧과 안전벨트 착용을 포함하여 개인 안전을 보장하기 위해 필요한 모든 조치를 취해야 합니다.

- 액세스 컨트롤러를 햇빛에 노출된 장소 또는 열원 근처에 두지 마십시오.

- 액세스 컨트롤러를 d에서 멀리 유지하십시오.amp냄새, 먼지, 그을음.

- 액세스 컨트롤러가 떨어지지 않도록 안정된 표면에 설치하십시오.

- 출입통제기는 통풍이 잘 되는 곳에 설치하고 통풍을 막지 마십시오.

- 제조업체가 제공한 어댑터나 캐비닛 전원 공급 장치를 사용하세요.

- 해당 지역에 권장되는 전원 코드를 사용하고 정격 전력 사양을 준수하세요.

- 전원 공급 장치는 IEC 1-62368 표준의 ES1 요구 사항을 준수해야 하며 PS2보다 높지 않아야 합니다. 전원 공급 장치 요구 사항은 액세스 컨트롤러 레이블의 적용을 받습니다.

- 액세스 컨트롤러는 클래스 I 전기 제품입니다. 액세스 컨트롤러의 전원 공급 장치가 보호 접지가 있는 전원 소켓에 연결되어 있는지 확인하십시오.

운영 요구 사항

- 사용하기 전에 전원 공급이 올바른지 확인하세요.

- 어댑터의 전원이 켜져 있는 동안 액세스 컨트롤러 측면의 전원 코드를 뽑지 마십시오.

- 전원 입출력의 정격 범위 내에서 Access Controller를 작동하십시오.

- 허용된 습도 및 온도 조건에서 액세스 컨트롤러를 사용하십시오.

- 액세스 컨트롤러에 액체를 떨어뜨리거나 튀기지 마십시오. 액세스 컨트롤러에 액체가 채워진 물체가 없는지 확인하여 액체가 흘러들어가지 않도록 합니다.

- 전문적인 지시 없이 액세스 컨트롤러를 분해하지 마십시오.

구조

전면 모습은 액세스 컨트롤러의 모델에 따라 다를 수 있습니다. 여기서는 지문 모델을 예시로 사용합니다.amp르.

연결 및 설치

설치 요구 사항

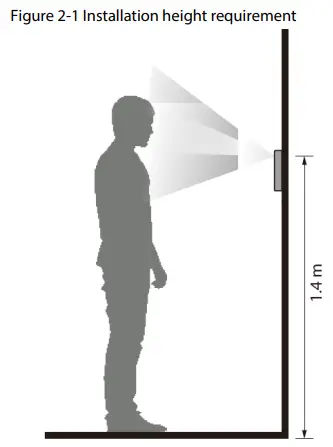

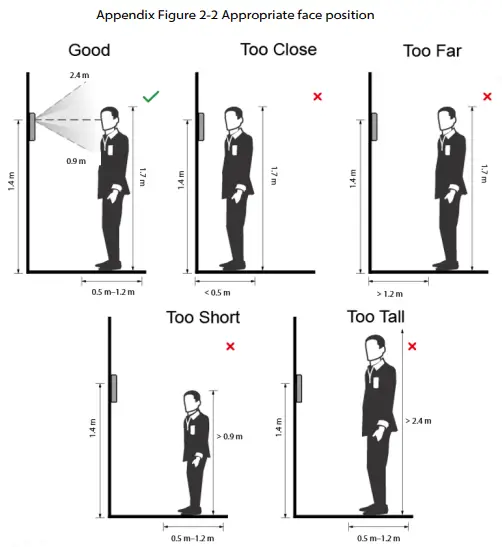

- 설치 높이는 1.4m(렌즈에서 지면까지)입니다.

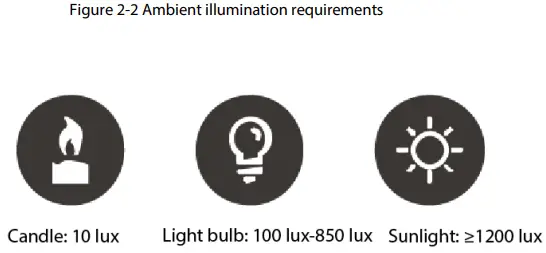

- 액세스 컨트롤러에서 0.5미터 떨어진 곳의 조명은 100럭스 이상이어야 합니다.

- 창문이나 문으로부터 최소 3m, 광원으로부터 2m 떨어진 실내에 설치하는 것을 권장합니다.

- 역광, 직사광선, 가까운 빛, 비스듬한 빛을 피하십시오.

- 설치 높이

- 주변 조명 요구 사항

- 권장 설치 위치

- 설치 위치 권장하지 않음

배선

- 외부 보안 모듈을 연결하려면 연결 > 직렬 포트 > RS-485 설정 > 보안 모듈을 선택하세요. 보안 모듈은 고객이 별도로 구매해야 합니다.

- 보안 모듈이 켜져 있으면 종료 버튼과 잠금 제어가 작동하지 않습니다.

설치 과정

모든 Access Controller의 설치 방법은 동일합니다. 이 섹션에서는 액세스 컨트롤러의 지문 모델을 예시로 사용합니다.amp르.

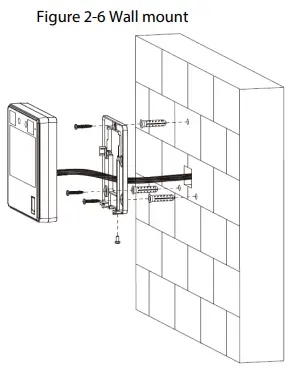

- 벽면 장착

- 1단계 설치 브래킷의 구멍 위치에 따라 벽에 구멍 3개를 뚫습니다. 구멍에 확장 볼트를 넣습니다.

- 2단계 나사 3개를 이용하여 설치 브라켓을 벽에 고정하세요.

- 3단계 액세스 컨트롤러를 연결합니다.

- 4단계 브래킷에 액세스 컨트롤러를 고정합니다.

- 5단계 액세스 컨트롤러 하단에 나사 1개를 단단히 조입니다.

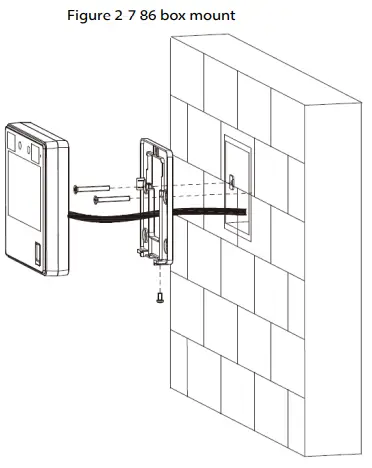

- 86 박스 마운트

- 1단계 적당한 높이로 벽에 86 상자를 넣으십시오.

- 2단계 나사 86개를 사용하여 설치 브래킷을 2 상자에 고정합니다.

- 3단계 액세스 컨트롤러를 연결합니다.

- 4단계 브래킷에 액세스 컨트롤러를 고정합니다.

- 5단계 액세스 컨트롤러 하단에 나사 1개를 단단히 조입니다.

로컬 구성

로컬 작동은 모델에 따라 다를 수 있습니다.

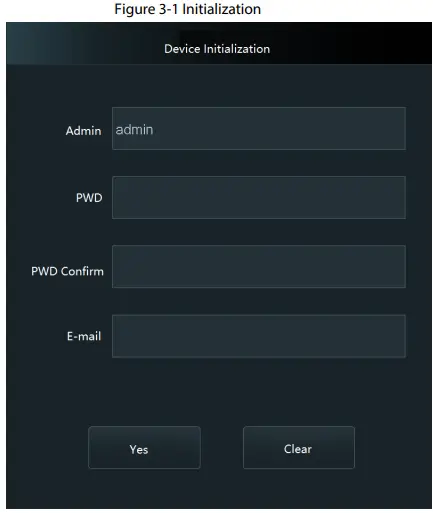

초기화

처음 사용하거나 공장 기본값을 복원한 후에는 언어를 선택한 다음 관리자 계정의 비밀번호와 이메일 주소를 설정해야 합니다. 그 후, 관리자 계정을 사용하여 Access Controller의 메인 메뉴 화면에 로그인할 수 있습니다. web페이지.

- 관리자 비밀번호를 잊은 경우 연결된 이메일 주소로 재설정 요청을 보내십시오.

- 비밀번호는 공백이 아닌 8~32자로 구성되어야 하며 대문자, 소문자, 숫자 및 특수 문자(' ' ; : & 제외) 중 XNUMX개 이상의 문자를 포함해야 합니다. 암호 강도 프롬프트에 따라 높은 보안 암호를 설정하십시오.

새 사용자 추가

이름, 카드번호, 얼굴, 지문 등의 사용자 정보를 입력하여 신규 사용자를 추가한 후 사용자 권한을 설정합니다.

- 1단계 메인 메뉴 화면에서 UserNew > User를 선택하세요.

- 2단계 사용자 매개변수를 구성합니다.

매개변수 설명 사용자 ID 사용자 아이디를 입력하세요. 아이디는 숫자, 문자 및 이들의 조합이 가능하며, 사용자 아이디의 최대 길이는 32자입니다. 각 ID는 고유합니다. 이름 사용자 이름을 입력하고 최대 길이는 숫자, 기호 및 문자를 포함하여 32자입니다. 매개변수 설명 FP 각 사용자는 최대 3개의 지문을 등록할 수 있습니다. 화면의 지시에 따라 지문을 등록하십시오. 등록된 지문을 협박 지문으로 설정할 수 있으며, 협박 지문으로 문이 잠금 해제되면 알람이 발생합니다. ● 첫 번째 지문을 협박 지문으로 설정하는 것은 권장하지 않습니다.

● 지문 기능은 출입 통제기의 지문 모델에서만 사용할 수 있습니다.

얼굴 얼굴이 이미지 캡처 프레임의 중앙에 있는지 확인하고 얼굴 이미지가 자동으로 캡처됩니다. 촬영된 얼굴 이미지가 만족스럽지 않으면 다시 등록할 수 있습니다. 카드 사용자는 최대 XNUMX개의 카드를 등록할 수 있습니다. 카드 번호를 입력하거나 카드를 스와이프하면 액세스 컨트롤러가 카드 정보를 읽습니다. 등록된 카드를 협박카드로 설정할 수 있으며, 협박카드로 문을 열면 알람이 울립니다.

카드 스와이프 모델만 이 기능을 지원합니다.

장애인 사용자 비밀번호를 입력하여 도어를 잠금 해제하세요. 비밀번호의 최대 길이는 8자리입니다. 사용자 레벨 새 사용자에 대한 사용자 권한을 설정합니다. ● 일반적인: 사용자는 출입 권한만 가지고 있습니다.

● 관리자: 관리자는 출입문을 잠금해제하고 출입단말기를 구성할 수 있습니다.

기간 사용자는 정해진 기간 내에 통제 구역에 입장할 수 있습니다. 기본값은 255이며, 이는 기간이 구성되지 않았음을 의미합니다. 휴가 계획 사용자는 예정된 휴일 내에 통제구역에 출입할 수 있습니다. 기본값은 255이며, 이는 구성된 휴가 계획이 없음을 의미합니다. 유효 날짜 사용자에게 보안 영역에 대한 액세스 권한이 부여되는 기간을 정의합니다. 매개변수 설명 사용자 유형 ● 일반적인: 일반 사용자가 정상적으로 문을 열 수 있습니다. ● 차단 목록: 차단 목록에 있는 사용자가 문을 열면 서비스 담당자에게 알림이 전송됩니다.

● 손님: 게스트는 정해진 시간 또는 일정 횟수 동안 문을 열 수 있습니다. 지정된 기간이 만료되거나 잠금 해제 시간이 지나면 문을 열 수 없습니다.

● 순찰: 가석방 사용자는 출석을 추적할 수 있지만 잠금 해제 권한은 없습니다.

● 요일: VIP가 문을 열면 서비스 담당자에게 알림이 전송됩니다.

● 기타: 문을 열면 5초간 문이 열린 상태로 유지됩니다.

● 맞춤 사용자 1/2: 와 같음 일반적인.

- 3단계 수도꼭지 ✓.

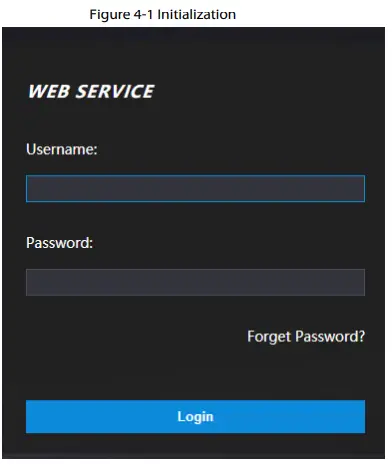

로그인 Web페이지

에 web페이지에서 액세스 컨트롤러를 구성하고 업데이트할 수도 있습니다.

필수 조건

- 로그인에 사용된 컴퓨터가 web페이지는 액세스 컨트롤러와 동일한 LAN에 있습니다.

- Web페이지 구성은 Access Controller 모델에 따라 다릅니다. Access Controller의 특정 모델만 네트워크 연결을 지원합니다.

절차

- 1단계 열기 web 브라우저에서 액세스 컨트롤러의 IP 주소로 이동합니다.

IE11, Firefox 또는 Chrome을 사용할 수 있습니다. - 2단계 사용자 이름과 비밀번호를 입력하세요.

- 관리자의 기본 사용자 이름은 admin이며 비밀번호는 초기화 시 설정한 것입니다. 계정 보안을 강화하려면 관리자 암호를 정기적으로 변경하는 것이 좋습니다.

- 관리자 암호를 잊은 경우 암호를 잊으셨습니까?를 클릭할 수 있습니다. 비밀번호를 재설정합니다.

- 3단계 로그인을 클릭하세요.

부록 1 지문 등록 시 주의사항 중요사항

지문을 등록할 때 다음 사항에 주의하십시오.

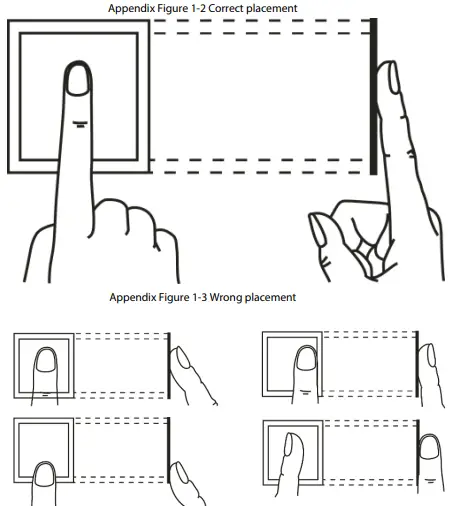

- 손가락과 스캐너 표면이 깨끗하고 건조한지 확인하십시오.

- 지문 스캐너의 중앙을 손가락으로 누릅니다.

- 지문 센서를 강한 빛, 고온 다습한 장소에 두지 마세요.

- 지문이 명확하지 않은 경우 다른 잠금 해제 방법을 사용하십시오.

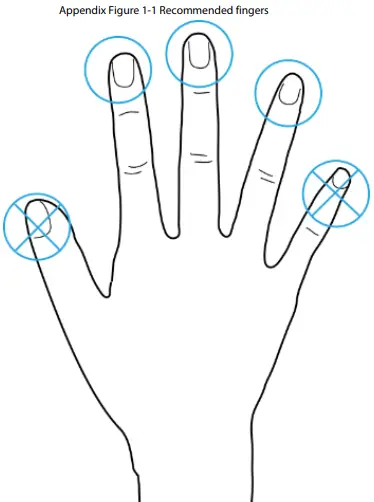

손가락 추천

검지, 중지, 약지가 권장됩니다. 엄지와 새끼손가락은 녹음 센터에 쉽게 놓을 수 없습니다.

스캐너에서 지문을 누르는 방법

부록 2 얼굴 등록의 중요 사항

등록 전

- 안경, 모자, 턱수염은 얼굴 인식 성능에 영향을 줄 수 있습니다.

- 모자를 쓸 때 눈썹을 가리지 마십시오.

- 근태 관리를 사용하는 경우 수염 스타일을 크게 바꾸지 마십시오. 그렇지 않으면 얼굴 인식이 실패할 수 있습니다.

- 얼굴을 깨끗하게 유지하십시오.

- 근태는 광원에서 최소 2미터, 창문이나 문에서 최소 3미터 떨어진 곳에 보관하십시오. 그렇지 않으면 역광 및 직사광선이 근태의 얼굴 인식 성능에 영향을 미칠 수 있습니다.

등록 중

- 장치 또는 플랫폼을 통해 얼굴을 등록할 수 있습니다. 플랫폼을 통한 등록은 플랫폼 사용 설명서를 참조하십시오.

- 사진 캡처 프레임의 중앙에 머리를 맞춥니다. 얼굴 이미지가 자동으로 캡처됩니다.

- 머리나 몸을 흔들지 마십시오. 등록이 실패할 수 있습니다.

캡처 프레임에 두 개의 얼굴이 동시에 나타나지 않도록 하십시오.

- 머리나 몸을 흔들지 마십시오. 등록이 실패할 수 있습니다.

얼굴 위치

얼굴이 적절한 위치에 있지 않으면 얼굴 인식 정확도에 영향을 줄 수 있습니다.

얼굴의 요구 사항

- 얼굴이 깨끗하고 이마가 머리카락으로 덮여 있지 않은지 확인하십시오.

- 안경, 모자, 짙은 수염 또는 얼굴 이미지 녹화에 영향을 미치는 기타 얼굴 장식품을 착용하지 마십시오.

- 표정 없이 눈을 뜨고 카메라의 중앙을 향하도록 합니다.

- 얼굴을 녹화하거나 얼굴 인식 중에 얼굴을 카메라에서 너무 가까이 두거나 너무 멀리 두지 마십시오.

- 관리 플랫폼을 통해 얼굴 이미지를 가져올 때 이미지 해상도가 150 × 300픽셀–600 × 1200픽셀 범위 내에 있는지 확인하십시오. 이미지 픽셀은 500 × 500 픽셀 이상입니다. 이미지 크기가 100KB 미만이고 이미지 이름과 사람 ID가 동일합니다.

- 얼굴이 전체 이미지 영역의 1/3 이상, 2/3 이하, 종횡비가 1:2를 초과하지 않는지 확인하십시오.

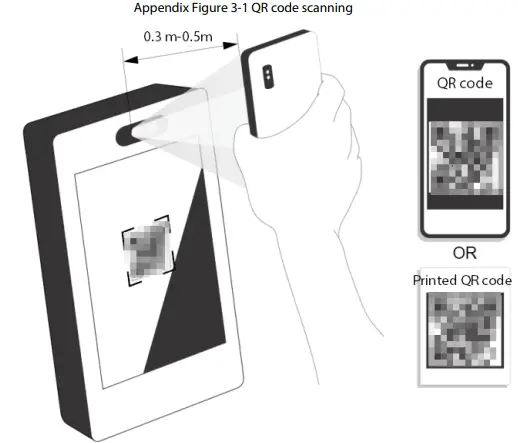

부록 3 QR 코드 스캔의 중요 사항

QR 코드를 액세스 컨트롤러의 렌즈 또는 QR 코드 확장 모듈의 렌즈에서 30cm~50cm 떨어진 곳에 놓습니다. 30cm×30cm 이상, 100바이트 이하의 QR코드를 지원합니다.

QR 코드의 감지 거리는 QR 코드의 바이트 및 크기에 따라 다릅니다.

부록 4 사이버 보안 권장 사항

기본 장비 네트워크 보안을 위해 취해야 할 필수 조치 :

- 강력한 비밀번호를 사용하세요

비밀번호를 설정하려면 다음 제안 사항을 참조하세요.- 길이는 8자 이상이어야 합니다.

- 최소한 두 가지 유형의 문자를 포함하세요. 문자 유형에는 대문자, 소문자, 숫자, 기호가 포함됩니다.

- 계정명이나 계정명을 역순으로 입력하지 마세요.

- 123, abc 등과 같이 연속된 문자를 사용하지 마십시오.

- 111, aaa 등 중복된 문자를 사용하지 마세요.

- 시간 내에 펌웨어 및 클라이언트 소프트웨어 업데이트

- Tech-industry의 표준 절차에 따라 시스템에 최신 보안 패치 및 수정 사항이 적용되도록 장비(예: NVR, DVR, IP 카메라 등) 펌웨어를 최신 상태로 유지하는 것이 좋습니다. 장비가 공용 네트워크에 연결된 경우 "업데이트 자동 확인" 기능을 활성화하여 제조업체에서 출시한 펌웨어 업데이트 정보를 적시에 얻을 것을 권장합니다.

- 최신 버전의 클라이언트 소프트웨어를 다운로드하여 사용하는 것이 좋습니다.

장비 네트워크 보안을 개선하기위한“좋은”권장 사항 :

- 물리적 보호

장비, 특히 저장 장치에 대한 물리적 보호를 수행하는 것이 좋습니다. 예를 들어ample, 장비를 특수 컴퓨터실 및 캐비닛에 배치하고 권한이 없는 사람이 하드웨어 손상, 이동식 장비(예: USB 플래시 디스크, 직렬 포트 ), 등. - 정기적으로 비밀번호를 변경하세요

비밀번호 추측이나 해킹의 위험을 줄이려면 정기적으로 비밀번호를 변경하는 것이 좋습니다. - 비밀번호 설정 및 업데이트 정보 재설정 시기적절함

이 장치는 비밀번호 재설정 기능을 지원합니다. 최종 사용자의 사서함과 비밀번호 보호 질문을 포함하여 비밀번호 재설정에 대한 관련 정보를 적시에 설정하십시오. 정보가 변경되면 적시에 수정하십시오. 비밀번호 보호 질문을 설정할 때 쉽게 추측할 수 있는 질문은 사용하지 않는 것이 좋습니다. - 계정 잠금 활성화

계정 잠금 기능은 기본적으로 활성화되어 있으며, 계정 보안을 보장하기 위해 계속 켜 두는 것이 좋습니다. 공격자가 잘못된 비밀번호로 여러 번 로그인을 시도하면 해당 계정과 소스 IP 주소가 잠깁니다. - 기본 HTTP 및 기타 서비스 포트 변경

외부인이 사용자가 사용하는 포트를 추측할 수 있는 위험을 줄이려면 기본 HTTP 및 기타 서비스 포트를 1024~65535 사이의 숫자로 변경하는 것이 좋습니다. - HTTPS 활성화

HTTPS를 활성화하여 방문하시기 바랍니다. Web 안전한 통신 채널을 통한 서비스. - MAC 주소 바인딩

게이트웨이의 IP 및 MAC 주소를 장비에 바인딩하여 ARP 스푸핑 위험을 줄이는 것이 좋습니다. - 계정 및 권한을 합리적으로 할당하세요

비즈니스 및 관리 요구 사항에 따라 사용자를 합리적으로 추가하고 각 사용자에게 최소한의 권한을 할당합니다. - 불필요한 서비스 비활성화 및 보안 모드 선택

- 필요하지 않은 경우 위험을 줄이기 위해 SNMP, SMTP, UPnP 등의 일부 서비스를 끄는 것이 좋습니다.

- 필요한 경우 다음 서비스를 포함하되 이에 국한되지 않는 안전 모드를 사용하는 것이 좋습니다.

- SNMP: SNMP v3를 선택하고 강력한 암호화 암호 및 인증 암호를 설정합니다.

- SMTP: 사서함 서버에 액세스하려면 TLS를 선택하세요.

- FTP: SFTP를 선택하고 강력한 비밀번호를 설정하세요.

- AP 핫스팟: WPA2-PSK 암호화 모드를 선택하고 강력한 비밀번호를 설정하세요.

- 오디오 및 비디오 암호화 전송

귀하의 오디오 및 비디오 데이터 내용이 매우 중요하거나 민감한 경우, 전송 중에 오디오 및 비디오 데이터가 도난당할 위험을 줄이기 위해 암호화된 전송 기능을 사용하는 것이 좋습니다.

알림: 암호화된 전송은 전송 효율성의 손실을 초래할 수 있습니다. - 보안 감사

- 온라인 사용자 확인: 기기가 승인 없이 로그인되었는지 확인하기 위해 정기적으로 온라인 사용자를 확인하는 것이 좋습니다.

- 장비 로그 확인: 작성자 view로그를 분석하면 기기에 로그인하는 데 사용된 IP 주소와 주요 작업을 알 수 있습니다.

- 네트워크 로그

장비의 제한된 저장 용량으로 인해 저장된 로그가 제한됩니다. 장기간 로그를 저장해야하는 경우 네트워크 로그 기능을 활성화하여 중요한 로그가 추적을 위해 네트워크 로그 서버에 동기화되도록하는 것이 좋습니다. - 안전한 네트워크 환경 구축

장비의 안전을 더 잘 보장하고 잠재적 인 사이버 위험을 줄이려면 다음을 권장합니다.- 외부 네트워크에서 인트라넷 장치에 직접 액세스하는 것을 방지하려면 라우터의 포트 매핑 기능을 비활성화하세요.

- 네트워크는 실제 네트워크 요구에 따라 분할되고 격리되어야 합니다. 두 하위 네트워크 간에 통신 요구 사항이 없는 경우 VLAN, 네트워크 GAP 및 기타 기술을 사용하여 네트워크를 분할하여 네트워크 격리 효과를 달성하는 것이 좋습니다.

- 개인 네트워크에 대한 무단 접근 위험을 줄이기 위해 802.1x 접근 인증 시스템을 구축합니다.

- IP/MAC 주소 필터링 기능을 활성화하여 장치에 액세스할 수 있는 호스트 범위를 제한합니다.

문서 / 리소스

|

dahua 얼굴 인식 액세스 컨트롤러 [PDF 파일] 사용자 가이드 얼굴 인식 액세스 컨트롤러, 얼굴, 인식 액세스 컨트롤러, 액세스 컨트롤러, 컨트롤러 |