Contrôleur d'accès à reconnaissance faciale Dahua

Informations sur le produit

| Nom du produit | Contrôleur d'accès à reconnaissance faciale |

|---|---|

| Version | V1.0.0 |

| Heure de sortie | Juin 2022 |

Instructions d'utilisation du produit

Consignes de sécurité

Les mots-indicateurs suivants peuvent apparaître dans le manuel :

| Mots-clés | Signification |

|---|---|

| Indique un danger potentiel élevé qui, s'il n'est pas évité, entraîner la mort ou des blessures graves. |

|

| Indique un danger potentiel moyen ou faible qui, s'il n'est pas évitée, peut entraîner des blessures légères ou modérées. |

|

| Indique un risque potentiel qui, s'il n'est pas évité, pourrait entraîner dommages matériels, perte de données, réduction des performances ou résultats imprévisibles. |

|

| Fournit des méthodes pour vous aider à résoudre un problème ou à gagner du temps. | |

| Fournit des informations supplémentaires en complément du texte. |

Avis de protection de la vie privée

En tant qu'utilisateur de l'appareil ou responsable du traitement des données, vous pouvez collecter les données personnelles d'autrui, telles que leur visage, leurs empreintes digitales et leur numéro de plaque d'immatriculation. Vous devez vous conformer aux lois et réglementations locales en matière de protection de la vie privée pour protéger les droits et intérêts légitimes des autres personnes en mettant en œuvre des mesures qui incluent, sans toutefois s'y limiter :

- Fournir une identification claire et visible pour informer les personnes de l'existence de la zone de surveillance

- Fournir les coordonnées requises

Mesures de sécurité et avertissements importants

Cette section couvre la manipulation appropriée du contrôleur d'accès, la prévention des risques et la prévention des dommages matériels. Veuillez lire attentivement avant d'utiliser le contrôleur d'accès et respecter les directives lors de son utilisation.

Exigence de transport

Transportez, utilisez et stockez le contrôleur d'accès dans des conditions d'humidité et de température autorisées.

Exigence de stockage

Stockez le contrôleur d'accès dans les conditions d'humidité et de température autorisées.

Exigences d'installation

- Ne connectez pas l'adaptateur secteur au contrôleur d'accès lorsque l'adaptateur est sous tension.

- Respectez strictement le code et les normes locaux de sécurité électrique.

- Assurez-vous que le vol ambianttage est stable et répond aux exigences d'alimentation du contrôleur d'accès.

- Ne connectez pas le contrôleur d'accès à deux ou plusieurs types d'alimentation électrique pour éviter d'endommager le contrôleur d'accès.

- Une mauvaise utilisation de la batterie peut entraîner un incendie ou une explosion.

Avant-propos

Général

Ce manuel présente l'installation et le fonctionnement du contrôleur d'accès à reconnaissance faciale (ci-après dénommé le « contrôleur d'accès »). Lisez attentivement avant d'utiliser l'appareil et conservez le manuel en lieu sûr pour référence future.

Consignes de sécurité

Les mots d’avertissement suivants peuvent apparaître dans le manuel.

Avis de protection de la vie privée

En tant qu'utilisateur de l'appareil ou responsable du traitement des données, vous pouvez collecter les données personnelles d'autres personnes, telles que leur visage, leurs empreintes digitales et leur numéro de plaque d'immatriculation. Vous devez vous conformer aux lois et réglementations locales en matière de protection de la vie privée afin de protéger les droits et intérêts légitimes d'autres personnes en mettant en œuvre des mesures qui incluent, sans toutefois s'y limiter : Fournir une identification claire et visible pour informer les personnes de l'existence de la zone de surveillance et fournir les coordonnées requises.

À propos du manuel

- Le manuel est fourni à titre de référence uniquement. De légères différences peuvent être constatées entre le manuel et le produit.

- Nous ne sommes pas responsables des pertes subies en raison de l'utilisation du produit d'une manière non conforme au manuel.

- Le manuel sera mis à jour conformément aux dernières lois et réglementations des juridictions concernées. Pour des informations détaillées, consultez le manuel d'utilisation papier, utilisez notre CD-ROM, scannez le code QR ou visitez notre site officiel website. Le manuel est fourni à titre de référence uniquement. De légères différences peuvent être constatées entre la version électronique et la version papier.

- Toutes les conceptions et logiciels sont susceptibles d'être modifiés sans préavis écrit. Les mises à jour du produit peuvent entraîner des différences entre le produit réel et le manuel. Veuillez contacter le service client pour obtenir le dernier programme et la documentation supplémentaire.

- Il peut y avoir des erreurs d'impression ou des différences dans la description des fonctions, des opérations et des données techniques. En cas de doute ou de litige, nous nous réservons le droit de fournir une explication finale.

- Mettez à niveau le logiciel de lecture ou essayez un autre logiciel de lecture grand public si le manuel (au format PDF) ne peut pas être ouvert.

- Toutes les marques commerciales, marques déposées et noms de sociétés mentionnés dans le manuel sont la propriété de leurs propriétaires respectifs.

- S'il vous plaît visitez notre website, contactez le fournisseur ou le service client si des problèmes surviennent lors de l'utilisation de l'appareil.

- En cas d’incertitude ou de controverse, nous nous réservons le droit de fournir une explication finale.

Mesures de sécurité et avertissements importants

Cette section présente le contenu couvrant la manipulation correcte du contrôleur d'accès, la prévention des risques et la prévention des dommages matériels. Lisez attentivement avant d'utiliser le contrôleur d'accès et respectez les directives lors de son utilisation.

Exigence de transport

Transportez, utilisez et stockez le contrôleur d'accès dans les conditions d'humidité et de température autorisées.

Exigence de stockage

Stockez le contrôleur d'accès dans les conditions d'humidité et de température autorisées.

Exigences d'installation

- Ne connectez pas l'adaptateur secteur au contrôleur d'accès lorsque l'adaptateur est sous tension.

- Respectez strictement les codes et normes de sécurité électrique locaux. Assurez-vous que le volume ambianttage est stable et répond aux exigences d'alimentation du contrôleur d'accès.

- Ne connectez pas le contrôleur d'accès à deux types d'alimentations ou plus, afin d'éviter d'endommager le contrôleur d'accès.

- Une mauvaise utilisation de la batterie peut entraîner un incendie ou une explosion.

- Le personnel travaillant en hauteur doit prendre toutes les mesures nécessaires pour assurer sa sécurité personnelle, notamment le port d'un casque et de ceintures de sécurité.

- Ne placez pas le contrôleur d'accès dans un endroit exposé à la lumière du soleil ou à proximité de sources de chaleur.

- Maintenez le contrôleur d'accès à l'écart de dampla neige, la poussière et la suie.

- Installez le contrôleur d'accès sur une surface stable pour l'empêcher de tomber.

- Installez le contrôleur d'accès dans un endroit bien ventilé et ne bloquez pas sa ventilation.

- Utilisez un adaptateur ou un bloc d’alimentation fourni par le fabricant.

- Utilisez les cordons d’alimentation recommandés pour la région et conformes aux spécifications de puissance nominale.

- L'alimentation doit être conforme aux exigences de ES1 dans la norme CEI 62368-1 et ne pas être supérieure à PS2. Veuillez noter que les exigences d'alimentation sont soumises à l'étiquette du contrôleur d'accès.

- Le contrôleur d'accès est un appareil électrique de classe I. Assurez-vous que l'alimentation électrique du contrôleur d'accès est connectée à une prise de courant avec mise à la terre de protection.

Exigences opérationnelles

- Vérifiez si l'alimentation électrique est correcte avant utilisation.

- Ne débranchez pas le cordon d'alimentation situé sur le côté du contrôleur d'accès lorsque l'adaptateur est sous tension.

- Faites fonctionner le contrôleur d'accès dans la plage nominale d'entrée et de sortie de puissance.

- Utilisez le contrôleur d'accès dans les conditions d'humidité et de température autorisées.

- Ne laissez pas tomber ou n'éclaboussez pas de liquide sur le contrôleur d'accès et assurez-vous qu'il n'y a aucun objet rempli de liquide sur le contrôleur d'accès pour empêcher le liquide de s'écouler dedans.

- Ne démontez pas le contrôleur d'accès sans instructions professionnelles.

Structure

L'apparence de la façade peut différer selon les différents modèles de contrôleur d'accès. Ici, nous prenons le modèle d'empreinte digitale comme example.

Connexion et installation

Exigences d'installation

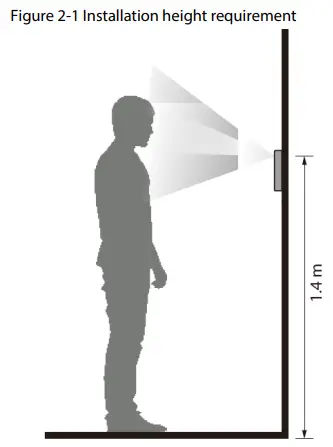

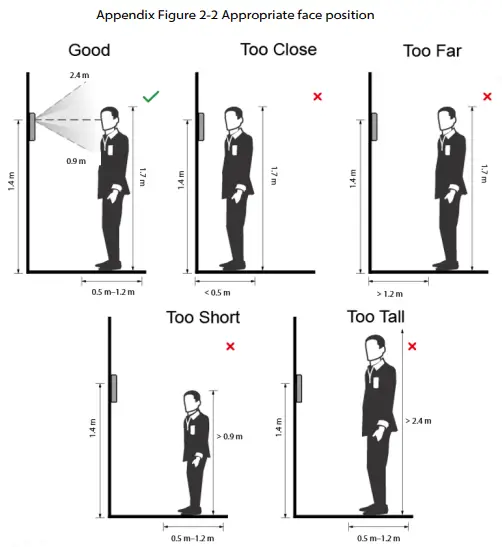

- La hauteur d'installation est de 1.4 m (de l'objectif au sol).

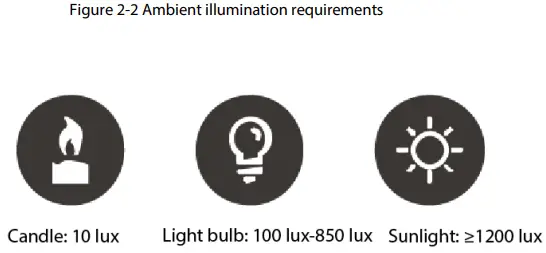

- La lumière à 0.5 mètre du contrôleur d'accès ne doit pas être inférieure à 100 lux.

- Nous vous recommandons de l'installer à l'intérieur, à au moins 3 mètres des fenêtres et des portes et à 2 mètres de la source lumineuse.

- Évitez le contre-jour, la lumière directe du soleil, la lumière proche et la lumière oblique.

- Hauteur d'installation

- Exigences d'éclairage ambiant

- Emplacement d'installation recommandé

- Lieu d'installation non recommandé

Câblage

- Si vous souhaitez connecter un module de sécurité externe, sélectionnez Connexion > Port série > Paramètres RS-485 > Module de sécurité. Le module de sécurité doit être acheté séparément par les clients.

- Lorsque le module de sécurité est allumé, le bouton de sortie et la commande de verrouillage ne seront pas efficaces.

Processus d'installation

Tous les contrôleurs d'accès ont la même méthode d'installation. Cette section prend le modèle d'empreinte digitale d'Access Controller comme ex.ample.

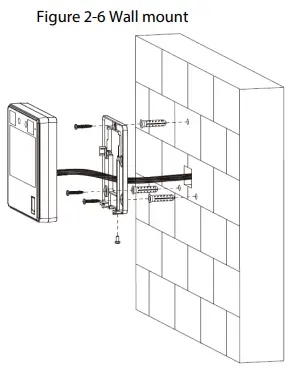

- Support mural

- Étape 1 Selon la position des trous dans le support d'installation, percez 3 trous dans le mur. Mettez les boulons à expansion dans les trous.

- Étape 2 Utilisez les 3 vis pour fixer le support d'installation au mur.

- Étape 3 Câblez le contrôleur d’accès.

- Étape 4 Fixez le contrôleur d'accès sur le support.

- Étape 5 Vissez solidement 1 vis au bas du contrôleur d'accès.

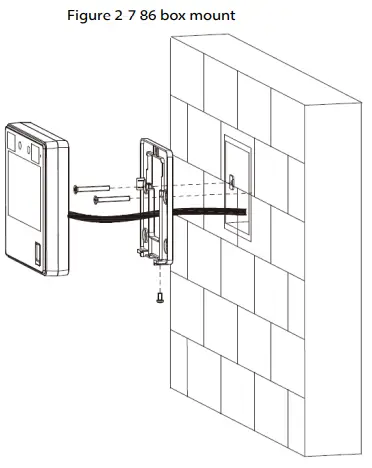

- 86 Montage sur boîte

- Étape 1 Placez une boîte 86 dans le mur à une hauteur appropriée.

- Étape 2 Fixez le support d'installation au boîtier 86 avec 2 vis.

- Étape 3 Câblez le contrôleur d’accès.

- Étape 4 Fixez le contrôleur d'accès sur le support.

- Étape 5 Vissez solidement 1 vis au bas du contrôleur d'accès.

Configurations locales

Les opérations locales peuvent différer selon les différents modèles.

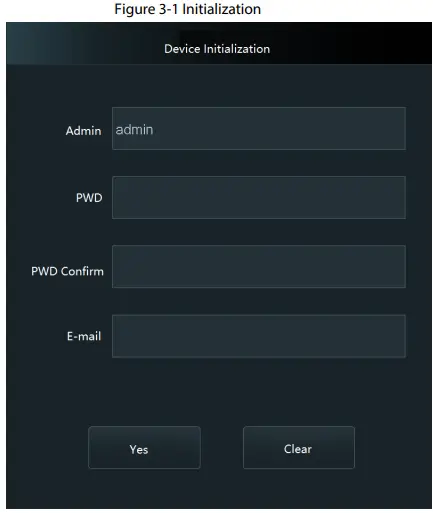

Initialisation

Lors de la première utilisation ou après avoir restauré les paramètres d'usine, vous devez sélectionner une langue, puis définir un mot de passe et une adresse e-mail pour le compte administrateur. Après cela, vous pouvez utiliser le compte administrateur pour vous connecter à l'écran du menu principal du contrôleur d'accès et à son webpage.

- Si vous oubliez le mot de passe administrateur, envoyez une demande de réinitialisation à votre adresse e-mail liée.

- Le mot de passe doit être composé de 8 à 32 caractères non blancs et contenir au moins deux types de caractères parmi les suivants : majuscules, minuscules, chiffres et caractères spéciaux (sauf ' ” ; : &). Définissez un mot de passe de haute sécurité en suivant l'invite de force du mot de passe.

Ajout de nouveaux utilisateurs

Ajoutez de nouveaux utilisateurs en saisissant des informations sur l'utilisateur telles que le nom, le numéro de carte, le visage et l'empreinte digitale, puis définissez les autorisations de l'utilisateur.

- Étape 1 Sur l'écran du menu principal, sélectionnez UserNew > User.

- Étape 2 Configurez les paramètres utilisateur.

Paramètre Description ID de l'utilisateur Entrez l'ID utilisateur. L'ID peut être composé de chiffres, de lettres et de leurs combinaisons, et la longueur maximale de l'ID utilisateur est de 32 caractères. Chaque identifiant est unique. Nom Entrez le nom d'utilisateur et la longueur maximale est de 32 caractères, y compris les chiffres, les symboles et les lettres. Paramètre Description FP Chaque utilisateur peut enregistrer jusqu'à 3 empreintes digitales. Suivez les invites à l'écran pour enregistrer les empreintes digitales. Vous pouvez définir l'empreinte digitale enregistrée comme empreinte digitale de contrainte et une alarme se déclenchera si la porte est déverrouillée par l'empreinte digitale de contrainte. ● Nous vous déconseillons de définir la première empreinte comme empreinte de contrainte.

● La fonction d'empreinte digitale est uniquement disponible pour le modèle d'empreinte digitale du contrôleur d'accès.

Affronter Assurez-vous que votre visage est centré sur le cadre de capture d'image, et l'image du visage sera capturée automatiquement. Vous pouvez vous enregistrer à nouveau si vous trouvez que l'image du visage capturé n'est pas satisfaisante. Carte Un utilisateur peut enregistrer jusqu'à cinq cartes. Entrez votre numéro de carte ou glissez votre carte, puis les informations de la carte seront lues par le contrôleur d'accès. Vous pouvez définir la carte enregistrée comme carte de contrainte, puis une alarme se déclenchera lorsqu'une carte de contrainte est utilisée pour déverrouiller la porte.

Seul le modèle de balayage de carte prend en charge cette fonction.

Personne handicapée Saisissez le mot de passe utilisateur pour déverrouiller la porte. La longueur maximale du mot de passe est de 8 chiffres. Niveau d'accès des utilisateurs Définissez les autorisations utilisateur pour les nouveaux utilisateurs. ● Général: Les utilisateurs n'ont que l'autorisation d'accès à la porte.

● Administrateur: Les administrateurs peuvent déverrouiller la porte et configurer le terminal d'accès.

Période Les utilisateurs sont autorisés à pénétrer dans une zone contrôlée pendant la période définie. La valeur par défaut est 255, ce qui signifie qu'aucune période n'est configurée. Forfait Vacances Les utilisateurs sont autorisés à entrer dans une zone contrôlée pendant les jours fériés prévus. La valeur par défaut est 255, ce qui signifie qu'aucun plan de vacances n'est configuré. Date de validité Définissez une période pendant laquelle l'utilisateur a accès à une zone sécurisée. Paramètre Description Type d'utilisateur ● Général: Les utilisateurs généraux peuvent déverrouiller la porte normalement. ● Blocklist: Lorsque les utilisateurs de la liste de blocage déverrouillent la porte, le personnel de service reçoit une notification.

● Invité: Les clients peuvent déverrouiller la porte pendant une période définie ou pour un certain nombre de fois. Une fois la période définie expirée ou les temps de déverrouillage écoulés, ils ne peuvent pas déverrouiller la porte.

● Patrouille: Les utilisateurs en libération conditionnelle peuvent faire suivre leur présence, mais ils n'ont pas d'autorisations de déverrouillage.

● VIP: Lorsque VIP déverrouille la porte, le personnel de service recevra une notification.

● Autres: Lorsqu'ils déverrouillent la porte, la porte restera déverrouillée pendant 5 secondes supplémentaires.

● Utilisateur personnalisé 1/2: Pareil que Général.

- Étape 3 Robinet ✓.

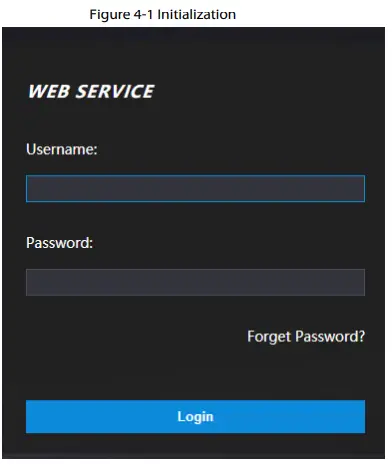

Connexion au Webpage

Sur le web, vous pouvez également configurer et mettre à jour le contrôleur d'accès.

Prérequis

- Assurez-vous que l'ordinateur utilisé pour se connecter au webLa page se trouve sur le même réseau local que le contrôleur d'accès.

- Webles configurations des pages diffèrent selon les modèles du contrôleur d'accès. Seuls certains modèles d'Access Controller prennent en charge la connexion réseau.

Procédure

- Étape 1 Ouvrir un web navigateur, accédez à l'adresse IP du contrôleur d'accès.

Vous pouvez utiliser IE11, Firefox ou Chrome. - Étape 2 Entrez le nom d'utilisateur et le mot de passe.

- Le nom d'utilisateur par défaut de l'administrateur est admin et le mot de passe est celui que vous avez défini lors de l'initialisation. Nous vous recommandons de changer régulièrement le mot de passe administrateur pour augmenter la sécurité du compte.

- Si vous oubliez le mot de passe administrateur, vous pouvez cliquer sur Mot de passe oublié ? pour réinitialiser le mot de passe.

- Étape 3 Cliquez sur Connexion.

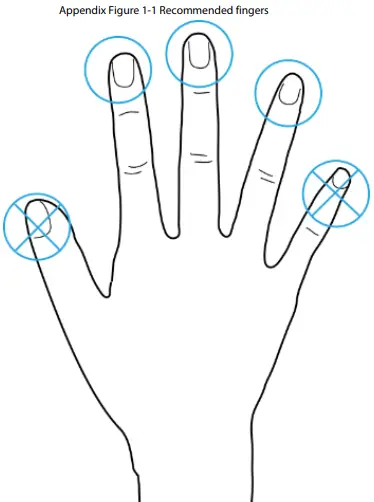

Annexe 1 Points importants des instructions d'enregistrement des empreintes digitales

Lorsque vous enregistrez l'empreinte digitale, faites attention aux points suivants :

- Assurez-vous que vos doigts et la surface du scanner sont propres et secs.

- Appuyez votre doigt au centre du lecteur d'empreintes digitales.

- Ne placez pas le capteur d'empreintes digitales dans un endroit avec une lumière intense, une température élevée et une humidité élevée.

- Si vos empreintes digitales ne sont pas claires, utilisez d'autres méthodes de déverrouillage.

Doigts recommandés

L'index, le majeur et l'annulaire sont recommandés. Les pouces et les petits doigts ne peuvent pas être placés facilement au centre d'enregistrement.

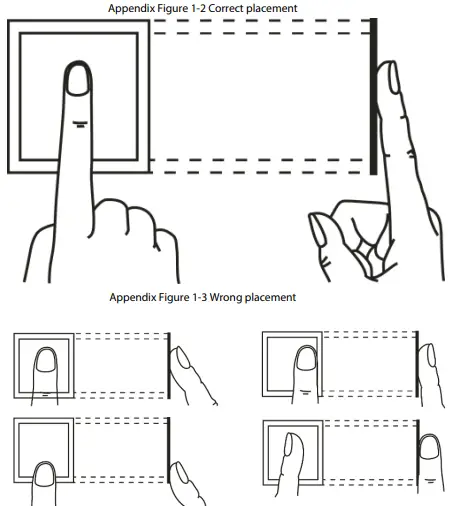

Comment appuyer sur votre empreinte digitale sur le scanner

Annexe 2 Points importants de l'enregistrement des visages

Avant l'inscription

- Les lunettes, les chapeaux et la barbe peuvent influencer les performances de reconnaissance faciale.

- Ne couvrez pas vos sourcils lorsque vous portez des chapeaux.

- Ne changez pas considérablement votre style de barbe si vous utilisez Time & Attendance ; sinon, la reconnaissance faciale pourrait échouer.

- Gardez votre visage propre.

- Gardez le Time & Attendance à au moins 2 mètres de la source de lumière et à au moins 3 mètres des fenêtres ou des portes ; sinon, le rétroéclairage et la lumière directe du soleil pourraient influencer les performances de reconnaissance faciale du temps et des présences.

Lors de l'inscription

- Vous pouvez enregistrer des visages via l'appareil ou via la plateforme. Pour l'enregistrement via la plate-forme, consultez le manuel d'utilisation de la plate-forme.

- Placez votre tête au centre du cadre de capture photo. L'image du visage sera capturée automatiquement.

- Ne secouez pas la tête ou le corps, sinon l'enregistrement pourrait échouer.

Évitez que deux visages n'apparaissent dans le cadre de capture en même temps.

- Ne secouez pas la tête ou le corps, sinon l'enregistrement pourrait échouer.

Position du visage

Si votre visage n'est pas dans la position appropriée, la précision de la reconnaissance faciale peut être affectée.

Exigences des visages

- Assurez-vous que le visage est propre et que le front n'est pas couvert de poils.

- Ne portez pas de lunettes, de chapeaux, de grosses barbes ou d'autres ornements faciaux qui influencent l'enregistrement de l'image du visage.

- Avec les yeux ouverts, sans expressions faciales, et dirigez votre visage vers le centre de la caméra.

- Lors de l'enregistrement de votre visage ou lors de la reconnaissance faciale, ne gardez pas votre visage trop près ou trop loin de la caméra.

- Lors de l'importation d'images de visage via la plate-forme de gestion, assurez-vous que la résolution de l'image est comprise entre 150 × 300 pixels et 600 × 1200 pixels ; les pixels de l'image sont supérieurs à 500 × 500 pixels ; la taille de l'image est inférieure à 100 Ko, et le nom de l'image et l'ID de la personne sont identiques.

- Assurez-vous que le visage occupe plus de 1/3 mais pas plus de 2/3 de toute la zone de l'image et que le rapport d'aspect ne dépasse pas 1:2.

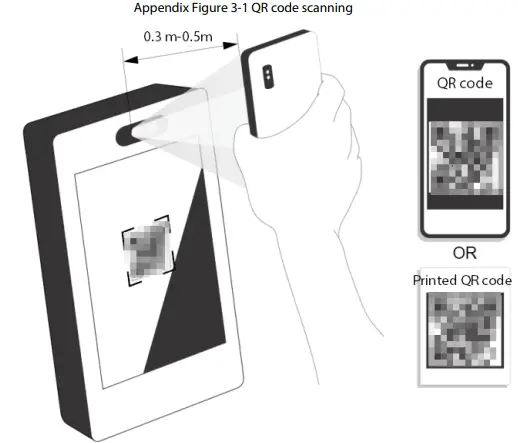

Annexe 3 Points importants de la lecture de code QR

Placez le code QR à une distance de 30 à 50 cm de la lentille du contrôleur d'accès ou de la lentille du module d'extension de code QR. Il prend en charge les codes QR d’une taille supérieure à 30 cm × 30 cm et d’une taille inférieure à 100 octets.

La distance de détection du code QR diffère en fonction des octets et de la taille du code QR.

Annexe 4 Recommandations en matière de cybersécurité

Actions obligatoires à prendre pour la sécurité du réseau des équipements de base :

- Utilisez des mots de passe forts

Veuillez vous référer aux suggestions suivantes pour définir des mots de passe :- La longueur ne doit pas être inférieure à 8 caractères.

- Inclure au moins deux types de caractères ; les types de caractères incluent les lettres majuscules et minuscules, les chiffres et les symboles.

- Ne pas contenir le nom du compte ou le nom du compte dans l'ordre inverse.

- N'utilisez pas de caractères continus, tels que 123, abc, etc.

- N'utilisez pas de caractères superposés, tels que 111, aaa, etc.

- Mettre à jour le micrologiciel et le logiciel client à temps

- Selon la procédure standard de l'industrie technologique, nous vous recommandons de maintenir à jour le micrologiciel de votre équipement (tel que NVR, DVR, caméra IP, etc.) pour vous assurer que le système est équipé des derniers correctifs et correctifs de sécurité. Lorsque l'équipement est connecté au réseau public, il est recommandé d'activer la fonction "vérification automatique des mises à jour" pour obtenir des informations en temps opportun sur les mises à jour du micrologiciel publiées par le fabricant.

- Nous vous suggérons de télécharger et d'utiliser la dernière version du logiciel client.

Recommandations « Nice to have » pour améliorer la sécurité du réseau de vos équipements :

- Protection physique

Nous vous suggérons d'effectuer une protection physique des équipements, en particulier des périphériques de stockage. Par example, placez l'équipement dans une salle et une armoire informatiques spéciales, et mettez en place une autorisation de contrôle d'accès et une gestion des clés bien faites pour empêcher le personnel non autorisé d'effectuer des contacts physiques tels que des dommages matériels, une connexion non autorisée d'équipements amovibles (tels qu'un disque flash USB, un port série ), etc. - Changer régulièrement les mots de passe

Nous vous suggérons de changer régulièrement vos mots de passe pour réduire le risque d'être deviné ou piraté. - Définir et mettre à jour les mots de passe Réinitialiser les informations en temps opportun

L'appareil prend en charge la fonction de réinitialisation du mot de passe. Veuillez configurer à temps les informations relatives à la réinitialisation du mot de passe, y compris la boîte aux lettres de l'utilisateur final et les questions de protection du mot de passe. Si les informations changent, veuillez les modifier à temps. Lors de la définition des questions de protection du mot de passe, il est conseillé de ne pas utiliser celles qui peuvent être facilement devinées. - Activer le verrouillage du compte

La fonction de verrouillage du compte est activée par défaut et nous vous recommandons de la laisser activée pour garantir la sécurité du compte. Si un attaquant tente de se connecter plusieurs fois avec un mot de passe erroné, le compte correspondant et l'adresse IP source seront verrouillés. - Modifier les ports HTTP par défaut et autres ports de service

Nous vous suggérons de remplacer les ports HTTP par défaut et les autres ports de service par n'importe quel ensemble de nombres compris entre 1024 et 65535, réduisant ainsi le risque que des personnes extérieures puissent deviner quels ports vous utilisez. - Activer HTTPS

Nous vous suggérons d'activer HTTPS, afin que vous puissiez visiter Web service via un canal de communication sécurisé. - Liaison d'adresse MAC

Nous vous recommandons de lier l'adresse IP et MAC de la passerelle à l'équipement, réduisant ainsi le risque d'usurpation d'ARP. - Attribuer des comptes et des privilèges de manière raisonnable

En fonction des exigences commerciales et de gestion, ajoutez raisonnablement des utilisateurs et attribuez-leur un ensemble minimal d'autorisations. - Désactiver les services inutiles et choisir les modes sécurisés

- Si cela n'est pas nécessaire, il est recommandé de désactiver certains services tels que SNMP, SMTP, UPnP, etc., pour réduire les risques.

- Si nécessaire, il est fortement recommandé d'utiliser les modes sans échec, y compris, mais sans s'y limiter, les services suivants :

- SNMP: Choisissez SNMP v3 et configurez des mots de passe de cryptage forts et des mots de passe d’authentification.

- SMTP: Choisissez TLS pour accéder au serveur de boîtes aux lettres.

- FTP: Choisissez SFTP et définissez des mots de passe forts.

- AP hotspot : choisissez le mode de cryptage WPA2-PSK et configurez des mots de passe forts.

- Transmission audio et vidéo cryptée

Si vos contenus de données audio et vidéo sont très importants ou sensibles, nous vous recommandons d'utiliser la fonction de transmission cryptée, afin de réduire le risque de vol de données audio et vidéo pendant la transmission.

Rappel : la transmission cryptée entraînera une certaine perte d'efficacité de transmission. - Audit sécurisé

- Vérifier les utilisateurs en ligne : nous vous suggérons de vérifier régulièrement les utilisateurs en ligne pour voir si l'appareil est connecté sans autorisation.

- Vérifier le journal de l'équipement : par viewEn utilisant les journaux, vous pouvez connaître les adresses IP qui ont été utilisées pour vous connecter à vos appareils et leurs opérations clés.

- Journal de réseau

En raison de la capacité de stockage limitée de l'équipement, le journal stocké est limité. Si vous devez enregistrer le journal pendant une longue période, il est recommandé d'activer la fonction de journal réseau pour garantir que les journaux critiques sont synchronisés avec le serveur de journal réseau pour le traçage. - Construire un environnement réseau sécurisé

Afin de mieux assurer la sécurité des équipements et de réduire les cyber-risques potentiels, nous recommandons :- Désactivez la fonction de mappage de port du routeur pour éviter l'accès direct aux périphériques intranet à partir d'un réseau externe.

- Le réseau doit être partitionné et isolé en fonction des besoins réels du réseau. S'il n'existe aucune exigence de communication entre deux sous-réseaux, il est suggéré d'utiliser le VLAN, le réseau GAP et d'autres technologies pour partitionner le réseau, afin d'obtenir l'effet d'isolation du réseau.

- Établir le système d’authentification d’accès 802.1x pour réduire le risque d’accès non autorisé aux réseaux privés.

- Activez la fonction de filtrage d'adresse IP/MAC pour limiter la plage d'hôtes autorisés à accéder à l'appareil.

Documents / Ressources

|

Contrôleur d'accès à reconnaissance faciale Dahua [pdf] Guide de l'utilisateur Contrôleur d'accès à reconnaissance faciale, visage, contrôleur d'accès à reconnaissance, contrôleur d'accès, contrôleur |