Zhejiang Uniview Technologies 0235C5R4 Terminal kontroli dostępu z funkcją rozpoznawania twarzy

Instrukcja użytkownika

Lista rzeczy do spakowania

Załączniki mogą się różnić w zależności od modelu, szczegółowe informacje można znaleźć w rzeczywistym modelu.

| NIE. | Nazwa | Ilość | Jednostka |

| 1 | Terminal kontroli dostępu do rozpoznawania twarzy | 1 | PCS |

| 2 | Śruba składnik | 2 | Ustawić |

| 3 | Nawias | 1 | PCS |

| 4 | Naklejka instalacyjna | 1 | PCS |

| 5 | Kabel 20-pinowy | 1 | PCS |

| 6 | 10-pinowy terminal | 1 | PCS |

| 7 | 2-pinowy kabel zasilający | 1 | PCS |

| 8 | Instrukcja obsługi | 1 | PCS |

Produkt ponadview

Terminal kontroli dostępu z rozpoznawaniem twarzy charakteryzuje się wysoką wydajnością i wysoką niezawodnością. Doskonale integruje naszą firmową technologię rozpoznawania twarzy i

wspiera weryfikację opartą na skanowaniu twarzy i otwieranie drzwi, realizując tym samym dokładną kontrolę dostępu personelu. Produkt wyróżnia się wysokim współczynnikiem rozpoznawalności, dużą pojemnością i szybkością rozpoznawania. Może mieć szerokie zastosowanie w budowaniu systemów w inteligentnych społecznościach, campzastosowań i inne podobne sceny.

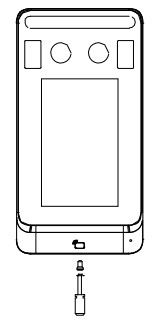

Wygląd i wymiary

Rzeczywisty wygląd urządzenia ma pierwszeństwo. Poniższy rysunek przedstawia wymiary urządzenia.

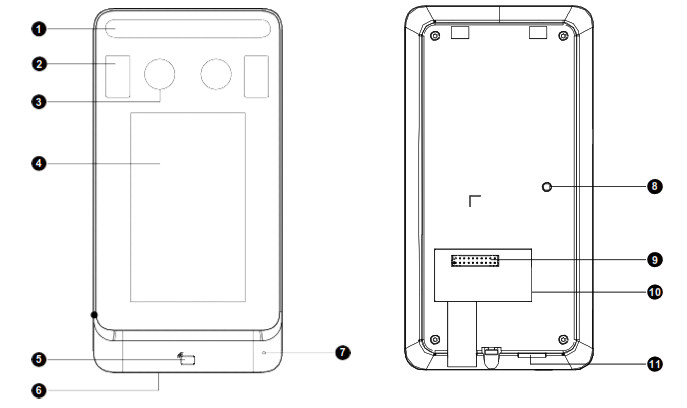

Opis struktury

Poniższy rysunek przedstawia budowę urządzenia. Obowiązujące będzie rzeczywiste urządzenie.

| 1. Lekki dodatek lamp | 2. Oświetlacz podczerwieni |

| 3. Aparat fotograficzny | 4. Ekran wyświetlacza |

| 5. Obszar czytania kart | 6. Przycisk restartu |

| 7. Mikrofon | 8.Tamper przycisk dowodu |

| 9. 20-pinowy interfejs | 10. Interfejs sieciowy |

| 11. Głośnik |

Instalacja urządzenia

Środowisko instalacji

Staraj się unikać intensywnego bezpośredniego światła i scen z intensywnym podświetleniem podczas instalacji urządzenia. Proszę zachować jasne światło otoczenia.

Przygotowania narzędzi

- Śrubokręt krzyżakowy

- Antystatyczny pasek na nadgarstek lub rękawice antystatyczne

- Wiertarka

- Taśma miernicza

- Znacznik

- Mnóstwo gumy silikonowej

- Pistolet silikonowy

Okablowanie urządzenia

- Osadzanie przewodów

Przed zainstalowaniem terminala kontroli dostępu z funkcją rozpoznawania twarzy zaplanuj układ kabli, w tym kabel zasilający, kabel sieciowy, kabel zamka drzwi, kabel alarmowy i kabel RS485. Liczba kabli zależy od rzeczywistych warunków sieciowych. Aby uzyskać szczegółowe informacje, zobacz Opis okablowania. - Opis okablowania

Poniższe rysunki przedstawiają okablowanie między terminalem kontroli dostępu a różnymi urządzeniami. Aby uzyskać informacje na temat zacisków okablowania każdego urządzenia, zapoznaj się z instrukcją obsługi urządzenia lub skonsultuj się z odpowiednimi producentami.

NOTATKA!

NOTATKA!

Na schematach okablowania urządzenia wejściowe i urządzenia wyjściowe są zdefiniowane w następujący sposób:

- Urządzenia wejściowe to urządzenia, które wysyłają sygnały do terminala kontroli dostępu.

- Urządzenia wyjściowe to urządzenia, które odbierają sygnały wyjściowe z terminala kontroli dostępu.

Rysunek 3-1 Schematy okablowania (bez modułu zabezpieczającego)

NOTATKA!

NOTATKA!

Można także podłączyć urządzenia wyjściowe alarmu w następujący sposób:

Terminal kontroli dostępu z rozpoznawaniem twarzy można również podłączyć do modułu bezpieczeństwa. Poniższy rysunek przedstawia okablowanie modułu bezpieczeństwa.

Kroki instalacji

Ze skrzynką przyłączeniową 86*86mm

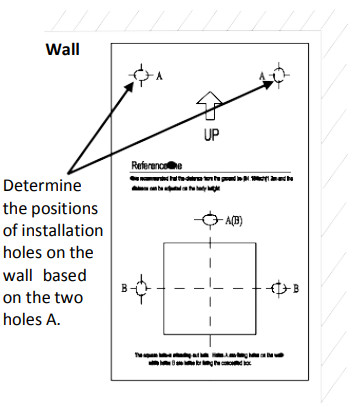

| 1. Określ położenie puszki ściennej 86*86mm. Ten tryb instalacji polega na osadzeniu w ścianie puszki przyłączeniowej o wymiarach 86*86 mm przesuń lub wykonaj dziurę w ścianie, aby osadzić skrzynkę.  NOTATKA! NOTATKA!W naściennej puszce przyłączeniowej 86*86mm znajdują się dwa otwory montażowe. Mogą być ustawione równolegle do podłoża lub pionowo do podłoża. Muszą zostać przypisane do otworów pośrednich we wsporniku podczas faktycznej instalacji. |

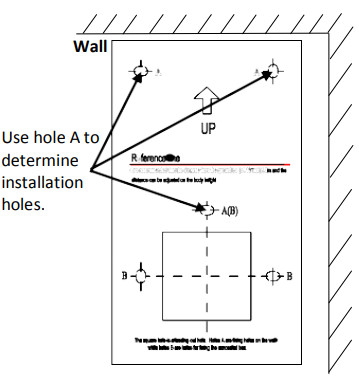

2. Dopasuj naklejkę instalacyjną do puszki przyłączeniowej 86*86mm i dopasuj dwa otwory B do dwóch otworów montażowych otwory w skrzynce przyłączeniowej 86*86mm. Określ położenie otworów montażowych w ścianie na podstawie dwóch otworów A.  |

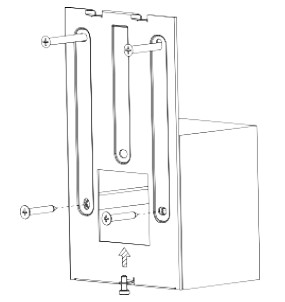

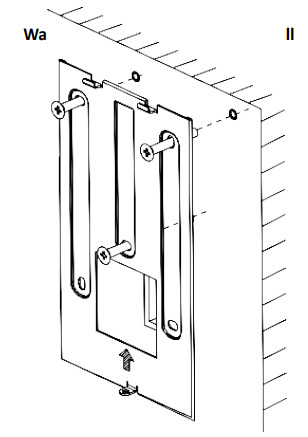

3. Za pomocą wiertarki wywierć w ścianie dwa otwory o głębokości 30mm i średnicy od 6mm do 6.5mm. OSTROŻNOŚĆ! OSTROŻNOŚĆ!Podczas wiercenia należy unikać osadzania przewodów w ścianie! |

4. Włóż kołki rozporowe w dwa otwory montażowe w ścianie. |

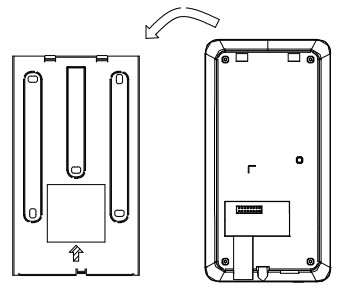

5. Dopasuj otwory we wsporniku do otworów montażowych w ścianie i w montowanej na ścianie puszce przyłączeniowej 86*86 mm, a następnie za pomocą śrubokręta krzyżakowego dokręć śruby w kierunku zgodnym z ruchem wskazówek zegara, aby przymocować wspornik. |

6. Przymocuj terminal kontroli dostępu do haka wspornika. |

7. W dolnej części urządzenia za pomocą klucza dokręcić śruby mocujące w kierunku zgodnym z ruchem wskazówek zegara.  |

Bez puszki przyłączeniowej 86*86mm

1. Określ położenie otworów montażowych w ścianie w oparciu o linię odniesienia i otwór A na naklejce montażowej. |

2. Za pomocą wiertarki wywierć w ścianie trzy otwory o głębokości 30 mm i średnicy od 6 mm do 6.5 mm. OSTROŻNOŚĆ! OSTROŻNOŚĆ!Podczas wiercenia należy unikać osadzania przewodów w ścianie! |

| 3. Osadzić kołki rozporowe w trzech otworach montażowych w ścianie. | 4. Przymocuj wspornik do ściany, tak aby jego otwory były dopasowane do miejsca montażu otwory, a następnie obróć śruby w kierunku zgodnym z ruchem wskazówek zegara za pomocą śrubokręta krzyżakowego do mocowania wspornika.  |

| 5. Aby zakończyć instalację, zapoznaj się z krokami 6–7 w sekcji Ze skrzynką przyłączeniową 86*86 mm. | |

Uruchamianie urządzenia

Po poprawnym zainstalowaniu urządzenia podłącz jeden koniec zasilacza (zakupiony lub przygotowany) do sieci, a drugi koniec do złącza zasilania terminala kontroli dostępu do rozpoznawania twarzy, a następnie uruchom urządzenie. Ekran wyświetlacza monitora zewnętrznego jest zasilany i świeci, a na żywo view zostanie wyświetlony na ekranie, wskazując, że urządzenie zostało pomyślnie uruchomione.

Web Login

Możesz się zalogować do Web strony terminala kontroli dostępu do zarządzania i konserwacji urządzenia. Szczegółowe informacje na temat operacji można znaleźć w podręczniku użytkownika terminala kontroli dostępu do rozpoznawania twarzy.

- Na komputerze klienckim otwórz przeglądarkę Internet Explorer (IE9 lub nowszą), wprowadź adres IP urządzenia 192.168.1.13 w pasku adresu i naciśnij Enter.

- W oknie dialogowym logowania wprowadź nazwę użytkownika (domyślnie admin) i hasło (domyślnie 123456) i kliknij Zaloguj, aby uzyskać dostęp do Web strona.

NOTATKA!

NOTATKA!

- DHCP jest domyślnie włączony. Jeśli serwer DHCP jest używany w środowisku sieciowym, adres IP może być dynamicznie przypisywany do urządzenia. Zaloguj się przy użyciu rzeczywistego adresu IP.

- Przy pierwszym logowaniu system poprosi o zainstalowanie wtyczki. Podczas instalacji wtyczki zamknij wszystkie przeglądarki. Postępuj zgodnie z instrukcjami na stronie, aby zakończyć instalację wtyczki, a następnie uruchom ponownie przeglądarkę Internet Explorer, aby zalogować się do systemu.

- Domyślne hasło tego produktu jest używane tylko do pierwszego logowania. Aby zapewnić bezpieczeństwo, po pierwszym logowaniu należy zmienić domyślne hasło.

Ustaw silne hasło składające się z co najmniej dziewięciu znaków, zawierające wszystkie trzy elementy: cyfry, litery i znaki specjalne. - Jeśli hasło zostało zmienione, użyj nowego hasła, aby zalogować się do Web interfejs.

Zarządzanie personelem

Terminal kontroli dostępu do rozpoznawania twarzy wspiera zarządzanie personelem na Web interfejs i interfejs GUI.

- Zarządzanie personelem na Web interfejs

Na Web interfejsie możesz dodawać osoby (pojedynczo lub partiami), modyfikować dane osobowe lub usuwać osoby (pojedynczo lub łącznie). Szczegółowe operacje opisano w następujący sposób:

1. Zaloguj się do Web interfejs.

2. Wybierz Ustawienia > Inteligentne > Biblioteka twarzy, aby przejść do interfejsu Biblioteki twarzy, w którym możesz zarządzać informacjami o personelu. Szczegółowe informacje można znaleźć w instrukcji obsługi terminala kontroli dostępu z funkcją rozpoznawania twarzy. - Zarządzanie personelem w GUI

1. Dotknij i przytrzymaj główny interfejs terminala kontroli dostępu z funkcją rozpoznawania twarzy (przez ponad 3 sekundy).

2. W wyświetlonym interfejsie wprowadzania hasła wprowadź prawidłowe hasło aktywacyjne, aby przejść do interfejsu konfiguracji aktywacji.

3. W interfejsie konfiguracji aktywacji kliknij Zarządzanie użytkownikami. W wyświetlonym interfejsie zarządzania użytkownikami wprowadź informacje o personelu. Szczegółowe informacje można znaleźć w instrukcji obsługi terminala kontroli dostępu z funkcją rozpoznawania twarzy.

Załącznik

Środki ostrożności dotyczące rozpoznawania twarzy

Wymagania dotyczące kolekcji zdjęć twarzy

- Wymagania ogólne: zdjęcie całej twarzy z odkrytą głową, przodem do aparatu.

- Wymóg dotyczący zasięgu: Zdjęcie powinno przedstawiać zarys obu uszu osoby i obejmować zasięg od czubka głowy (łącznie ze wszystkimi włosami) do dolnej części szyi.

- Wymagania dotyczące koloru: zdjęcie w prawdziwych kolorach.

- Wymagania dotyczące makijażu: Nie powinno być koloru kosmetycznego, który wpływa na rzeczywisty wygląd podczas kolekcji, takiego jak makijaż brwi i makijaż rzęs.

- Wymóg dotyczący tła: dopuszczalne jest białe, niebieskie lub inny czysty kolor tła.

- Zapotrzebowanie na światło: podczas zbierania wymagane jest światło o odpowiedniej jasności. Należy unikać zbyt ciemnych zdjęć, zbyt jasnych zdjęć oraz jasnych i ciemnych zdjęć twarzy.

Pozycja dopasowania twarzy

Poniższy rysunek przedstawia prawidłową pozycję dopasowania twarzy.

Rysunek 7-1 Pozycja dopasowania twarzy

NOTATKA!

NOTATKA!

Pozycja dopasowania twarzy powinna mieścić się w rozpoznawalnym zakresie pokazanym na rysunku. Jeśli dopasowanie twarzy nie powiedzie się w obszarze 1 pokazanym na rysunku, cofnij się. Jeśli walka w obszarze 2 pokazanym na rysunku zakończy się niepowodzeniem, idź dalej.

Postawa dopasowania twarzy

- Wyraz twarzy

Aby zapewnić dokładność dopasowania twarzy, należy podczas dopasowania zachować naturalny wyraz twarzy (jak pokazano na poniższym rysunku).

Rysunek 7-2 Poprawne wyrażenie

- Postawa powięziowa

Aby zapewnić dokładność dopasowania twarzy, podczas dopasowania trzymaj twarz skierowaną w stronę okna rozpoznawania. Unikaj głowy przechylonej w jedną stronę, twarzy bocznej, głowy zbyt wysoko, głowy zbyt nisko i innych nieprawidłowych pozycji.

Rysunek 7-3 Prawidłowa i niewłaściwa postawa

Zastrzeżenie i ostrzeżenia dotyczące bezpieczeństwa

Oświadczenie o prawach autorskich

Żadna część tej instrukcji nie może być kopiowana, powielana, tłumaczona lub rozpowszechniana w jakiejkolwiek formie i w jakikolwiek sposób bez uprzedniej pisemnej zgody naszej firmy (zwanej dalej „nami”). Produkt opisany w tej instrukcji może zawierać oprogramowanie prawnie zastrzeżone będące własnością naszej firmy i jej ewentualnych licencjodawców. O ile nie jest to dozwolone, nikomu nie wolno kopiować, rozpowszechniać, modyfikować, streszczać, dekompilować, deasemblować, odszyfrowywać, odtwarzać kodu źródłowego, wynajmować, przekazywać ani udzielać sublicencji Oprogramowania w jakiejkolwiek formie i w jakikolwiek sposób.

Oświadczenie o zgodności eksportowej

Nasza firma przestrzega obowiązujących przepisów i regulacji dotyczących kontroli eksportu na całym świecie, w tym obowiązujących w Chińskiej Republice Ludowej i Stanach Zjednoczonych, oraz przestrzega odpowiednich przepisów dotyczących eksportu, reeksportu i transferu sprzętu, oprogramowania i technologii. W odniesieniu do produktu opisanego w tej instrukcji, nasza firma prosi o pełne zrozumienie i ścisłe przestrzeganie obowiązujących przepisów i regulacji eksportowych na całym świecie.

Przypomnienie o ochronie prywatności

Nasza firma przestrzega odpowiednich przepisów o ochronie prywatności i zobowiązuje się do ochrony prywatności użytkowników. Możesz chcieć przeczytać naszą pełną politykę prywatności na naszej stronie webi poznaj sposoby, w jakie przetwarzamy Twoje dane osobowe. Należy pamiętać, że korzystanie z produktu opisanego w tej instrukcji może wiązać się z gromadzeniem danych osobowych, takich jak twarz, odcisk palca, numer tablicy rejestracyjnej, adres e-mail, numer telefonu, GPS. Podczas korzystania z produktu należy przestrzegać lokalnych przepisów i regulacji.

O tym podręczniku

- Niniejsza instrukcja dotyczy wielu modeli produktów, a zdjęcia, ilustracje, opisy itp. zawarte w niniejszej instrukcji mogą różnić się od rzeczywistego wyglądu, funkcji, cech itp. produktu.

- Niniejsza instrukcja jest przeznaczona dla wielu wersji oprogramowania, dlatego ilustracje i opisy w niej zawarte mogą różnić się od rzeczywistego interfejsu graficznego i funkcji oprogramowania.

- Pomimo naszych starań, w niniejszej instrukcji mogą występować błędy techniczne lub typograficzne. Nasza firma nie ponosi odpowiedzialności za takie błędy i zastrzega sobie prawo do zmiany instrukcji bez wcześniejszego powiadomienia.

- Użytkownicy ponoszą pełną odpowiedzialność za szkody i straty powstałe na skutek niewłaściwego użytkowania.

- Nasza firma zastrzega sobie prawo do zmiany wszelkich informacji zawartych w niniejszej instrukcji bez wcześniejszego powiadomienia lub wskazania. Z takich powodów jak aktualizacja wersji produktu lub wymagania prawne odpowiednich regionów, niniejsza instrukcja będzie okresowo aktualizowana.

Zrzeczenie się odpowiedzialności

- W zakresie dozwolonym przez obowiązujące prawo, nasza firma w żadnym wypadku nie ponosi odpowiedzialności za jakiekolwiek szczególne, przypadkowe, pośrednie, wynikowe szkody ani za jakąkolwiek utratę zysków, danych i dokumentów.

- Produkt opisany w tej instrukcji jest dostarczany w stanie takim, w jakim jest. O ile nie jest to wymagane przez obowiązujące prawo, niniejsza instrukcja służy wyłącznie celom informacyjnym, a wszystkie stwierdzenia, informacje i zalecenia w niej zawarte są prezentowane bez jakichkolwiek gwarancji, wyraźnych lub dorozumianych, w tym między innymi przydatności handlowej, zadowolenia z jakości, przydatność do określonego celu i nienaruszalność.

- Użytkownicy muszą przyjąć na siebie całkowitą odpowiedzialność i wszelkie ryzyko związane z podłączeniem produktu do Internetu, w tym między innymi atak sieciowy, włamania i wirusy. Zdecydowanie zalecamy, aby użytkownicy podjęli wszelkie niezbędne środki w celu zwiększenia ochrony sieci, urządzenia, danych i danych osobowych. Nasza firma zrzeka się wszelkiej odpowiedzialności z tym związanej, ale chętnie zapewni niezbędne wsparcie związane z bezpieczeństwem.

- W zakresie, w jakim nie jest to zabronione przez obowiązujące prawo, w żadnym wypadku nasza firma ani jej pracownicy, licencjodawcy, spółki zależne, podmioty stowarzyszone nie ponoszą odpowiedzialności za skutki wynikające z używania lub niemożności korzystania z produktu lub usługi, w tym między innymi za utratę zysków oraz wszelkie inne szkody lub straty handlowe, utratę danych, zakup towarów lub usług zastępczych; szkody majątkowe, obrażenia ciała, przerwy w działalności, utrata informacji biznesowych lub jakiekolwiek szczególne, bezpośrednie, pośrednie, przypadkowe, wynikowe, pieniężne, ubezpieczeniowe, przykładowe, dodatkowe straty, jednakże spowodowane i zgodnie z jakąkolwiek teorią odpowiedzialności, czy to umowną, ścisłą odpowiedzialności lub czynu niedozwolonego (w tym zaniedbania lub innego rodzaju) w jakikolwiek sposób wynikający z użytkowania produktu, nawet jeśli nasza firma została poinformowana o możliwości wystąpienia takich szkód (innych niż wymagane przez obowiązujące prawo w przypadkach obejmujących obrażenia ciała, przypadkowe lub szkody dodatkowe).

- W zakresie dozwolonym przez obowiązujące prawo, w żadnym wypadku nasza całkowita odpowiedzialność w stosunku do Ciebie za wszelkie szkody związane z produktem opisanym w niniejszej instrukcji (poza przypadkami wymaganymi przez obowiązujące prawo w przypadku obrażeń ciała) nie przekroczy kwoty, jaką zapłaciłeś za produkt.

Bezpieczeństwo sieci

Proszę podjąć wszelkie niezbędne kroki w celu zwiększenia bezpieczeństwa sieciowego Twojego urządzenia.

Aby zapewnić bezpieczeństwo sieciowe Twojego urządzenia, konieczne jest podjęcie następujących działań:

- Zmień domyślne hasło i ustaw silne hasło: Zdecydowanie zaleca się zmianę domyślnego hasła po pierwszym zalogowaniu i ustawienie silnego hasła składającego się z co najmniej dziewięciu znaków, w tym wszystkich trzech elementów: cyfr, liter i znaków specjalnych.

- Utrzymuj aktualne oprogramowanie układowe: Zaleca się, aby Twoje urządzenie było zawsze aktualizowane do najnowszej wersji, aby zapewnić najnowsze funkcje i lepsze zabezpieczenia. Odwiedź naszą oficjalną stronę webAby uzyskać najnowszą wersję oprogramowania sprzętowego, odwiedź witrynę lub skontaktuj się z lokalnym dealerem.

Poniżej przedstawiono zalecenia dotyczące zwiększenia bezpieczeństwa sieciowego urządzenia: - Regularnie zmieniaj hasło: Regularnie zmieniaj hasło urządzenia i przechowuj je w bezpiecznym miejscu. Upewnij się, że tylko autoryzowany użytkownik może zalogować się do urządzenia.

- Włącz HTTPS/SSL: Użyj certyfikatu SSL do szyfrowania komunikacji HTTP i zapewnienia bezpieczeństwa danych.

- Włącz filtrowanie adresów IP: Zezwalaj na dostęp tylko z określonych adresów IP.

- Minimalne mapowanie portów: Skonfiguruj router lub zaporę tak, aby otwierać minimalny zestaw portów dla sieci WAN i zachować tylko niezbędne mapowania portów. Nigdy nie ustawiaj urządzenia jako hosta DMZ ani nie konfiguruj pełnego NAT stożkowego.

- Wyłącz funkcje automatycznego logowania i zapisywania hasła: Jeśli do Twojego komputera ma dostęp wielu użytkowników, zaleca się wyłączenie tych funkcji, aby uniemożliwić nieautoryzowany dostęp.

- Wybierz nazwę użytkownika i hasło dyskretnie: Unikaj używania nazwy użytkownika i hasła do mediów społecznościowych, banku, konta e-mail itp. jako nazwy użytkownika i hasła do urządzenia na wypadek wycieku informacji o mediach społecznościowych, banku lub koncie e-mail.

- Ogranicz uprawnienia użytkowników: Jeśli dostępu do systemu potrzebuje więcej niż jeden użytkownik, upewnij się, że każdemu użytkownikowi przyznane zostały wyłącznie niezbędne uprawnienia.

- Wyłącz UPnP: Gdy UPnP jest włączone, router automatycznie mapuje wewnętrzne porty, a system automatycznie przekazuje dane portu, co wiąże się z ryzykiem wycieku danych. Dlatego zaleca się wyłączenie UPnP, jeśli mapowanie portów HTTP i TCP zostało ręcznie włączone na routerze.

- SNMP: Wyłącz SNMP, jeśli go nie używasz. Jeśli go używasz, zaleca się SNMPv3.

- Multicast: Multicast jest przeznaczony do przesyłania wideo do wielu urządzeń. Jeśli nie używasz tej funkcji, zaleca się wyłączenie multicast w swojej sieci.

- Sprawdzaj dzienniki: regularnie sprawdzaj dzienniki urządzenia, aby wykryć nieautoryzowany dostęp lub nietypowe operacje.

- Ochrona fizyczna: Trzymaj urządzenie w zamkniętym pomieszczeniu lub szafce, aby zapobiec nieautoryzowanemu dostępowi fizycznemu.

- Izolacja sieci monitoringu wideo: Izolacja sieci monitoringu wideo od innych sieci usługowych pomaga zapobiec nieautoryzowanemu dostępowi do urządzeń w systemie bezpieczeństwa z innych sieci usługowych.

Ostrzeżenia dotyczące bezpieczeństwa

Urządzenie musi być instalowane, serwisowane i konserwowane przez przeszkolonego specjalistę posiadającego niezbędną wiedzę i umiejętności w zakresie bezpieczeństwa. Przed rozpoczęciem korzystania z urządzenia należy uważnie przeczytać niniejszą instrukcję i upewnić się, że spełnione są wszystkie obowiązujące wymagania, aby uniknąć niebezpieczeństwa i utraty mienia.

Przechowywanie, transport i użytkowanie

- Przechowuj i używaj urządzenie w odpowiednim środowisku spełniającym wymagania środowiskowe, obejmujące m.in. temperaturę, wilgotność, zapylenie, gazy żrące, promieniowanie elektromagnetyczne itp.

- Upewnij się, że urządzenie jest bezpiecznie zamontowane lub umieszczone na płaskiej powierzchni, aby zapobiec jego upadkowi.

- Jeżeli nie określono inaczej, nie należy łączyć urządzeń.

- Zapewnij dobrą wentylację w środowisku operacyjnym. Nie zakrywaj otworów wentylacyjnych urządzenia. Pozostaw odpowiednią przestrzeń do wentylacji.

- Chroń urządzenie przed jakimkolwiek płynem.

- Upewnij się, że zasilacz zapewnia stabilną głośność.tage, który spełnia wymagania zasilania urządzenia. Upewnij się, że moc wyjściowa zasilacza przekracza całkowitą maksymalną moc wszystkich podłączonych urządzeń.

- Przed podłączeniem urządzenia do zasilania sprawdź, czy zostało ono prawidłowo zainstalowane.

- Nie usuwaj plomby z korpusu urządzenia bez wcześniejszej konsultacji z naszą firmą. Nie próbuj samodzielnie serwisować produktu. Skontaktuj się z przeszkolonym specjalistą w celu konserwacji.

- Zawsze odłączaj urządzenie od zasilania przed próbą jego przeniesienia.

- Przed użyciem urządzenia na zewnątrz należy podjąć odpowiednie środki ostrożności, zgodnie z wymaganiami, aby zapewnić wodoodporność.

Wymagania dotyczące zasilania

- Instalacja i użytkowanie urządzenia muszą odbywać się ściśle według lokalnych przepisów bezpieczeństwa elektrycznego.

- Używaj zasilacza z certyfikatem UL, który spełnia wymagania LPS, jeśli używany jest adapter.

- Zalecany zestaw przewodów (przewód zasilający) należy stosować zgodnie z określonymi parametrami znamionowymi.

- Używaj wyłącznie zasilacza dołączonego do urządzenia.

- Należy używać gniazdka sieciowego z uziemieniem.

- Jeśli urządzenie ma być uziemione, należy je prawidłowo uziemić.

Ostrożność przy korzystaniu z baterii

- Gdy bateria jest używana, unikaj:

- Wysokie lub niskie ekstremalne temperatury podczas użytkowania, przechowywania i transportu;

- Ekstremalnie niskie ciśnienie powietrza lub niskie ciśnienie powietrza na dużych wysokościach;

- Wymiana baterii.

- Używaj baterii prawidłowo. Niewłaściwe użytkowanie baterii, takie jak opisane poniżej, może spowodować ryzyko pożaru, wybuchu lub wycieku łatwopalnej cieczy lub gazu.

- Wymień baterię na niewłaściwy typ;

- Wrzuć baterię do ognia lub gorącego piekarnika albo rozdrobnij lub przetnij baterię mechanicznie;

- Zużytą baterię należy utylizować zgodnie z lokalnymi przepisami lub instrukcjami producenta baterii.

Ostrzeżenia dotyczące bezpieczeństwa osobistego:

- Niebezpieczeństwo oparzeń chemicznych. Ten produkt zawiera baterię pastylkową. Nie połykaj baterii. Połknięcie baterii pastylkowej może spowodować poważne oparzenia wewnętrzne w ciągu zaledwie 2 godzin i może prowadzić do śmierci.

- Przechowuj nowe i zużyte baterie w miejscu niedostępnym dla dzieci.

- Jeśli komora baterii nie zamyka się prawidłowo, należy zaprzestać korzystania z produktu i trzymać go w miejscu niedostępnym dla dzieci.

- Jeśli podejrzewasz, że baterie mogły zostać połknięte lub umieszczone w jakiejkolwiek części ciała, natychmiast zwróć się o pomoc lekarską.

Zgodność z przepisami

Oświadczenia FCC

To urządzenie jest zgodne z częścią 15 przepisów FCC. Jego działanie podlega następującym dwóm warunkom: (1) to urządzenie nie może powodować szkodliwych zakłóceń i (2) to urządzenie musi akceptować wszelkie odbierane zakłócenia, w tym zakłócenia, które mogą powodować niepożądane działanie.

Ostrożność: Ostrzega się użytkownika, że wszelkie zmiany lub modyfikacje, które nie zostały wyraźnie zatwierdzone przez stronę odpowiedzialną za zgodność, mogą spowodować unieważnienie prawa użytkownika do korzystania ze sprzętu.

NOTATKA: To urządzenie zostało przetestowane i uznane za zgodne z limitami dla urządzeń cyfrowych klasy B, zgodnie z częścią 15 przepisów FCC. Limity te mają na celu zapewnienie rozsądnej ochrony przed szkodliwymi zakłóceniami w instalacjach mieszkalnych. To urządzenie generuje, wykorzystuje i może emitować energię o częstotliwości radiowej i jeśli nie zostanie zainstalowane i używane zgodnie z instrukcją, może powodować szkodliwe zakłócenia w komunikacji radiowej. Nie ma jednak gwarancji, że zakłócenia nie wystąpią w konkretnej instalacji. Jeśli to urządzenie powoduje szkodliwe zakłócenia w odbiorze radia lub telewizji, co można ustalić, wyłączając i włączając urządzenie, zachęca się użytkownika do podjęcia próby skorygowania zakłóceń za pomocą jednego lub kilku z następujących środków:

- Zmiana orientacji lub położenia anteny odbiorczej.

- Zwiększ odległość między urządzeniem i odbiornikiem.

- Podłącz urządzenie do gniazdka w innym obwodzie niż ten, do którego podłączony jest odbiornik.

- Aby uzyskać pomoc, należy zwrócić się do sprzedawcy lub doświadczonego technika radiowo-telewizyjnego.

Oświadczenia IC

To urządzenie jest zgodne z normami RSS Industry Canada, które nie wymagają licencji. Działanie podlega następującym dwóm warunkom:

- To urządzenie nie może powodować zakłóceń i

- Urządzenie musi być odporne na wszelkie zakłócenia, w tym zakłócenia mogące powodować jego niepożądane działanie.

Dyrektywa LVD/EMC

![]() Ten produkt jest zgodny z europejską normą dotyczącą niskiej objętościtagDyrektywa 2014/35/UE i dyrektywa EMC 2014/30/UE.

Ten produkt jest zgodny z europejską normą dotyczącą niskiej objętościtagDyrektywa 2014/35/UE i dyrektywa EMC 2014/30/UE.

Dyrektywa WEEE – 2012/19/UE

![]() Produkt, którego dotyczy niniejsza instrukcja, podlega dyrektywie w sprawie zużytego sprzętu elektrycznego i elektronicznego (WEEE) i musi zostać zutylizowany w sposób odpowiedzialny.

Produkt, którego dotyczy niniejsza instrukcja, podlega dyrektywie w sprawie zużytego sprzętu elektrycznego i elektronicznego (WEEE) i musi zostać zutylizowany w sposób odpowiedzialny.

Dyrektywa dotycząca baterii-2013/56/WE

![]() Bateria w produkcie jest zgodna z europejską dyrektywą dotyczącą baterii

Bateria w produkcie jest zgodna z europejską dyrektywą dotyczącą baterii

2013/56/WE. W celu prawidłowego recyklingu należy zwrócić akumulator do dostawcy lub do wyznaczonego punktu zbiórki.

Dokumenty / Zasoby

|

Zhejiang Uniview Technologies 0235C5R4 Terminal kontroli dostępu z funkcją rozpoznawania twarzy [plik PDF] Instrukcja użytkownika 0235C5R4, 2AL8S-0235C5R4, 2AL8S0235C5R4, 0235C5R4 Terminal kontroli dostępu z rozpoznawaniem twarzy, 0235C5R4, Terminal kontroli dostępu z rozpoznawaniem twarzy |