Zhejiang Dahua Vision Technology Zugangscontroller mit Gesichtserkennung

Vorwort

Allgemein

Dieses Handbuch beschreibt die Funktionen und den Betrieb des Face Recognition Access Controllers (nachfolgend „Access Controller“ genannt). Lesen Sie das Handbuch vor der Verwendung des Geräts sorgfältig durch und bewahren Sie es zum späteren Nachschlagen sicher auf.

Sicherheitshinweise

Die folgenden Signalwörter können im Handbuch vorkommen.

| Signalwörter | Bedeutung |

|

Weist auf eine Gefahr mit hohem Gefahrenpotenzial hin, die, wenn sie nicht vermieden wird, zum Tod oder zu schweren Verletzungen führt. |

|

Weist auf eine mittlere oder geringe potenzielle Gefahr hin, die, wenn sie nicht vermieden wird, zu leichten oder mittelschweren Verletzungen führen kann. |

|

Weist auf ein potenzielles Risiko hin, das, wenn es nicht vermieden wird, zu Sachschäden, Datenverlust, Leistungseinbußen oder unvorhersehbaren Ergebnissen führen kann. |

| Bietet Methoden, die Ihnen helfen, ein Problem zu lösen oder Zeit zu sparen. | |

| Bietet zusätzliche Informationen als Ergänzung zum Text. |

Änderungsverlauf

| Version | Revisionsinhalt | Veröffentlichungszeit |

| V1.0.1 | Die Verkabelung wurde aktualisiert. | Juni 2022 |

| V1.0.0 | Erste Veröffentlichung. | Juni 2022 |

Datenschutzhinweis

Als Gerätebenutzer oder Datenverantwortlicher erfassen Sie möglicherweise personenbezogene Daten anderer Personen, beispielsweise deren Gesicht, Fingerabdrücke und Nummernschilder. Sie müssen Ihre lokalen Datenschutzgesetze und -vorschriften einhalten, um die legitimen Rechte und Interessen anderer Personen zu schützen, indem Sie Maßnahmen ergreifen, die Folgendes umfassen, aber nicht darauf beschränkt sind: Bereitstellung einer klaren und sichtbaren Identifikation, um die Menschen über die Existenz des Überwachungsbereichs zu informieren und erforderliche Kontaktinformationen bereitzustellen.

Über das Handbuch

- Das Handbuch dient nur zu Referenzzwecken. Es können geringfügige Unterschiede zwischen dem Handbuch und dem Produkt bestehen.

- Für Schäden, die durch nicht handbuchgemäßen Betrieb des Produktes entstehen, haften wir nicht.

- Das Handbuch wird entsprechend den neuesten Gesetzen und Vorschriften der jeweiligen Gerichtsbarkeiten aktualisiert. Detaillierte Informationen finden Sie im gedruckten Benutzerhandbuch, auf unserer CD-ROM, scannen Sie den QR-Code oder besuchen Sie unsere offizielle webWebsite. Das Handbuch dient nur zu Referenzzwecken. Es können geringfügige Unterschiede zwischen der elektronischen und der Papierversion bestehen.

- Alle Designs und Software können ohne vorherige schriftliche Ankündigung geändert werden. Produktaktualisierungen können zu Abweichungen zwischen dem tatsächlichen Produkt und dem Handbuch führen. Bitte wenden Sie sich an den Kundendienst, um das neueste Programm und zusätzliche Dokumentation zu erhalten.

- Druckfehler oder Abweichungen in der Beschreibung der Funktionen, des Betriebs und der technischen Daten sind möglich. Bei Zweifeln oder Streitigkeiten behalten wir uns das Recht auf eine endgültige Erklärung vor.

- Aktualisieren Sie die Lesesoftware oder probieren Sie eine andere gängige Lesesoftware aus, wenn das Handbuch (im PDF-Format) nicht geöffnet werden kann.

- Alle im Handbuch erwähnten Warenzeichen, eingetragenen Warenzeichen und Firmennamen sind Eigentum der jeweiligen Inhaber.

- Bitte besuchen Sie unsere webSollten bei der Nutzung des Gerätes Probleme auftreten, wenden Sie sich bitte an den Lieferanten oder den Kundendienst.

- Bei Unklarheiten oder Meinungsverschiedenheiten behalten wir uns eine abschließende Erklärung vor.

Wichtige Sicherheitsvorkehrungen und Warnungen

In diesem Abschnitt werden Inhalte vorgestellt, die den richtigen Umgang mit dem Access Controller, die Gefahrenabwehr und die Vermeidung von Sachschäden behandeln. Lesen Sie diese sorgfältig durch, bevor Sie den Access Controller verwenden, und halten Sie sich bei der Verwendung an die Richtlinien.

Transportanforderung

Transportieren, verwenden und lagern Sie den Access Controller unter zulässigen Feuchtigkeits- und Temperaturbedingungen.

Speicherbedarf

Lagern Sie den Access Controller unter zulässigen Feuchtigkeits- und Temperaturbedingungen.

Voraussetzungen für die Installation

- Schließen Sie das Netzteil nicht an den Access Controller an, während das Netzteil eingeschaltet ist.

- Beachten Sie die örtlichen Sicherheitsvorschriften und Normen für elektrische Anlagen. Stellen Sie sicher, dass die Umgebungslautstärketage ist stabil und erfüllt die Stromversorgungsanforderungen des Access Controllers.

- Schließen Sie den Access Controller nicht an zwei oder mehr Arten von Netzteilen an, um Schäden am Access Controller zu vermeiden.

- Bei unsachgemäßer Verwendung der Batterie besteht Brand- oder Explosionsgefahr.

- Personal, das in der Höhe arbeitet, muss alle notwendigen Maßnahmen zur Gewährleistung seiner Sicherheit treffen, einschließlich des Tragens eines Helms und von Sicherheitsgurten.

- Platzieren Sie den Access Controller nicht an einem Ort, der Sonnenlicht ausgesetzt ist oder in der Nähe von Wärmequellen.

- Halten Sie den Access Controller von dampness, Staub und Ruß.

- Installieren Sie den Access Controller auf einer stabilen Oberfläche, um zu verhindern, dass er herunterfällt.

- Installieren Sie den Access Controller an einem gut belüfteten Ort und blockieren Sie nicht seine Belüftung.

- Verwenden Sie einen vom Hersteller bereitgestellten Adapter oder ein Schranknetzteil.

- Verwenden Sie Netzkabel, die für die Region empfohlen werden und den Nennleistungsspezifikationen entsprechen.

- Die Stromversorgung muss den Anforderungen von ES1 in der Norm IEC 62368-1 entsprechen und darf nicht höher als PS2 sein. Bitte beachten Sie, dass die Anforderungen an die Stromversorgung dem Label des Access Controllers unterliegen.

- Der Access Controller ist ein Elektrogerät der Klasse I. Stellen Sie sicher, dass die Stromversorgung des Access Controllers an eine Steckdose mit Schutzerdung angeschlossen ist.

Betriebsanforderungen

- Prüfen Sie vor dem Gebrauch, ob die Stromversorgung korrekt ist.

- Ziehen Sie das Netzkabel an der Seite des Access Controllers nicht ab, während der Adapter eingeschaltet ist.

- Betreiben Sie den Access Controller innerhalb des Nennbereichs der Eingangs- und Ausgangsleistung.

- Verwenden Sie den Access Controller unter zulässigen Feuchtigkeits- und Temperaturbedingungen.

- Lassen Sie keine Flüssigkeit auf den Access Controller fallen oder spritzen Sie darauf und stellen Sie sicher, dass sich kein mit Flüssigkeit gefüllter Gegenstand auf dem Access Controller befindet, um zu verhindern, dass Flüssigkeit hineinfließt.

- Demontieren Sie den Access Controller nicht ohne professionelle Anleitung.

Struktur

Das Erscheinungsbild der Vorderseite kann je nach Modell des Access Controllers unterschiedlich sein. Hier nehmen wir das Wi-Fi-Modell als Beispielample.

Anschluss und Installation

Verdrahtung

Der Zugangscontroller muss mit Geräten wie Sirenen, Lesegeräten und Türkontakten verbunden werden.

- Auf der Rückseite des Access Controllers befinden sich ein SIM-Kartenanschluss, ein Internetanschluss, ein Audio-Erweiterungsanschluss, ein SD-Kartenanschluss und ein Kabelbaum. Die Anschlüsse können je nach Access Controller-Modell unterschiedlich sein.

- Wenn Sie einen externen Lautsprecher anschließen möchten, wird ein Audio-Adapterkabel benötigt.

- Die Belastbarkeit des Typ-C-Anschlusses beträgt 5 V 500 mA.

Voraussetzungen für die Installation

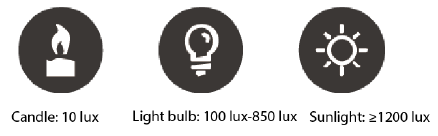

- Die Lichtstärke im Abstand von 0.5 Metern zum Zugangscontroller sollte mindestens 100 Lux betragen.

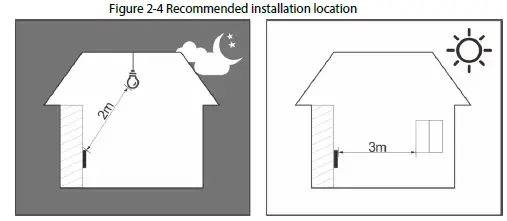

- Wir empfehlen, den Access Controller im Innenbereich zu installieren, mindestens 3 Meter von Fenstern und Türen und 2 Meter von der Lichtquelle entfernt.

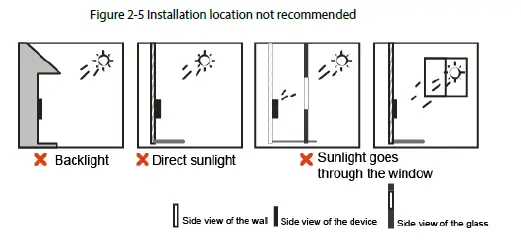

- Vermeiden Sie Gegenlicht, direktes Sonnenlicht, nahes Licht und schräges Licht.

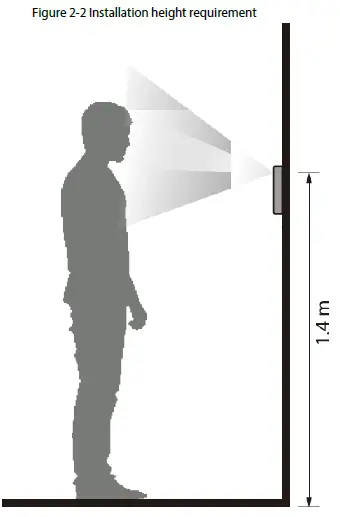

Einbauhöhe

Anforderungen an die Umgebungsbeleuchtung

Empfohlener Installationsort

Installationsort nicht empfohlen

Installationsprozess

Der Access Controller kann auf vier Arten installiert werden: Wandmontage, Bodenhalterung, Drehkreuzmontage und 86-Gehäusemontage. In diesem Abschnitt werden nur die Wandmontage und die 86-Gehäusemontage vorgestellt. Einzelheiten zur Bodenhalterung und Drehkreuzmontage finden Sie im Benutzerhandbuch der entsprechenden Geräte.

- Wandhalterung

Schritt 1 Bohren Sie je nach Lochposition der Halterung vier Löcher und einen Kabelauslass in die

Wand. Stecken Sie Dehnschrauben in die Löcher.

Schritt 2 Entfernen Sie das Blech an der Unterseite der Halterung.

Schritt 3 Befestigen Sie die Halterung mit den vier Schrauben an der Wand.

Schritt 4: Verkabeln Sie den Access Controller. Einzelheiten finden Sie unter „2.1 Verkabelung“.

Schritt 5 Befestigen Sie die hintere Abdeckung mit zwei Schrauben am Access Controller.

Schritt 6: Befestigen Sie den Access Controller an der Halterung.

Schritt 7: Schrauben Sie die beiden Schrauben an der Unterseite des Access Controllers fest ein.

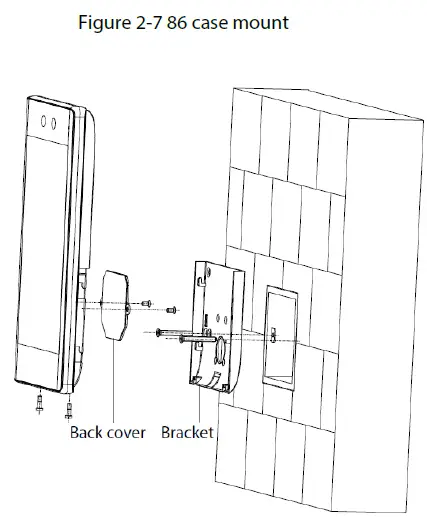

- 86 Gehäusehalterung

Schritt 1 Setzen Sie ein 86er-Gehäuse in geeigneter Höhe in die Wand ein.

Schritt 2 Befestigen Sie die Halterung mit zwei Schrauben am 86-Gehäuse.

Schritt 3 Verkabeln Sie den Access Controller. Einzelheiten finden Sie unter „2.1 Verkabelung“

Schritt 4 Befestigen Sie die hintere Abdeckung mit zwei Schrauben am Access Controller.

Schritt 5: Befestigen Sie den Access Controller an der Halterung.

Schritt 6: Schrauben Sie die beiden Schrauben an der Unterseite des Access Controllers fest ein.

Lokale Konfigurationen

Die lokalen Vorgänge können je nach Access Controller-Modell unterschiedlich sein.

Initialisierung

Bei der ersten Verwendung oder nach der Wiederherstellung der Werkseinstellungen müssen Sie ein Passwort und eine E-Mail-Adresse für das Administratorkonto festlegen. Mit dem Administratorkonto können Sie sich beim Hauptmenü des Access Controllers und des web Schnittstelle.

Wenn Sie das Administratorkennwort vergessen haben, senden Sie eine Reset-Anfrage an Ihre verknüpfte E-Mail-Adresse.

Neue Benutzer hinzufügen

Fügen Sie neue Benutzer hinzu, indem Sie Benutzerinformationen wie Name, Kartennummer, Gesicht und Fingerabdruck eingeben und dann Benutzerberechtigungen festlegen.

Schritt 1: Wählen Sie im Hauptmenü „Benutzer“ und tippen Sie anschließend auf . Schritt 2: Konfigurieren Sie die Benutzerparameter.

Tabelle 3-1 Neue Benutzerbeschreibung

| Parameter | Beschreibung |

|

Benutzer-ID |

Geben Sie die Benutzer-ID ein. Die ID kann Zahlen, Buchstaben und deren Kombinationen sein, und die maximale Länge der Benutzer-ID beträgt 32 Zeichen. Jede ID ist einzigartig. |

| Benutzername | Geben Sie den Benutzernamen ein und die maximale Länge beträgt 32 Zeichen, einschließlich Zahlen, Symbolen und Buchstaben. |

| Parameter | Beschreibung |

|

Fingerabdruck |

Jeder Benutzer kann bis zu 3 Fingerabdrücke registrieren. Befolgen Sie die Anweisungen auf dem Bildschirm, um Fingerabdrücke zu registrieren. Sie können den registrierten Fingerabdruck als Nötigungs-Fingerabdruck festlegen und ein Alarm wird ausgelöst, wenn die Tür durch den Nötigungs-Fingerabdruck entriegelt wird.

● Wir empfehlen nicht, den ersten Fingerabdruck als Nötigungs-Fingerabdruck festzulegen. ● Die Fingerabdruckfunktion ist nur für das Fingerabdruckmodell verfügbar des Access Controllers. |

|

Gesicht |

Stellen Sie sicher, dass Ihr Gesicht auf dem Bilderfassungsrahmen zentriert ist, und das Gesichtsbild wird automatisch erfasst. Sie können sich erneut registrieren, wenn Sie das erfasste Gesichtsbild nicht zufriedenstellend finden. |

|

Karte |

Ein Benutzer kann bis zu fünf Karten registrieren. Geben Sie Ihre Kartennummer ein oder ziehen Sie Ihre Karte durch, und die Karteninformationen werden vom Access Controller gelesen.

Sie können die registrierte Karte als Nötigungskarte festlegen, und dann wird ein Alarm ausgelöst, wenn eine Nötigungskarte zum Entriegeln der Tür verwendet wird. |

| Personen mit Behinderung | Geben Sie das Benutzerkennwort ein, um die Tür zu entriegeln. Die maximale Länge des Passworts beträgt 8 Ziffern. |

|

Benutzerberechtigung |

Legen Sie Benutzerberechtigungen für neue Benutzer fest.

● Allgemein: Benutzer haben nur Türzugangsberechtigung. ● Verwaltung: Administratoren können die Tür öffnen und den Zugangscontroller konfigurieren. |

Schritt 3 Tippen Sie auf Speichern.

Zugehörige Operationen

Auf dem Benutzerbildschirm können Sie die hinzugefügten Benutzer verwalten.

- Suchen nach users: Tap the search bar and then enter the username.

- Benutzer bearbeiten: Wählen Sie den Benutzer aus, bearbeiten Sie den Benutzer und tippen Sie dann auf Speichern, um die Änderungen zu speichern.

- Benutzer löschen

- Einzeln löschen: Wählen Sie einen Benutzer aus und tippen Sie dann auf Löschen.

- Stapelweise löschen:

- 1. Auf dem Benutzerbildschirm

Tippen Sie auf und dann auf „Stapellöschung“.

Tippen Sie auf und dann auf „Stapellöschung“. - 2. Wählen Sie Benutzer aus und tippen Sie dann auf Löschen.

- 1. Auf dem Benutzerbildschirm

- Alle Benutzer löschen: Tippen Sie auf dem Bildschirm „Stapellöschung“ auf „Löschen“.

Web Konfigurationen

Auf der web Schnittstelle können Sie den Access Controller auch konfigurieren und aktualisieren.

Web Die Konfigurationen unterscheiden sich je nach Access Controller-Modell.

Initialisierung

Initialisieren Sie den Access Controller, wenn Sie sich beim web -Schnittstelle zum ersten Mal oder nachdem der Access Controller auf die Werkseinstellungen zurückgesetzt wurde.

Voraussetzungen

Stellen Sie sicher, dass der Computer, mit dem Sie sich bei der angemeldet haben web Die Schnittstelle befindet sich im selben LAN wie der Access Controller.

Legen Sie ein Passwort und eine E-Mail-Adresse fest, bevor Sie sich anmelden. web Schnittstelle zum ersten Mal.

Schritt 1 Öffnen Sie ein web Browser und gehen Sie zur IP-Adresse (die Standardadresse ist 192.168.1.108) des Access Controllers.

Sie können sich anmelden bei web mit Chrome oder Firefox.

Schritt 2 Geben Sie das Kennwort ein und bestätigen Sie es, geben Sie eine E-Mail-Adresse ein und klicken Sie dann auf Abgeschlossen.

- Das Passwort muss aus 8 bis 32 Nicht-Leerzeichen bestehen und mindestens zwei Arten der folgenden Zeichen enthalten: Großbuchstaben, Kleinbuchstaben, Zahlen und Sonderzeichen (außer „ “ ; : &). Legen Sie ein Hochsicherheitskennwort fest, indem Sie der Aufforderung zur Kennwortstärke folgen.

- Bewahren Sie das Passwort nach der Initialisierung sicher auf und ändern Sie es regelmäßig, um die Sicherheit zu verbessern.

- Wenn Sie das Administratorpasswort durch Scannen des QR-Codes zurücksetzen möchten, benötigen Sie die verknüpfte E-Mail-Adresse, um den Sicherheitscode zu erhalten.

Anmelden

Schritt 1 Öffnen Sie ein web Browser, rufen Sie die IP-Adresse des Access Controllers auf.

Schritt 2: Geben Sie den Benutzernamen und das Passwort ein.

- Der Standard-Benutzername des Administrators ist admin, und das Passwort ist dasjenige, das Sie während der Initialisierung festgelegt haben. Wir empfehlen Ihnen, das Administratorkennwort regelmäßig zu ändern, um die Kontosicherheit zu erhöhen.

- Wenn Sie das Admin-Passwort vergessen haben, können Sie auf Passwort vergessen? klicken. um das Passwort zurückzusetzen.

Schritt 3 Klicken Sie auf Anmelden.

Anhang 1 Wichtige Hinweise zum Betrieb der Gegensprechanlage

Der Access Controller kann als VTO fungieren, um eine Gegensprechfunktion zu realisieren.

Voraussetzungen

Die Gegensprechfunktion wird am Access Controller und VTO konfiguriert.

Verfahren

Schritt 1 Tippen Sie auf dem Standby-Bildschirm auf ![]() .

.

Schritt 2 Geben Sie die Zimmernummer ein und tippen Sie dann auf ![]() .

.

Anhang 2 Wichtige Punkte zum Scannen von QR-Codes

- Zugangscontroller (mit QR-Code-Scanmodul): Platzieren Sie den QR-Code auf Ihrem Telefon in einem Abstand von 5 cm – 20 cm von der QR-Code-Scanlinse. Es werden QR-Codes mit den Abmessungen 2 cm × 2 cm – 5 cm × 5 cm und einer Größe von weniger als 512 Bytes unterstützt.

- Zugangscontroller (ohne QR-Code-Scanmodul): Platzieren Sie den gedruckten QR-Code in einem Abstand von 30 cm bis 50 cm von der Linse des Zugangscontrollers. Unterstützt werden QR-Codes mit den Abmessungen 2.2 cm x 2.2 cm bis 5 cm x 5 cm und einer Größe von weniger als 64 Byte.

Die QR-Code-Erkennungsentfernung hängt von den Bytes und der Größe des QR-Codes ab.

Anhang 3 Wichtige Punkte der Anleitung zur Fingerabdruckregistrierung

Beachten Sie beim Registrieren des Fingerabdrucks die folgenden Punkte:

- Stellen Sie sicher, dass Ihre Finger und die Scanneroberfläche sauber und trocken sind.

- Drücken Sie Ihren Finger auf die Mitte des Fingerabdruckscanners.

- Platzieren Sie den Fingerabdrucksensor nicht an einem Ort mit intensivem Licht, hohen Temperaturen und hoher Luftfeuchtigkeit.

- Wenn Ihre Fingerabdrücke unklar sind, verwenden Sie andere Entsperrmethoden.

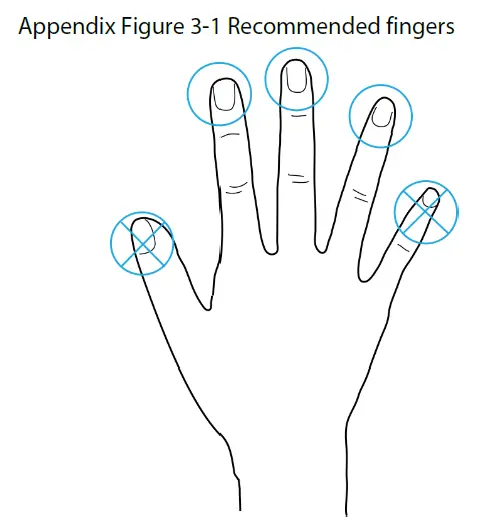

Finger empfohlen

Zeigefinger, Mittelfinger und Ringfinger werden empfohlen. Daumen und kleine Finger können nicht einfach in die Aufnahmemitte gebracht werden.

So drücken Sie Ihren Fingerabdruck auf den Scanner

Anhang 4 Wichtige Punkte der Gesichtsregistrierung

Vor der Registrierung

- Brillen, Hüte und Bärte können die Leistung der Gesichtserkennung beeinflussen.

- Bedecken Sie Ihre Augenbrauen nicht, wenn Sie Hüte tragen.

- Ändern Sie Ihre Bartfrisur nicht großartig, wenn Sie den Zugangscontroller verwenden, da sonst die Gesichtserkennung möglicherweise fehlschlägt.

- Halten Sie Ihr Gesicht sauber.

- Platzieren Sie den Zugangscontroller mindestens zwei Meter von Lichtquellen und mindestens drei Meter von Fenstern oder Türen entfernt. Andernfalls können Gegenlicht und direktes Sonnenlicht die Gesichtserkennungsleistung des Zugangscontrollers beeinträchtigen.

Während der Registrierung

- Sie können Gesichter über den Access Controller oder über die Plattform registrieren. Informationen zur Registrierung über die Plattform finden Sie im Benutzerhandbuch der Plattform.

- Richten Sie Ihren Kopf auf dem Fotoaufnahmerahmen aus. Das Gesichtsbild wird automatisch erfasst.

- Schütteln Sie nicht Ihren Kopf oder Körper, da sonst die Registrierung fehlschlagen könnte.

- Vermeiden Sie, dass zwei Gesichter gleichzeitig im Aufnahmerahmen erscheinen.

Gesichtsposition

Wenn sich Ihr Gesicht nicht an der richtigen Position befindet, kann die Genauigkeit der Gesichtserkennung beeinträchtigt werden.

Anforderungen an Gesichter

- Stellen Sie sicher, dass das Gesicht sauber ist und die Stirn nicht von Haaren bedeckt ist.

- Tragen Sie keine Brillen, Hüte, schwere Bärte oder andere Gesichtsverzierungen, die die Aufnahme von Gesichtsbildern beeinflussen.

- Mit offenen Augen, ohne Gesichtsausdruck, und richten Sie Ihr Gesicht in Richtung Kameramitte.

- Halten Sie Ihr Gesicht beim Aufnehmen Ihres Gesichts oder während der Gesichtserkennung nicht zu nah oder zu weit von der Kamera entfernt.

- Stellen Sie beim Importieren von Gesichtsbildern über die Verwaltungsplattform sicher, dass die Bildauflösung im Bereich von 150 × 300 Pixel bis 600 × 1200 Pixel liegt; Bildpixel sind größer als 500 × 500 Pixel; Die Bildgröße beträgt weniger als 100 KB und der Bildname und die Personen-ID sind identisch.

- Achten Sie darauf, dass das Gesicht mehr als 1/3 aber nicht mehr als 2/3 der gesamten Bildfläche einnimmt und das Seitenverhältnis 1:2 nicht überschreitet.

Anhang 5 Empfehlungen zur Cybersicherheit

Obligatorische Maßnahmen für die Netzwerksicherheit der Grundausstattung:

Verwenden Sie sichere Passwörter

Bitte beachten Sie die folgenden Vorschläge zum Festlegen von Passwörtern:

- Die Länge sollte nicht weniger als 8 Zeichen betragen.

- Fügen Sie mindestens zwei Arten von Zeichen ein. Zu den Zeichenarten gehören Groß- und Kleinbuchstaben, Zahlen und Symbole.

- Enthalten nicht den Kontonamen oder den Kontonamen in umgekehrter Reihenfolge.

- Verwenden Sie keine fortlaufenden Zeichen wie 123, abc usw.

- Verwenden Sie keine überlappenden Zeichen wie 111, aaa usw.

Aktualisieren Sie Firmware und Client-Software rechtzeitig

- Gemäß dem Standardverfahren in der Tech-Branche empfehlen wir, die Firmware Ihrer Geräte (wie NVR, DVR, IP-Kamera usw.) auf dem neuesten Stand zu halten, um sicherzustellen, dass das System mit den neuesten Sicherheitspatches und -fixes ausgestattet ist. Wenn das Gerät mit dem öffentlichen Netzwerk verbunden ist, wird empfohlen, die Funktion „Automatische Suche nach Updates“ zu aktivieren, um rechtzeitig Informationen über Firmware-Updates zu erhalten, die vom Hersteller veröffentlicht werden.

- Wir empfehlen Ihnen, die neueste Version der Client-Software herunterzuladen und zu verwenden.

„Nice to have“-Empfehlungen zur Verbesserung der Netzwerksicherheit Ihrer Geräte:

- Physischer Schutz

Wir empfehlen Ihnen, Geräte, insbesondere Speichergeräte, physisch zu schützen. Für exampPlatzieren Sie die Geräte in einem speziellen Computerraum und -schrank und implementieren Sie eine gut durchdachte Zugangskontrollberechtigung und Schlüsselverwaltung, um zu verhindern, dass unbefugtes Personal physische Kontakte wie beschädigte Hardware, unbefugtes Anschließen von Wechseldatenträgern (wie USB-Flash-Disk, serielle Schnittstelle) usw. - Ändern Sie Passwörter regelmäßig

Wir empfehlen Ihnen, Passwörter regelmäßig zu ändern, um das Risiko zu verringern, dass sie erraten oder geknackt werden. - Passwörter festlegen und aktualisieren Informationen rechtzeitig zurücksetzen

Das Gerät unterstützt die Funktion zum Zurücksetzen des Passworts. Bitte richten Sie die entsprechenden Informationen zum Zurücksetzen des Passworts rechtzeitig ein, einschließlich der Mailbox des Endbenutzers und der Fragen zum Passwortschutz. Wenn sich die Informationen ändern, ändern Sie sie bitte rechtzeitig. Es wird empfohlen, beim Festlegen von Fragen zum Passwortschutz keine Fragen zu verwenden, die leicht zu erraten sind. - Kontosperre aktivieren

Die Kontosperrfunktion ist standardmäßig aktiviert. Wir empfehlen Ihnen, sie aktiviert zu lassen, um die Kontosicherheit zu gewährleisten. Wenn ein Angreifer mehrmals versucht, sich mit dem falschen Passwort anzumelden, werden das entsprechende Konto und die Quell-IP-Adresse gesperrt. - Standard-HTTP- und andere Service-Ports ändern

Wir empfehlen Ihnen, die Standard-HTTP- und anderen Service-Ports in einen Zahlenbereich zwischen 1024 und 65535 zu ändern. Dadurch wird das Risiko verringert, dass Außenstehende erraten können, welche Ports Sie verwenden. - HTTPS aktivieren

Wir empfehlen Ihnen, HTTPS zu aktivieren, damit Sie Web Dienst über einen sicheren Kommunikationskanal. - MAC-Adressbindung

Wir empfehlen Ihnen, die IP- und MAC-Adresse des Gateways an das Gerät zu binden, um so das Risiko von ARP-Spoofing zu reduzieren. - Verteilen Sie Konten und Berechtigungen sinnvoll

Fügen Sie entsprechend den Geschäfts- und Verwaltungsanforderungen sinnvoll Benutzer hinzu und weisen Sie ihnen einen Mindestsatz an Berechtigungen zu. - Deaktivieren Sie unnötige Dienste und wählen Sie sichere Modi

Wenn sie nicht benötigt werden, wird empfohlen, einige Dienste wie SNMP, SMTP, UPnP usw. zu deaktivieren, um Risiken zu verringern.

Bei Bedarf wird dringend empfohlen, abgesicherte Modi zu verwenden, einschließlich, aber nicht beschränkt auf die folgenden Dienste:- SNMP: Wählen Sie SNMP v3 und richten Sie sichere Verschlüsselungs- und Authentifizierungskennwörter ein.

- SMTP: Wählen Sie TLS für den Zugriff auf den Postfachserver.

- FTP: Wählen Sie SFTP und richten Sie sichere Passwörter ein.

- AP-Hotspot: Wählen Sie den WPA2-PSK-Verschlüsselungsmodus und richten Sie sichere Passwörter ein.

- Verschlüsselte Audio- und Videoübertragung

Wenn Ihre Audio- und Videodateninhalte sehr wichtig oder vertraulich sind, empfehlen wir Ihnen die Verwendung der verschlüsselten Übertragungsfunktion, um das Risiko zu verringern, dass Audio- und Videodaten während der Übertragung gestohlen werden.

Erinnerung: Bei verschlüsselter Übertragung kommt es zu einem gewissen Verlust der Übertragungseffizienz. - Sichere Überwachung

- Online-Benutzer überprüfen: Wir empfehlen Ihnen, die Online-Benutzer regelmäßig zu überprüfen, um festzustellen, ob das Gerät unberechtigt angemeldet ist.

- Ausrüstungsprotokoll prüfen: Bis viewDurch Analysieren der Protokolle können Sie die IP-Adressen ermitteln, die für die Anmeldung bei Ihren Geräten und deren wichtigsten Vorgänge verwendet wurden.

- Netzwerkprotokoll

Aufgrund der begrenzten Lagerkapazität der Geräte ist das gespeicherte Protokoll begrenzt. Wenn Sie das Protokoll über einen längeren Zeitraum speichern müssen, wird empfohlen, die Netzwerkprotokollfunktion zu aktivieren, um sicherzustellen, dass die kritischen Protokolle zur Nachverfolgung mit dem Netzwerkprotokollserver synchronisiert werden. - Bauen Sie eine sichere Netzwerkumgebung auf

Um die Sicherheit von Geräten besser zu gewährleisten und potenzielle Cyberrisiken zu reduzieren, empfehlen wir:- Deaktivieren Sie die Portzuordnungsfunktion des Routers, um den direkten Zugriff auf Intranetgeräte aus einem externen Netzwerk zu vermeiden.

- Das Netzwerk sollte gemäß den tatsächlichen Netzwerkanforderungen partitioniert und isoliert werden. Wenn zwischen zwei Subnetzwerken keine Kommunikationsanforderungen bestehen, wird empfohlen, VLAN, Netzwerk-GAP und andere Technologien zur Partitionierung des Netzwerks zu verwenden, um den Netzwerkisolationseffekt zu erzielen.

- Richten Sie das 802.1x-Zugriffsauthentifizierungssystem ein, um das Risiko eines unbefugten Zugriffs auf private Netzwerke zu verringern.

- Aktivieren Sie die IP/MAC-Adressfilterfunktion, um den Bereich der Hosts einzuschränken, die auf das Gerät zugreifen dürfen.

Dokumente / Ressourcen

|

Zhejiang Dahua Vision Technology Zugangscontroller mit Gesichtserkennung [pdf] Benutzerhandbuch ASI8213SA-W, SVN-ASI8213SA-W, Zugangscontroller mit Gesichtserkennung, Zugangscontroller mit Gesichtserkennung, Controller |