ಸ್ಟ್ರೀಮಿಂಗ್ API ಮಾರ್ಗದರ್ಶಿ

ಸ್ಟ್ರೀಮಿಂಗ್ API ಮಾರ್ಗದರ್ಶಿ

ಪ್ರಕಟಿಸಲಾಗಿದೆ

2023-07-07

ಬಿಡುಗಡೆ

4.2

ಪರಿಚಯ

ಉತ್ಪನ್ನದ ಸ್ಟ್ರೀಮಿಂಗ್ API ಮೂಲಕ ಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ನಿಂದ ಡೇಟಾವನ್ನು ಹೊರತೆಗೆಯುವುದು ಹೇಗೆ ಎಂಬುದನ್ನು ಈ ಮಾರ್ಗದರ್ಶಿ ವಿವರಿಸುತ್ತದೆ.

API ಹಾಗೂ ಸ್ಟ್ರೀಮಿಂಗ್ ಕ್ಲೈಂಟ್ ಅನ್ನು ಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ ಇನ್ಸ್ಟಾಲೇಶನ್ನಲ್ಲಿ ಸೇರಿಸಲಾಗಿದೆ.

ಆದಾಗ್ಯೂ, ನೀವು API ಅನ್ನು ಬಳಸುವ ಮೊದಲು ಸ್ವಲ್ಪ ಕಾನ್ಫಿಗರೇಶನ್ ಅಗತ್ಯವಿದೆ. ಇದು ಪುಟ 1 ಅಧ್ಯಾಯದಲ್ಲಿ "ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುವಿಕೆ" ನಲ್ಲಿ ಒಳಗೊಂಡಿದೆ.

ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾಗುತ್ತಿದೆ

ಮುಗಿದಿದೆview

ಕಾಫ್ಕಾ ಮೂಲಕ ಮೆಟ್ರಿಕ್ಸ್ ಸಂದೇಶಗಳಿಗೆ ಚಂದಾದಾರರಾಗಲು ಅನುಮತಿಸಲು ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಹೇಗೆ ಕಾನ್ಫಿಗರ್ ಮಾಡುವುದು ಎಂಬುದನ್ನು ಈ ಅಧ್ಯಾಯವು ವಿವರಿಸುತ್ತದೆ.

pr

ಕೆಳಗೆ ನಾವು ಹಾದು ಹೋಗುತ್ತೇವೆ:

- ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಹೇಗೆ ಸಕ್ರಿಯಗೊಳಿಸುವುದು

- ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ಗಳನ್ನು ಕೇಳಲು ಕಾಫ್ಕಾವನ್ನು ಹೇಗೆ ಕಾನ್ಫಿಗರ್ ಮಾಡುವುದು

- ACL ಗಳನ್ನು ಬಳಸಲು ಕಾಫ್ಕಾವನ್ನು ಹೇಗೆ ಕಾನ್ಫಿಗರ್ ಮಾಡುವುದು ಮತ್ತು ಹೇಳಿದ ಕ್ಲೈಂಟ್ಗಳಿಗೆ SSL ಎನ್ಕ್ರಿಪ್ಶನ್ ಅನ್ನು ಹೊಂದಿಸುವುದು ಹೇಗೆ

ಕಾಫ್ಕಾ ಈವೆಂಟ್-ಸ್ಟ್ರೀಮಿಂಗ್ ಪ್ಲಾಟ್ಫಾರ್ಮ್ ಆಗಿದ್ದು, ಇದು ಈವೆಂಟ್ ಸ್ಟ್ರೀಮ್ಗಳ ರೂಪದಲ್ಲಿ ವಿವಿಧ ಈವೆಂಟ್ ಮೂಲಗಳಿಂದ (ಸೆನ್ಸರ್ಗಳು, ಡೇಟಾಬೇಸ್ಗಳು, ಮೊಬೈಲ್ ಸಾಧನಗಳು) ಕಳುಹಿಸಲಾದ ಡೇಟಾವನ್ನು ನೈಜ-ಸಮಯದ ಸೆರೆಹಿಡಿಯಲು ಅನುಮತಿಸುತ್ತದೆ, ಜೊತೆಗೆ ನಂತರದ ಮರುಪಡೆಯುವಿಕೆ ಮತ್ತು ಕುಶಲತೆಗಾಗಿ ಈ ಈವೆಂಟ್ ಸ್ಟ್ರೀಮ್ಗಳ ಬಾಳಿಕೆ ಬರುವ ಸಂಗ್ರಹಣೆಯನ್ನು ಅನುಮತಿಸುತ್ತದೆ.

ಕಾಫ್ಕಾದೊಂದಿಗೆ ಈವೆಂಟ್ ಸ್ಟ್ರೀಮಿಂಗ್ ಅನ್ನು ವಿತರಿಸಿದ, ಹೆಚ್ಚು ಸ್ಕೇಲೆಬಲ್, ಸ್ಥಿತಿಸ್ಥಾಪಕ, ದೋಷ-ಸಹಿಷ್ಣು ಮತ್ತು ಸುರಕ್ಷಿತ ರೀತಿಯಲ್ಲಿ ಎಂಡ್-ಟು-ಎಂಡ್ ಅನ್ನು ನಿರ್ವಹಿಸಲು ಸಾಧ್ಯವಿದೆ.

ಸೂಚನೆ: ಕಾಫ್ಕಾವನ್ನು ವಿವಿಧ ರೀತಿಯಲ್ಲಿ ಕಾನ್ಫಿಗರ್ ಮಾಡಬಹುದು ಮತ್ತು ಸ್ಕೇಲೆಬಿಲಿಟಿ ಮತ್ತು ಅನಗತ್ಯ ವ್ಯವಸ್ಥೆಗಳಿಗಾಗಿ ವಿನ್ಯಾಸಗೊಳಿಸಲಾಗಿದೆ. ಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ನಲ್ಲಿ ಕಂಡುಬರುವ ಸ್ಟ್ರೀಮಿಂಗ್ API ವೈಶಿಷ್ಟ್ಯವನ್ನು ಬಳಸಲು ಅದನ್ನು ಹೇಗೆ ಕಾನ್ಫಿಗರ್ ಮಾಡುವುದು ಎಂಬುದರ ಮೇಲೆ ಮಾತ್ರ ಈ ಡಾಕ್ಯುಮೆಂಟ್ ಕೇಂದ್ರೀಕರಿಸುತ್ತದೆ. ಹೆಚ್ಚು ಸುಧಾರಿತ ಸೆಟಪ್ಗಳಿಗಾಗಿ ನಾವು ಅಧಿಕೃತ ಕಾಫ್ಕಾ ದಾಖಲಾತಿಯನ್ನು ಉಲ್ಲೇಖಿಸುತ್ತೇವೆ: kafka.apache.org/26/documentation.html.

ಪರಿಭಾಷೆ

- ಕಾಫ್ಕಾ: ಈವೆಂಟ್-ಸ್ಟ್ರೀಮಿಂಗ್ ವೇದಿಕೆ.

- ಕಾಫ್ಕಾ ವಿಷಯ: ಘಟನೆಗಳ ಸಂಗ್ರಹ.

- ಕಾಫ್ಕಾ ಚಂದಾದಾರರು/ಗ್ರಾಹಕರು: ಕಾಫ್ಕಾ ವಿಷಯದಲ್ಲಿ ಸಂಗ್ರಹಿಸಲಾದ ಈವೆಂಟ್ಗಳ ಮರುಪಡೆಯುವಿಕೆಗೆ ಕಾಂಪೊನೆಂಟ್ ಜವಾಬ್ದಾರರು.

- ಕಾಫ್ಕಾ ಬ್ರೋಕರ್: ಕಾಫ್ಕಾ ಕ್ಲಸ್ಟರ್ನ ಶೇಖರಣಾ ಲೇಯರ್ ಸರ್ವರ್.

- SSL/TLS: SSL ಎಂಬುದು ಇಂಟರ್ನೆಟ್ ಮೂಲಕ ಸುರಕ್ಷಿತವಾಗಿ ಮಾಹಿತಿಯನ್ನು ಕಳುಹಿಸಲು ಅಭಿವೃದ್ಧಿಪಡಿಸಲಾದ ಸುರಕ್ಷಿತ ಪ್ರೋಟೋಕಾಲ್ ಆಗಿದೆ. TLS 1999 ರಲ್ಲಿ ಪರಿಚಯಿಸಲಾದ SSL ನ ಉತ್ತರಾಧಿಕಾರಿಯಾಗಿದೆ.

- SASL: ಬಳಕೆದಾರರ ದೃಢೀಕರಣ, ಡೇಟಾ ಸಮಗ್ರತೆ ಪರಿಶೀಲನೆ ಮತ್ತು ಗೂಢಲಿಪೀಕರಣಕ್ಕಾಗಿ ಕಾರ್ಯವಿಧಾನಗಳನ್ನು ಒದಗಿಸುವ ಚೌಕಟ್ಟು.

- ಸ್ಟ್ರೀಮಿಂಗ್ API ಚಂದಾದಾರರು: ಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ನಲ್ಲಿ ವ್ಯಾಖ್ಯಾನಿಸಲಾದ ಮತ್ತು ಬಾಹ್ಯ ಪ್ರವೇಶಕ್ಕಾಗಿ ಉದ್ದೇಶಿಸಲಾದ ವಿಷಯಗಳಲ್ಲಿ ಸಂಗ್ರಹಿಸಲಾದ ಈವೆಂಟ್ಗಳ ಮರುಪಡೆಯುವಿಕೆಗೆ ಕಾಂಪೊನೆಂಟ್ ಜವಾಬ್ದಾರರು.

- ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರ: ಸಾರ್ವಜನಿಕ ಕೀ ಪ್ರಮಾಣಪತ್ರಗಳನ್ನು ನೀಡುವ ಮತ್ತು ಹಿಂತೆಗೆದುಕೊಳ್ಳುವ ವಿಶ್ವಾಸಾರ್ಹ ಘಟಕ.

- ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರದ ಮೂಲ ಪ್ರಮಾಣಪತ್ರ: ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರವನ್ನು ಗುರುತಿಸುವ ಸಾರ್ವಜನಿಕ ಕೀ ಪ್ರಮಾಣಪತ್ರ.

ಸ್ಟ್ರೀಮಿಂಗ್ API ಹೇಗೆ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ

ಹಿಂದೆ ಹೇಳಿದಂತೆ, ಸ್ಟ್ರೀಮಿಂಗ್ API ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ಗಳಿಗೆ ಕಾಫ್ಕಾದಿಂದ ಮೆಟ್ರಿಕ್ಗಳ ಬಗ್ಗೆ ಮಾಹಿತಿಯನ್ನು ಹಿಂಪಡೆಯಲು ಅನುಮತಿಸುತ್ತದೆ.

ಪರೀಕ್ಷೆ ಅಥವಾ ಮೇಲ್ವಿಚಾರಣಾ ಕಾರ್ಯದ ಸಮಯದಲ್ಲಿ ಪರೀಕ್ಷಾ ಏಜೆಂಟ್ಗಳು ಸಂಗ್ರಹಿಸಿದ ಎಲ್ಲಾ ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಸ್ಟ್ರೀಮ್ ಸೇವೆಗೆ ಕಳುಹಿಸಲಾಗುತ್ತದೆ.

ಪ್ರಕ್ರಿಯೆಯ ಹಂತದ ನಂತರ, ಸ್ಟ್ರೀಮ್ ಸೇವೆಯು ಹೆಚ್ಚುವರಿ ಮೆಟಾಡೇಟಾದೊಂದಿಗೆ ಕಾಫ್ಕಾದಲ್ಲಿ ಆ ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಪ್ರಕಟಿಸುತ್ತದೆ. ಕಾಫ್ಕಾ ವಿಷಯಗಳು

ಕಾಫ್ಕಾ ವಿಷಯಗಳು

ಕಾಫ್ಕಾ ಎಲ್ಲಾ ಡೇಟಾವನ್ನು ಪ್ರಕಟಿಸುವ ವಿಷಯಗಳ ಪರಿಕಲ್ಪನೆಯನ್ನು ಹೊಂದಿದೆ. ಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ನಲ್ಲಿ ಇಂತಹ ಕಾಫ್ಕಾ ವಿಷಯಗಳು ಲಭ್ಯವಿವೆ; ಆದಾಗ್ಯೂ, ಇವುಗಳ ಉಪವಿಭಾಗವನ್ನು ಮಾತ್ರ ಬಾಹ್ಯ ಪ್ರವೇಶಕ್ಕಾಗಿ ಉದ್ದೇಶಿಸಲಾಗಿದೆ.

ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಪ್ರತಿ ಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ ಖಾತೆಯು ಎರಡು ಮೀಸಲಾದ ವಿಷಯಗಳನ್ನು ಹೊಂದಿದೆ. ಕೆಳಗೆ, ACCOUNT ಖಾತೆಯ ಚಿಕ್ಕ ಹೆಸರಾಗಿದೆ:

- paa.public.accounts.{ACCOUNT}.metrics

- ನೀಡಿರುವ ಖಾತೆಗಾಗಿ ಎಲ್ಲಾ ಮೆಟ್ರಿಕ್ಸ್ ಸಂದೇಶಗಳನ್ನು ಈ ವಿಷಯಕ್ಕೆ ಪ್ರಕಟಿಸಲಾಗಿದೆ

- ದೊಡ್ಡ ಪ್ರಮಾಣದ ಡೇಟಾ

- ಹೆಚ್ಚಿನ ನವೀಕರಣ ಆವರ್ತನ

- paa.public.accounts.{ACCOUNT}.metadata

- ಮೆಟ್ರಿಕ್ಸ್ ಡೇಟಾಗೆ ಸಂಬಂಧಿಸಿದ ಮೆಟಾಡೇಟಾವನ್ನು ಒಳಗೊಂಡಿದೆ, ಉದಾಹರಣೆಗೆampಮೆಟ್ರಿಕ್ಗಳಿಗೆ ಸಂಬಂಧಿಸಿದ ಪರೀಕ್ಷೆ, ಮಾನಿಟರ್ ಅಥವಾ ಪರೀಕ್ಷಾ ಏಜೆಂಟ್

- ಸಣ್ಣ ಪ್ರಮಾಣದ ಡೇಟಾ

- ಕಡಿಮೆ ನವೀಕರಣ ಆವರ್ತನ

ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಸಕ್ರಿಯಗೊಳಿಸಲಾಗುತ್ತಿದೆ

ಸೂಚನೆ: ಈ ಸೂಚನೆಗಳನ್ನು sudo ಬಳಸಿಕೊಂಡು ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಸರ್ವರ್ನಲ್ಲಿ ರನ್ ಮಾಡಬೇಕು.

ಸ್ಟ್ರೀಮಿಂಗ್ API ಕೆಲವು ಓವರ್ಹೆಡ್ ಅನ್ನು ನಿಯಂತ್ರಣ ಕೇಂದ್ರಕ್ಕೆ ಸೇರಿಸುವುದರಿಂದ, ಅದನ್ನು ಪೂರ್ವನಿಯೋಜಿತವಾಗಿ ಸಕ್ರಿಯಗೊಳಿಸಲಾಗಿಲ್ಲ. API ಅನ್ನು ಸಕ್ರಿಯಗೊಳಿಸಲು, ನಾವು ಮೊದಲು ಮುಖ್ಯ ಕಾನ್ಫಿಗರೇಶನ್ನಲ್ಲಿ ಕಾಫ್ಕಾಗೆ ಮೆಟ್ರಿಕ್ಗಳ ಪ್ರಕಟಣೆಯನ್ನು ಸಕ್ರಿಯಗೊಳಿಸಬೇಕು file:

- /etc/netrounds/netrounds.conf

KAFKA_METRICS_ENABLED = ನಿಜ

ಎಚ್ಚರಿಕೆ: ಈ ವೈಶಿಷ್ಟ್ಯವನ್ನು ಸಕ್ರಿಯಗೊಳಿಸುವುದರಿಂದ ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಕಾರ್ಯಕ್ಷಮತೆಯ ಮೇಲೆ ಪರಿಣಾಮ ಬೀರಬಹುದು. ಅದಕ್ಕೆ ಅನುಗುಣವಾಗಿ ನಿಮ್ಮ ನಿದರ್ಶನವನ್ನು ನೀವು ಆಯಾಮಗೊಳಿಸಿದ್ದೀರಿ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಿ.

ಮುಂದೆ, ಈ ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಸರಿಯಾದ ಕಾಫ್ಕಾ ವಿಷಯಗಳಿಗೆ ಫಾರ್ವರ್ಡ್ ಮಾಡುವುದನ್ನು ಸಕ್ರಿಯಗೊಳಿಸಲು:

- /etc/netrounds/metrics.yaml

ಸ್ಟ್ರೀಮಿಂಗ್-ಎಪಿಐ: ನಿಜ

ಸ್ಟ್ರೀಮಿಂಗ್ API ಸೇವೆಗಳನ್ನು ಸಕ್ರಿಯಗೊಳಿಸಲು ಮತ್ತು ಪ್ರಾರಂಭಿಸಲು, ರನ್ ಮಾಡಿ:

sudo ncc ಸೇವೆಗಳು timescaledb ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಸಕ್ರಿಯಗೊಳಿಸುತ್ತವೆ

sudo ncc ಸೇವೆಗಳು timescaledb ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಪ್ರಾರಂಭಿಸುತ್ತವೆ

ಅಂತಿಮವಾಗಿ, ಸೇವೆಗಳನ್ನು ಮರುಪ್ರಾರಂಭಿಸಿ:

sudo ncc ಸೇವೆಗಳು ಪುನರಾರಂಭ

ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಸ್ಟ್ರೀಮಿಂಗ್ API ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂದು ಪರಿಶೀಲಿಸಲಾಗುತ್ತಿದೆ

ಸೂಚನೆ: ಈ ಸೂಚನೆಗಳನ್ನು ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಸರ್ವರ್ನಲ್ಲಿ ಚಲಾಯಿಸಬೇಕು.

ನೀವು ಸರಿಯಾದ ಕಾಫ್ಕಾ ವಿಷಯಗಳ ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಸ್ವೀಕರಿಸುತ್ತಿರುವಿರಿ ಎಂಬುದನ್ನು ನೀವು ಈಗ ಪರಿಶೀಲಿಸಬಹುದು. ಹಾಗೆ ಮಾಡಲು, kafkacat ಉಪಯುಕ್ತತೆಯನ್ನು ಸ್ಥಾಪಿಸಿ:

sudo apt-get update

sudo apt-get install kafkacat

ನೀವು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಪರೀಕ್ಷೆ ಅಥವಾ ಮಾನಿಟರ್ ಚಾಲನೆಯಲ್ಲಿದ್ದರೆ, ಈ ವಿಷಯಗಳ ಮೆಟ್ರಿಕ್ಗಳು ಮತ್ತು ಮೆಟಾಡೇಟಾವನ್ನು ಸ್ವೀಕರಿಸಲು ನೀವು kafkacat ಅನ್ನು ಬಳಸಲು ಸಾಧ್ಯವಾಗುತ್ತದೆ.

myaccount ಅನ್ನು ನಿಮ್ಮ ಖಾತೆಯ ಚಿಕ್ಕ ಹೆಸರಿನೊಂದಿಗೆ ಬದಲಾಯಿಸಿ (ಇದನ್ನು ನಿಮ್ಮ ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ನೀವು ನೋಡುತ್ತೀರಿ URL):

ರಫ್ತು METRICS_TOPIC=paa.public.accounts.myaccount.metrics

ರಫ್ತು METADATA_TOPIC=paa.public.accounts.myaccount.metadata

ಈ ಆಜ್ಞೆಯನ್ನು ಚಲಾಯಿಸುವ ಮೂಲಕ ನೀವು ಈಗ ಮೆಟ್ರಿಕ್ಗಳನ್ನು ನೋಡಬೇಕು:

kafkacat -b ${KAFKA_FQDN}:9092 -t ${METRICS_TOPIC} -C -e

ಗೆ view ಮೆಟಾಡೇಟಾ, ಈ ಕೆಳಗಿನ ಆಜ್ಞೆಯನ್ನು ಚಲಾಯಿಸಿ (ಇದು ಆಗಾಗ್ಗೆ ನವೀಕರಿಸುವುದಿಲ್ಲ ಎಂಬುದನ್ನು ಗಮನಿಸಿ):

kafkacat -b ${KAFKA_FQDN}:9092 -t ${METADATA_TOPIC} -C -e

ಸೂಚನೆ:

kafkacat”ಕ್ಲೈಂಟ್ ಎಕ್ಸ್ampಲೆಸ್ ”ಪುಟ 14 ರಲ್ಲಿ

ನಾವು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದೊಳಗೆ ಕಾರ್ಯನಿರ್ವಹಿಸುವ ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಹೊಂದಿದ್ದೇವೆ ಎಂದು ಇದು ಪರಿಶೀಲಿಸುತ್ತದೆ. ಆದಾಗ್ಯೂ, ಹೆಚ್ಚಾಗಿ ನೀವು ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ನಿಂದ ಡೇಟಾವನ್ನು ಪ್ರವೇಶಿಸಲು ಆಸಕ್ತಿ ಹೊಂದಿರುತ್ತೀರಿ. ಬಾಹ್ಯ ಪ್ರವೇಶಕ್ಕಾಗಿ ಕಾಫ್ಕಾವನ್ನು ಹೇಗೆ ತೆರೆಯುವುದು ಎಂಬುದನ್ನು ಮುಂದಿನ ವಿಭಾಗವು ವಿವರಿಸುತ್ತದೆ.

ಬಾಹ್ಯ ಹೋಸ್ಟ್ಗಳಿಗಾಗಿ ಕಾಫ್ಕಾವನ್ನು ತೆರೆಯಲಾಗುತ್ತಿದೆ

ಸೂಚನೆ: ಈ ಸೂಚನೆಗಳನ್ನು ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಸರ್ವರ್ನಲ್ಲಿ ಚಲಾಯಿಸಬೇಕು.

ಪೂರ್ವನಿಯೋಜಿತವಾಗಿ ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ನಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ ಕಾಫ್ಕಾವನ್ನು ಆಂತರಿಕ ಬಳಕೆಗಾಗಿ ಲೋಕಲ್ ಹೋಸ್ಟ್ನಲ್ಲಿ ಮಾತ್ರ ಕೇಳಲು ಕಾನ್ಫಿಗರ್ ಮಾಡಲಾಗಿದೆ.

ಕಾಫ್ಕಾ ಸೆಟ್ಟಿಂಗ್ಗಳನ್ನು ಮಾರ್ಪಡಿಸುವ ಮೂಲಕ ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ಗಳಿಗಾಗಿ ಕಾಫ್ಕಾವನ್ನು ತೆರೆಯಲು ಸಾಧ್ಯವಿದೆ.

ಕಾಫ್ಕಾಗೆ ಸಂಪರ್ಕಿಸಲಾಗುತ್ತಿದೆ: ಎಚ್ಚರಿಕೆಗಳು

ಎಚ್ಚರಿಕೆ: ದಯವಿಟ್ಟು ಇದನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ಓದಿ, ಏಕೆಂದರೆ ನೀವು ಈ ಪರಿಕಲ್ಪನೆಗಳನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳದಿದ್ದರೆ ಕಾಫ್ಕಾದೊಂದಿಗೆ ಸಂಪರ್ಕ ಸಮಸ್ಯೆಗಳನ್ನು ಎದುರಿಸುವುದು ಸುಲಭ.

ಎಚ್ಚರಿಕೆ: ದಯವಿಟ್ಟು ಇದನ್ನು ಎಚ್ಚರಿಕೆಯಿಂದ ಓದಿ, ಏಕೆಂದರೆ ನೀವು ಈ ಪರಿಕಲ್ಪನೆಗಳನ್ನು ಅರ್ಥಮಾಡಿಕೊಳ್ಳದಿದ್ದರೆ ಕಾಫ್ಕಾದೊಂದಿಗೆ ಸಂಪರ್ಕ ಸಮಸ್ಯೆಗಳನ್ನು ಎದುರಿಸುವುದು ಸುಲಭ.

ಈ ಡಾಕ್ಯುಮೆಂಟ್ನಲ್ಲಿ ವಿವರಿಸಲಾದ ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಸೆಟಪ್ನಲ್ಲಿ, ಒಬ್ಬ ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಮಾತ್ರ ಇರುತ್ತಾನೆ.

ಆದಾಗ್ಯೂ, ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಅನೇಕ ಕಾಫ್ಕಾ ದಲ್ಲಾಳಿಗಳನ್ನು ಒಳಗೊಂಡಿರುವ ಕಾಫ್ಕಾ ಕ್ಲಸ್ಟರ್ನ ಭಾಗವಾಗಿ ಕಾರ್ಯನಿರ್ವಹಿಸಲು ಉದ್ದೇಶಿಸಲಾಗಿದೆ ಎಂಬುದನ್ನು ಗಮನಿಸಿ.

ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ಗೆ ಸಂಪರ್ಕಿಸುವಾಗ, ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ನಿಂದ ಆರಂಭಿಕ ಸಂಪರ್ಕವನ್ನು ಹೊಂದಿಸಲಾಗಿದೆ. ಈ ಸಂಪರ್ಕದ ಮೇಲೆ ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಪ್ರತಿಯಾಗಿ "ಜಾಹೀರಾತು ಕೇಳುಗರ" ಪಟ್ಟಿಯನ್ನು ಹಿಂತಿರುಗಿಸುತ್ತಾನೆ, ಇದು ಒಂದು ಅಥವಾ ಹೆಚ್ಚಿನ ಕಾಫ್ಕಾ ದಲ್ಲಾಳಿಗಳ ಪಟ್ಟಿಯಾಗಿದೆ.

ಈ ಪಟ್ಟಿಯನ್ನು ಸ್ವೀಕರಿಸಿದಾಗ, ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ ಸಂಪರ್ಕ ಕಡಿತಗೊಳ್ಳುತ್ತದೆ, ನಂತರ ಈ ಜಾಹೀರಾತು ಕೇಳುಗರಲ್ಲಿ ಒಬ್ಬರಿಗೆ ಮರುಸಂಪರ್ಕಿಸುತ್ತದೆ. ಜಾಹೀರಾತು ಕೇಳುಗರು ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ಗೆ ಪ್ರವೇಶಿಸಬಹುದಾದ ಹೋಸ್ಟ್ ಹೆಸರುಗಳು ಅಥವಾ IP ವಿಳಾಸಗಳನ್ನು ಹೊಂದಿರಬೇಕು ಅಥವಾ ಕ್ಲೈಂಟ್ ಸಂಪರ್ಕಿಸಲು ವಿಫಲರಾಗುತ್ತಾರೆ.

SSL ಗೂಢಲಿಪೀಕರಣವನ್ನು ಬಳಸಿದರೆ, ನಿರ್ದಿಷ್ಟ ಹೋಸ್ಟ್ಹೆಸರಿಗೆ ಸಂಬಂಧಿಸಿರುವ SSL ಪ್ರಮಾಣಪತ್ರವನ್ನು ಒಳಗೊಂಡಿರುತ್ತದೆ, ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ ಸಂಪರ್ಕಿಸಲು ಸರಿಯಾದ ವಿಳಾಸವನ್ನು ಪಡೆಯುವುದು ಇನ್ನೂ ಮುಖ್ಯವಾಗಿದೆ, ಇಲ್ಲದಿದ್ದರೆ ಸಂಪರ್ಕವನ್ನು ತಿರಸ್ಕರಿಸಬಹುದು.

ಕಾಫ್ಕಾ ಕೇಳುಗರ ಬಗ್ಗೆ ಇಲ್ಲಿ ಇನ್ನಷ್ಟು ಓದಿ: www.confluent.io/blog/kafka-listeners-explained

SSL/TLSEಎನ್ಕ್ರಿಪ್ಶನ್

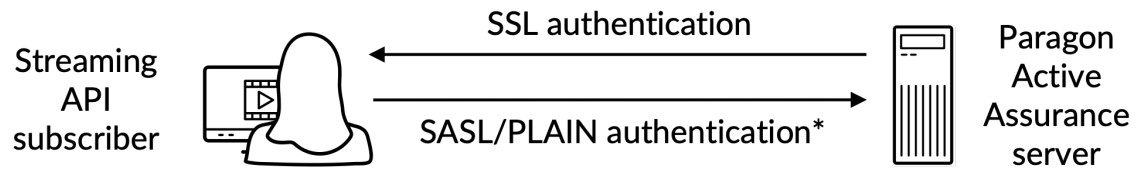

ಕಾಫ್ಕಾ ಮತ್ತು ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಪ್ರವೇಶಿಸಲು ವಿಶ್ವಾಸಾರ್ಹ ಕ್ಲೈಂಟ್ಗಳಿಗೆ ಮಾತ್ರ ಅನುಮತಿಸಲಾಗಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು, ನಾವು ಈ ಕೆಳಗಿನವುಗಳನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡಬೇಕು:

- ದೃಢೀಕರಣ: ಕ್ಲೈಂಟ್ ಮತ್ತು ಕಾಫ್ಕಾ ನಡುವಿನ SSL/TLS ಸುರಕ್ಷಿತ ಸಂಪರ್ಕದ ಮೂಲಕ ಗ್ರಾಹಕರು ಬಳಕೆದಾರಹೆಸರು ಮತ್ತು ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಒದಗಿಸಬೇಕು.

- ದೃಢೀಕರಣ: ದೃಢೀಕೃತ ಗ್ರಾಹಕರು ACL ಗಳಿಂದ ನಿಯಂತ್ರಿಸಲ್ಪಡುವ ಕಾರ್ಯಗಳನ್ನು ನಿರ್ವಹಿಸಬಹುದು.

ಇಲ್ಲಿ ಒಂದು ಓವರ್ ಇದೆview:

*) ಬಳಕೆದಾರಹೆಸರು/ಪಾಸ್ವರ್ಡ್ ದೃಢೀಕರಣವನ್ನು SSL-ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಚಾನಲ್ನಲ್ಲಿ ನಡೆಸಲಾಗುತ್ತದೆ

*) ಬಳಕೆದಾರಹೆಸರು/ಪಾಸ್ವರ್ಡ್ ದೃಢೀಕರಣವನ್ನು SSL-ಎನ್ಕ್ರಿಪ್ಟ್ ಮಾಡಿದ ಚಾನಲ್ನಲ್ಲಿ ನಡೆಸಲಾಗುತ್ತದೆ

ಕಾಫ್ಕಾಗಾಗಿ SSL/TLS ಗೂಢಲಿಪೀಕರಣವು ಹೇಗೆ ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂಬುದನ್ನು ಸಂಪೂರ್ಣವಾಗಿ ಅರ್ಥಮಾಡಿಕೊಳ್ಳಲು, ದಯವಿಟ್ಟು ಅಧಿಕೃತ ದಸ್ತಾವೇಜನ್ನು ನೋಡಿ: docs.confluent.io/platform/current/kafka/encryption.html

SSL/TLS ಪ್ರಮಾಣಪತ್ರ ಮುಗಿದಿದೆview

ಸೂಚನೆ: ಈ ಉಪವಿಭಾಗದಲ್ಲಿ ನಾವು ಈ ಕೆಳಗಿನ ಪರಿಭಾಷೆಯನ್ನು ಬಳಸುತ್ತೇವೆ:

ಪ್ರಮಾಣಪತ್ರ: ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರದಿಂದ (CA) ಸಹಿ ಮಾಡಲಾದ SSL ಪ್ರಮಾಣಪತ್ರ ಪ್ರತಿ ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಒಂದನ್ನು ಹೊಂದಿದೆ.

ಕೀಸ್ಟೋರ್: ಕೀಸ್ಟೋರ್ file ಅದು ಪ್ರಮಾಣಪತ್ರವನ್ನು ಸಂಗ್ರಹಿಸುತ್ತದೆ. ಕೀಸ್ಟೋರ್ file ಪ್ರಮಾಣಪತ್ರದ ಖಾಸಗಿ ಕೀಲಿಯನ್ನು ಒಳಗೊಂಡಿದೆ; ಆದ್ದರಿಂದ, ಅದನ್ನು ಸುರಕ್ಷಿತವಾಗಿ ಇಡಬೇಕು.

ಟ್ರಸ್ಟ್ ಸ್ಟೋರ್: ಎ file ವಿಶ್ವಾಸಾರ್ಹ CA ಪ್ರಮಾಣಪತ್ರಗಳನ್ನು ಒಳಗೊಂಡಿದೆ.

ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ ಮತ್ತು ಕಾಫ್ಕಾ ನಡುವೆ ದೃಢೀಕರಣವನ್ನು ಹೊಂದಿಸಲು, ಎರಡೂ ಬದಿಗಳು CA ಮೂಲ ಪ್ರಮಾಣಪತ್ರದೊಂದಿಗೆ ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರ (CA) ಸಹಿ ಮಾಡಿದ ಸಂಬಂಧಿತ ಪ್ರಮಾಣಪತ್ರದೊಂದಿಗೆ ವ್ಯಾಖ್ಯಾನಿಸಲಾದ ಕೀಸ್ಟೋರ್ ಅನ್ನು ಹೊಂದಿರಬೇಕು.

ಇದರ ಜೊತೆಗೆ, ಕ್ಲೈಂಟ್ CA ಮೂಲ ಪ್ರಮಾಣಪತ್ರದೊಂದಿಗೆ ಟ್ರಸ್ಟ್ಸ್ಟೋರ್ ಅನ್ನು ಸಹ ಹೊಂದಿರಬೇಕು.

CA ಮೂಲ ಪ್ರಮಾಣಪತ್ರವು ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಮತ್ತು ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ಗೆ ಸಾಮಾನ್ಯವಾಗಿದೆ.

ಅಗತ್ಯವಿರುವ ಪ್ರಮಾಣಪತ್ರಗಳನ್ನು ರಚಿಸುವುದು

ಇದನ್ನು ಪುಟ 17 ರ "ಅನುಬಂಧ" ದಲ್ಲಿ ಒಳಗೊಂಡಿದೆ.

ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ SSL/TLS ಕಾನ್ಫಿಗರೇಶನ್

ಸೂಚನೆ: ಈ ಸೂಚನೆಗಳನ್ನು ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಸರ್ವರ್ನಲ್ಲಿ ರನ್ ಮಾಡಬೇಕು.

ಸೂಚನೆ: ಮುಂದುವರಿಯುವ ಮೊದಲು, ಪುಟ 17 ರಲ್ಲಿನ "ಅನುಬಂಧ" ದಲ್ಲಿನ ಸೂಚನೆಗಳನ್ನು ಅನುಸರಿಸುವ ಮೂಲಕ ನೀವು SSL ಪ್ರಮಾಣಪತ್ರವನ್ನು ಒಳಗೊಂಡಿರುವ ಕೀಸ್ಟೋರ್ ಅನ್ನು ರಚಿಸಬೇಕು. ಕೆಳಗೆ ತಿಳಿಸಲಾದ ಮಾರ್ಗಗಳು ಈ ಸೂಚನೆಗಳಿಂದ ಬರುತ್ತವೆ.

SSL ಕೀಸ್ಟೋರ್ a file ಜೊತೆಗೆ ಡಿಸ್ಕ್ನಲ್ಲಿ ಸಂಗ್ರಹಿಸಲಾಗಿದೆ file ವಿಸ್ತರಣೆ .jks.

ಒಮ್ಮೆ ನೀವು ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಮತ್ತು ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ ಎರಡಕ್ಕೂ ಅಗತ್ಯವಾದ ಪ್ರಮಾಣಪತ್ರಗಳನ್ನು ರಚಿಸಿದರೆ, ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಅನ್ನು ಕಾನ್ಫಿಗರ್ ಮಾಡುವ ಮೂಲಕ ನೀವು ಮುಂದುವರಿಯಬಹುದು. ನೀವು ಈ ಕೆಳಗಿನವುಗಳನ್ನು ತಿಳಿದುಕೊಳ್ಳಬೇಕು:

- ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಸಾರ್ವಜನಿಕ ಹೋಸ್ಟ್ ಹೆಸರು; ಇದು ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ಗಳಿಂದ ಪರಿಹರಿಸಬಹುದಾದ ಮತ್ತು ಪ್ರವೇಶಿಸಬಹುದಾದಂತಿರಬೇಕು.

- : SSL ಪ್ರಮಾಣಪತ್ರವನ್ನು ರಚಿಸುವಾಗ ಕೀಸ್ಟೋರ್ ಪಾಸ್ವರ್ಡ್ ಅನ್ನು ಒದಗಿಸಲಾಗಿದೆ.

- ಮತ್ತು : ಇವುಗಳು ನೀವು ಕ್ರಮವಾಗಿ ನಿರ್ವಾಹಕ ಮತ್ತು ಕ್ಲೈಂಟ್ ಬಳಕೆದಾರರಿಗೆ ಹೊಂದಿಸಲು ಬಯಸುವ ಪಾಸ್ವರ್ಡ್ಗಳಾಗಿವೆ. ಮಾಜಿ ನಲ್ಲಿ ಸೂಚಿಸಿದಂತೆ ನೀವು ಹೆಚ್ಚಿನ ಬಳಕೆದಾರರನ್ನು ಸೇರಿಸಬಹುದು ಎಂಬುದನ್ನು ಗಮನಿಸಿampಲೆ.

ಕೆಳಗಿನ ಗುಣಲಕ್ಷಣಗಳನ್ನು /etc/kafka/server.properties ನಲ್ಲಿ ಎಡಿಟ್ ಮಾಡಿ ಅಥವಾ ಸೇರಿಸಿ (sudo ಪ್ರವೇಶದೊಂದಿಗೆ), ಮೇಲಿನ ವೇರಿಯಬಲ್ಗಳನ್ನು ತೋರಿಸಿರುವಂತೆ ಸೇರಿಸಿ:

ಎಚ್ಚರಿಕೆ: PLAINTEXT://localhost:9092 ಅನ್ನು ತೆಗೆದುಹಾಕಬೇಡಿ; ಆಂತರಿಕ ಸೇವೆಗಳು ಸಂವಹನ ಮಾಡಲು ಸಾಧ್ಯವಾಗದ ಕಾರಣ ಇದು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಕಾರ್ಯವನ್ನು ಮುರಿಯುತ್ತದೆ.

ಎಚ್ಚರಿಕೆ: PLAINTEXT://localhost:9092 ಅನ್ನು ತೆಗೆದುಹಾಕಬೇಡಿ; ಆಂತರಿಕ ಸೇವೆಗಳು ಸಂವಹನ ಮಾಡಲು ಸಾಧ್ಯವಾಗದ ಕಾರಣ ಇದು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಕಾರ್ಯವನ್ನು ಮುರಿಯುತ್ತದೆ.

…

# ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಕೇಳುವ ವಿಳಾಸಗಳು.

ಕೇಳುಗರು=PLAINTEXT://localhost:9092,SASL_SSL://0.0.0.0:9093

# ಇವುಗಳು ಯಾವುದೇ ಕ್ಲೈಂಟ್ ಅನ್ನು ಸಂಪರ್ಕಿಸಲು ಮತ್ತೆ ಪ್ರಚಾರ ಮಾಡಲಾದ ಹೋಸ್ಟ್ಗಳಾಗಿವೆ.

advertised.listeners=PLAINTEXT://localhost:9092,SASL_SSL:// :9093

…

####### ಕಸ್ಟಮ್ ಕಾನ್ಫಿಗ್

# SSL ಕಾನ್ಫಿಗರೇಶನ್

ssl.endpoint.identification.algorithm=

ssl.keystore.location=/var/ssl/private/kafka.server.keystore.jks

ssl.keystore.password=

ssl.key.password=

ssl.client.auth=ಯಾವುದೂ ಇಲ್ಲ

ssl.protocol=TLSv1.2

# SASL ಸಂರಚನೆ

sasl.enabled.mechanisms=PLAIN

listener.name.sasl_ssl.plain.sasl.jaas.config=org.apache.kafka.common.security.plain.PlainLoginMo

ಡ್ಯೂಲ್ ಅಗತ್ಯವಿದೆ \

ಬಳಕೆದಾರ ಹೆಸರು=”ನಿರ್ವಾಹಕ” \

ಪಾಸ್ವರ್ಡ್ =" ” \

user_admin=” ” \

user_client=” ”;

# ಗಮನಿಸಿ ಬಳಕೆದಾರರೊಂದಿಗೆ ಹೆಚ್ಚಿನ ಬಳಕೆದಾರರನ್ನು ಸೇರಿಸಬಹುದು_ =

# ದೃಢೀಕರಣ, ACL ಗಳನ್ನು ಆನ್ ಮಾಡಿ

authorizer.class.name=kafka.security.authorizer.AclAuthorizer

super.users=ಬಳಕೆದಾರ:ನಿರ್ವಾಹಕ

ಪ್ರವೇಶ ನಿಯಂತ್ರಣ ಪಟ್ಟಿಗಳನ್ನು (ACL ಗಳು) ಹೊಂದಿಸಲಾಗುತ್ತಿದೆ

ಲೋಕಲ್ ಹೋಸ್ಟ್ನಲ್ಲಿ ACL ಗಳನ್ನು ಆನ್ ಮಾಡಲಾಗುತ್ತಿದೆ

ಎಚ್ಚರಿಕೆ: ನಾವು ಮೊದಲು ಸ್ಥಳೀಯ ಹೋಸ್ಟ್ಗಾಗಿ ACL ಗಳನ್ನು ಹೊಂದಿಸಬೇಕು, ಇದರಿಂದ ನಿಯಂತ್ರಣ ಕೇಂದ್ರವು ಕಾಫ್ಕಾವನ್ನು ಇನ್ನೂ ಪ್ರವೇಶಿಸಬಹುದು. ಇದನ್ನು ಮಾಡದಿದ್ದರೆ, ವಿಷಯಗಳು ಒಡೆಯುತ್ತವೆ.

ಎಚ್ಚರಿಕೆ: ನಾವು ಮೊದಲು ಸ್ಥಳೀಯ ಹೋಸ್ಟ್ಗಾಗಿ ACL ಗಳನ್ನು ಹೊಂದಿಸಬೇಕು, ಇದರಿಂದ ನಿಯಂತ್ರಣ ಕೇಂದ್ರವು ಕಾಫ್ಕಾವನ್ನು ಇನ್ನೂ ಪ್ರವೇಶಿಸಬಹುದು. ಇದನ್ನು ಮಾಡದಿದ್ದರೆ, ವಿಷಯಗಳು ಒಡೆಯುತ್ತವೆ.

######### ಅನಾಮಧೇಯ ಬಳಕೆದಾರರಿಗೆ ACLs ನಮೂದುಗಳು

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ಸೇರಿಸು -ಅನುಮತಿ-ಪ್ರಧಾನ ಬಳಕೆದಾರ: ಅನಾಮಧೇಯ -ಅನುಮತಿ-ಹೋಸ್ಟ್ 127.0.0.1 -ಕ್ಲಸ್ಟರ್

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ಸೇರಿಸು -ಅನುಮತಿ-ಪ್ರಧಾನ ಬಳಕೆದಾರ: ಅನಾಮಧೇಯ -ಅನುಮತಿ-ಹೋಸ್ಟ್ 127.0.0.1 -ವಿಷಯ '*'

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ಸೇರಿಸು -ಅನುಮತಿಸಿ-ಪ್ರಧಾನ ಬಳಕೆದಾರ: ಅನಾಮಧೇಯ -ಅನುಮತಿ-ಹೋಸ್ಟ್ 127.0.0.1 -ಗುಂಪು '*'

ನಂತರ ನಾವು ಬಾಹ್ಯ ಓದಲು-ಮಾತ್ರ ಪ್ರವೇಶಕ್ಕಾಗಿ ACL ಗಳನ್ನು ಸಕ್ರಿಯಗೊಳಿಸಬೇಕಾಗಿದೆ, ಆದ್ದರಿಂದ ಬಾಹ್ಯ ಬಳಕೆದಾರರಿಗೆ paa.public.* ವಿಷಯಗಳನ್ನು ಓದಲು ಅನುಮತಿಸಲಾಗುತ್ತದೆ.

ಸೂಚನೆ: ಹೆಚ್ಚು ಸೂಕ್ಷ್ಮವಾದ ನಿಯಂತ್ರಣಕ್ಕಾಗಿ, ದಯವಿಟ್ಟು ಅಧಿಕೃತ ಕಾಫ್ಕಾ ದಾಖಲಾತಿಯನ್ನು ನೋಡಿ.

######### ಬಾಹ್ಯ ಬಳಕೆದಾರರಿಗಾಗಿ ACLs ನಮೂದುಗಳು

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

–ಸೇರಿಸು –ಅನುಮತಿ-ಪ್ರಧಾನ ಬಳಕೆದಾರ:* –ಆಪರೇಷನ್ ರೀಡ್ –ಆಪರೇಷನ್ ವಿವರಿಸಿ \

-ಗುಂಪು 'ಎನ್ಸಿಸಿ'

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

–ಸೇರಿಸು –ಅನುಮತಿ-ಪ್ರಧಾನ ಬಳಕೆದಾರ:* –ಆಪರೇಷನ್ ರೀಡ್ –ಆಪರೇಷನ್ ವಿವರಿಸಿ \

-ವಿಷಯ paa.public. -ಸಂಪನ್ಮೂಲ-ಮಾದರಿ-ರೀತಿಯ ಪೂರ್ವಪ್ರತ್ಯಯ

ಇದನ್ನು ಮಾಡಿದ ನಂತರ, ನೀವು ಸೇವೆಗಳನ್ನು ಮರುಪ್ರಾರಂಭಿಸಬೇಕಾಗುತ್ತದೆ:

sudo ncc ಸೇವೆಗಳು ಪುನರಾರಂಭ

ಕ್ಲೈಂಟ್ ಸುರಕ್ಷಿತ ಸಂಪರ್ಕವನ್ನು ಸ್ಥಾಪಿಸಬಹುದೆಂದು ಪರಿಶೀಲಿಸಲು, ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ ಕಂಪ್ಯೂಟರ್ನಲ್ಲಿ ಈ ಕೆಳಗಿನ ಆಜ್ಞೆಯನ್ನು ಚಲಾಯಿಸಿ (ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಸರ್ವರ್ನಲ್ಲಿ ಅಲ್ಲ). ಕೆಳಗೆ, PUBLIC_HOSTNAME ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಹೋಸ್ಟ್ ಹೆಸರು:

openssl s_client -debug -ಸಂಪರ್ಕ ${PUBLIC_HOSTNAME}:9093 -tls1_2 | grep "ಸುರಕ್ಷಿತ ಮರು ಮಾತುಕತೆಗೆ ಬೆಂಬಲವಿದೆ"

ಕಮಾಂಡ್ ಔಟ್ಪುಟ್ನಲ್ಲಿ ನೀವು ಸರ್ವರ್ ಪ್ರಮಾಣಪತ್ರವನ್ನು ಮತ್ತು ಕೆಳಗಿನವುಗಳನ್ನು ನೋಡಬೇಕು:

ಸುರಕ್ಷಿತ ಮರುಸಂಧಾನ ಬೆಂಬಲಿತವಾಗಿದೆ

ಆಂತರಿಕ ಸೇವೆಗಳಿಗೆ ಕಾಫ್ಕಾ ಸರ್ವರ್ಗೆ ಪ್ರವೇಶವನ್ನು ನೀಡಲಾಗಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಲು, ದಯವಿಟ್ಟು ಕೆಳಗಿನ ಲಾಗ್ ಅನ್ನು ಪರಿಶೀಲಿಸಿfiles:

- /var/log/kafka/server.log

- /var/log/kafka/kafka-authorizer.log

ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ ಸಂಪರ್ಕವನ್ನು ಮೌಲ್ಯೀಕರಿಸಲಾಗುತ್ತಿದೆ

ಕಾಫ್ಕಾಕ್ಯಾಟ್

ಸೂಚನೆ: ಈ ಸೂಚನೆಗಳನ್ನು ಕ್ಲೈಂಟ್ ಕಂಪ್ಯೂಟರ್ನಲ್ಲಿ ಚಲಾಯಿಸಬೇಕು (ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಸರ್ವರ್ನಲ್ಲಿ ಅಲ್ಲ).

ಸೂಚನೆ: ಮೆಟ್ರಿಕ್ಸ್ ಮಾಹಿತಿಯನ್ನು ಪ್ರದರ್ಶಿಸಲು, ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಕನಿಷ್ಠ ಒಂದು ಮಾನಿಟರ್ ಚಾಲನೆಯಲ್ಲಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಿ.

ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ ಆಗಿ ಸಂಪರ್ಕವನ್ನು ಪರಿಶೀಲಿಸಲು ಮತ್ತು ಮೌಲ್ಯೀಕರಿಸಲು, ಪುಟ 4 ರಲ್ಲಿ "ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಸ್ಟ್ರೀಮಿಂಗ್ API ಕಾರ್ಯನಿರ್ವಹಿಸುತ್ತದೆ ಎಂಬುದನ್ನು ಪರಿಶೀಲಿಸುವುದು" ವಿಭಾಗದಲ್ಲಿ ಸ್ಥಾಪಿಸಲಾದ kafkacat ಉಪಯುಕ್ತತೆಯನ್ನು ಬಳಸಲು ಸಾಧ್ಯವಿದೆ.

ಕೆಳಗಿನ ಹಂತಗಳನ್ನು ನಿರ್ವಹಿಸಿ:

ಸೂಚನೆ: ಕೆಳಗೆ, CLIENT_USER ಅವರು ಈ ಹಿಂದೆ ನಿರ್ದಿಷ್ಟಪಡಿಸಿದ ಬಳಕೆದಾರರಾಗಿದ್ದಾರೆ file ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ /etc/kafka/server.properties: ಅವುಗಳೆಂದರೆ, user_client ಮತ್ತು ಪಾಸ್ವರ್ಡ್ ಹೊಂದಿಸಲಾಗಿದೆ.

ಸರ್ವರ್ ಸೈಡ್ SSL ಪ್ರಮಾಣಪತ್ರಕ್ಕೆ ಸಹಿ ಮಾಡಲು ಬಳಸಲಾದ CA ಮೂಲ ಪ್ರಮಾಣಪತ್ರವು ಕ್ಲೈಂಟ್ನಲ್ಲಿ ಇರಬೇಕು.

- ಎ ರಚಿಸಿ file ಈ ಕೆಳಗಿನ ವಿಷಯದೊಂದಿಗೆ ಕ್ಲೈಂಟ್.ಪ್ರಾಪರ್ಟೀಸ್:

security.protocol=SASL_SSL

ssl.ca.location={PATH_TO_CA_CERT}

sasl.mechanisms=PLAIN

sasl.username={CLIENT_USER}

sasl.password={CLIENT_PASSWORD}

ಎಲ್ಲಿ

- {PATH_TO_CA_CERT} ಎಂಬುದು ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಬಳಸುವ CA ಮೂಲ ಪ್ರಮಾಣಪತ್ರದ ಸ್ಥಳವಾಗಿದೆ

- ಕ್ಲೈಂಟ್ಗೆ {CLIENT_USER} ಮತ್ತು {CLIENT_PASSWORD} ಬಳಕೆದಾರರ ರುಜುವಾತುಗಳಾಗಿವೆ.

- kafkacat ಸೇವಿಸಿದ ಸಂದೇಶವನ್ನು ನೋಡಲು ಈ ಕೆಳಗಿನ ಆಜ್ಞೆಯನ್ನು ಚಲಾಯಿಸಿ:

KAFKA_FQDN= ರಫ್ತು ಮಾಡಿ

ರಫ್ತು METRICS_TOPIC=paa.public.accounts. .ಮೆಟ್ರಿಕ್ಸ್

kafkacat -b ${KAFKA_FQDN}:9093 -F client.properties -t ${METRICS_TOPIC} -C -e

ಇಲ್ಲಿ {METRICS_TOPIC} ಎಂಬುದು "paa.public" ಪೂರ್ವಪ್ರತ್ಯಯದೊಂದಿಗೆ ಕಾಫ್ಕಾ ವಿಷಯದ ಹೆಸರಾಗಿದೆ.

ಸೂಚನೆ: kafkacat ನ ಹಳೆಯ ಆವೃತ್ತಿಗಳು a ನಿಂದ ಕ್ಲೈಂಟ್ ಸೆಟ್ಟಿಂಗ್ಗಳನ್ನು ಓದಲು -F ಆಯ್ಕೆಯನ್ನು ಒದಗಿಸುವುದಿಲ್ಲ file. ನೀವು ಅಂತಹ ಆವೃತ್ತಿಯನ್ನು ಬಳಸುತ್ತಿದ್ದರೆ, ಕೆಳಗೆ ತೋರಿಸಿರುವಂತೆ ನೀವು ಆಜ್ಞಾ ಸಾಲಿನಿಂದ ಅದೇ ಸೆಟ್ಟಿಂಗ್ಗಳನ್ನು ಒದಗಿಸಬೇಕು.

kafkacat -b ${KAFKA_FQDN}:9093 \

-X security.protocol=SASL_SSL \

-X ssl.ca.location={PATH_TO_CA_CERT} \

-X sasl.mechanisms=PLAIN \

-X sasl.username={CLIENT_USER} \

-X sasl.password={CLIENT_PASSWORD} \

-t ${METRICS_TOPIC} -C -e

ಸಂಪರ್ಕವನ್ನು ಡೀಬಗ್ ಮಾಡಲು, ನೀವು -d ಆಯ್ಕೆಯನ್ನು ಬಳಸಬಹುದು:

ಗ್ರಾಹಕ ಸಂವಹನಗಳನ್ನು ಡೀಬಗ್ ಮಾಡಿ

kafkacat -d ಗ್ರಾಹಕ -b ${KAFKA_FQDN}:9093 -F client.properties -t ${METRICS_TOPIC} -C -e

# ಡೀಬಗ್ ಬ್ರೋಕರ್ ಸಂವಹನಗಳು

kafkacat -d ಬ್ರೋಕರ್ -b ${KAFKA_FQDN}:9093 -F client.properties -t ${METRICS_TOPIC} -C -e

ಬಳಕೆಯಲ್ಲಿರುವ ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ ಲೈಬ್ರರಿಗಾಗಿ ದಸ್ತಾವೇಜನ್ನು ಉಲ್ಲೇಖಿಸಲು ಮರೆಯದಿರಿ, ಏಕೆಂದರೆ ಕ್ಲೈಂಟ್.ಪ್ರಾಪರ್ಟೀಸ್ನಲ್ಲಿ ಗುಣಲಕ್ಷಣಗಳು ಭಿನ್ನವಾಗಿರಬಹುದು.

ಸಂದೇಶ ಸ್ವರೂಪ

ಮೆಟ್ರಿಕ್ಸ್ ಮತ್ತು ಮೆಟಾಡೇಟಾ ವಿಷಯಗಳಿಗೆ ಬಳಸಲಾದ ಸಂದೇಶಗಳನ್ನು ಪ್ರೋಟೋಕಾಲ್ ಬಫರ್ಸ್ (ಪ್ರೊಟೊಬಫ್) ಫಾರ್ಮ್ಯಾಟ್ನಲ್ಲಿ ಧಾರಾವಾಹಿ ಮಾಡಲಾಗಿದೆ (ನೋಡಿ developers.google.com/protocol-buffers) ಈ ಸಂದೇಶಗಳ ಸ್ಕೀಮಾಗಳು ಈ ಕೆಳಗಿನ ಸ್ವರೂಪಕ್ಕೆ ಬದ್ಧವಾಗಿರುತ್ತವೆ:

ಮೆಟ್ರಿಕ್ಸ್ ಪ್ರೊಟೊಬಫ್ ಸ್ಕೀಮಾ

ಸಿಂಟ್ಯಾಕ್ಸ್ = "ಪ್ರೊಟೊ3";

ಆಮದು “google/protobuf/timestamp.ಪ್ರೊಟೊ";

ಪ್ಯಾಕೇಜ್ paa.streamingapi;

ಆಯ್ಕೆ go_package = “.;paa_streamingapi”;

ಸಂದೇಶ ಮೆಟ್ರಿಕ್ಸ್ {

google.protobuf.Timestamp ಬಾರಿamp = 1;

ನಕ್ಷೆ ಮೌಲ್ಯಗಳು = 2;

int32 stream_id = 3;

}

/**

* ಮೆಟ್ರಿಕ್ ಮೌಲ್ಯವು ಪೂರ್ಣಾಂಕ ಅಥವಾ ಫ್ಲೋಟ್ ಆಗಿರಬಹುದು.

*/

ಸಂದೇಶ MetricValue {

ಒಂದು ರೀತಿಯ {

int64 int_val = 1;

ಫ್ಲೋಟ್ float_val = 2;

}

}

ಮೆಟಾಡೇಟಾ ಪ್ರೊಟೊಬಫ್ ಸ್ಕೀಮಾ

ಸಿಂಟ್ಯಾಕ್ಸ್ = "ಪ್ರೊಟೊ3";

ಪ್ಯಾಕೇಜ್ paa.streamingapi;

ಆಯ್ಕೆ go_package = “.;paa_streamingapi”;

ಸಂದೇಶ ಮೆಟಾಡೇಟಾ {

int32 stream_id = 1;

ಸ್ಟ್ರಿಂಗ್ ಸ್ಟ್ರೀಮ್_ಹೆಸರು = 2;

ನಕ್ಷೆ tags = 13;

}

ಗ್ರಾಹಕ Exampಕಡಿಮೆ

ಸೂಚನೆ: ಈ ಆಜ್ಞೆಗಳನ್ನು ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ನಲ್ಲಿ ಚಲಾಯಿಸಲು ಉದ್ದೇಶಿಸಲಾಗಿದೆ, ಉದಾಹರಣೆಗೆampನಿಮ್ಮ ಲ್ಯಾಪ್ಟಾಪ್ ಅಥವಾ ಅಂತಹುದೇ, ಮತ್ತು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಅಲ್ಲ.

ಸೂಚನೆ: ಮೆಟ್ರಿಕ್ಸ್ ಮಾಹಿತಿಯನ್ನು ಪ್ರದರ್ಶಿಸಲು, ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಕನಿಷ್ಠ ಒಂದು ಮಾನಿಟರ್ ಚಾಲನೆಯಲ್ಲಿದೆ ಎಂದು ಖಚಿತಪಡಿಸಿಕೊಳ್ಳಿ.

ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಟಾರ್ಬಾಲ್ ಆರ್ಕೈವ್ paa-streaming-api-client-ex ಅನ್ನು ಒಳಗೊಂಡಿದೆamples.tar.gz (ಕ್ಲೈಂಟ್-ಮಾಜಿamples), ಇದು ಮಾಜಿ ಒಳಗೊಂಡಿದೆample ಪೈಥಾನ್ ಸ್ಕ್ರಿಪ್ಟ್ ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಹೇಗೆ ಬಳಸುವುದು ಎಂಬುದನ್ನು ತೋರಿಸುತ್ತದೆ.

ಕ್ಲೈಂಟ್ ಎಕ್ಸ್ ಅನ್ನು ಸ್ಥಾಪಿಸುವುದು ಮತ್ತು ಕಾನ್ಫಿಗರ್ ಮಾಡುವುದುampಕಡಿಮೆ

ನೀವು ಕ್ಲೈಂಟ್-ಮಾಜಿಯನ್ನು ಕಂಡುಕೊಳ್ಳುತ್ತೀರಿampಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಫೋಲ್ಡರ್ನಲ್ಲಿ les:

ರಫ್ತು CC_VERSION=4.2.0

cd ./paa-control-center_${CC_VERSION}

ls paa-streaming-api-client-exampಲೆಸ್*

ಕ್ಲೈಂಟ್-ಎಕ್ಸ್ ಅನ್ನು ಸ್ಥಾಪಿಸಲುampನಿಮ್ಮ ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ ಕಂಪ್ಯೂಟರ್ನಲ್ಲಿ, ಈ ಕೆಳಗಿನಂತೆ ಮುಂದುವರಿಯಿರಿ:

# ಕ್ಲೈಂಟ್ ಮಾಜಿ ವಿಷಯವನ್ನು ಹೊರತೆಗೆಯಲು ಡೈರೆಕ್ಟರಿಯನ್ನು ರಚಿಸಿampಲೆಸ್ ಟಾರ್ಬಾಲ್

mkdir paa-streaming-api-client-exampಕಡಿಮೆ

# ಕ್ಲೈಂಟ್ ಮಾಜಿ ವಿಷಯವನ್ನು ಹೊರತೆಗೆಯಿರಿampಲೆಸ್ ಟಾರ್ಬಾಲ್

tar xzf paa-streaming-api-client-examples.tar.gz -C paa-streaming-api-client-exampಕಡಿಮೆ

# ಹೊಸದಾಗಿ ರಚಿಸಲಾದ ಡೈರೆಕ್ಟರಿಗೆ ಹೋಗಿ

cd paa-streaming-api-client-exampಕಡಿಮೆ

ಗ್ರಾಹಕ-ಮಾಜಿampಲೆಸ್ ಅನ್ನು ಚಲಾಯಿಸಲು ಡಾಕರ್ ಅಗತ್ಯವಿದೆ. ಡಾಕರ್ಗಾಗಿ ಡೌನ್ಲೋಡ್ಗಳು ಮತ್ತು ಅನುಸ್ಥಾಪನಾ ಸೂಚನೆಗಳನ್ನು ಇಲ್ಲಿ ಕಾಣಬಹುದು https://docs.docker.com/engine/install.

ಕ್ಲೈಂಟ್ ಎಕ್ಸ್ ಅನ್ನು ಬಳಸುವುದುampಕಡಿಮೆ

ಕ್ಲೈಂಟ್-ಮಾಜಿampಮಾಜಿ ನಿರ್ಮಿಸಲು les ಉಪಕರಣಗಳು ಮೂಲಭೂತ ಅಥವಾ ಸುಧಾರಿತ ಕ್ರಮದಲ್ಲಿ ರನ್ ಮಾಡಬಹುದುampವಿಭಿನ್ನ ಸಂಕೀರ್ಣತೆಯ les. ಎರಡೂ ಸಂದರ್ಭಗಳಲ್ಲಿ, ಮಾಜಿ ರನ್ ಮಾಡಲು ಸಹ ಸಾಧ್ಯವಿದೆampಒಂದು ಸಂರಚನೆಯೊಂದಿಗೆ les file ಕ್ಲೈಂಟ್ ಸೈಡ್ನ ಮತ್ತಷ್ಟು ಗ್ರಾಹಕೀಕರಣಕ್ಕಾಗಿ ಹೆಚ್ಚುವರಿ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಒಳಗೊಂಡಿದೆ.

ಮೂಲ ಮೋಡ್

ಮೂಲ ಕ್ರಮದಲ್ಲಿ, ಮೆಟ್ರಿಕ್ಗಳು ಮತ್ತು ಅವುಗಳ ಮೆಟಾಡೇಟಾವನ್ನು ಪ್ರತ್ಯೇಕವಾಗಿ ಸ್ಟ್ರೀಮ್ ಮಾಡಲಾಗುತ್ತದೆ. ಈ ನಿಟ್ಟಿನಲ್ಲಿ, ಕ್ಲೈಂಟ್ ಬಾಹ್ಯ ಪ್ರವೇಶಕ್ಕಾಗಿ ಲಭ್ಯವಿರುವ ಪ್ರತಿಯೊಂದು ಕಾಫ್ಕಾ ವಿಷಯವನ್ನು ಆಲಿಸುತ್ತದೆ ಮತ್ತು ಸ್ವೀಕರಿಸಿದ ಸಂದೇಶಗಳನ್ನು ಕನ್ಸೋಲ್ಗೆ ಸರಳವಾಗಿ ಮುದ್ರಿಸುತ್ತದೆ.

ಮೂಲ ಮಾಜಿ ಕಾರ್ಯಗತಗೊಳಿಸಲು ಪ್ರಾರಂಭಿಸಲುampಲೆಸ್, ರನ್:

./build.sh run-basic –kafka-brokers localhost:9092 –acCOUNT_SHORTNAME ಖಾತೆ

ACCOUNT_SHORTNAME ಎಂಬುದು ನೀವು ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಪಡೆಯಲು ಬಯಸುವ ಖಾತೆಯ ಚಿಕ್ಕ ಹೆಸರಾಗಿದೆ.

ಮಾಜಿ ಮರಣದಂಡನೆಯನ್ನು ಅಂತ್ಯಗೊಳಿಸಲುample, Ctrl + C ಒತ್ತಿರಿ. (ಕ್ಲೈಂಟ್ ಸಮಯ ಮೀರುವ ಈವೆಂಟ್ಗಾಗಿ ಕಾಯುತ್ತಿರುವ ಕಾರಣ ಕಾರ್ಯಗತಗೊಳಿಸುವಿಕೆಯು ನಿಲ್ಲುವ ಮೊದಲು ಸ್ವಲ್ಪ ವಿಳಂಬವಾಗಬಹುದು.)

ಸುಧಾರಿತ ಮೋಡ್

ಸೂಚನೆ: ನಿಯಂತ್ರಣ ಕೇಂದ್ರದಲ್ಲಿ ಚಾಲನೆಯಲ್ಲಿರುವ HTTP ಮಾನಿಟರ್ಗಳಿಗೆ ಮಾತ್ರ ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಪ್ರದರ್ಶಿಸಲಾಗುತ್ತದೆ.

ಸುಧಾರಿತ ಮೋಡ್ನಲ್ಲಿ ಕಾರ್ಯಗತಗೊಳಿಸುವಿಕೆಯು ಮೆಟ್ರಿಕ್ಗಳು ಮತ್ತು ಮೆಟಾಡೇಟಾ ಸಂದೇಶಗಳ ನಡುವಿನ ಪರಸ್ಪರ ಸಂಬಂಧವನ್ನು ತೋರಿಸುತ್ತದೆ. ಅನುಗುಣವಾದ ಮೆಟಾಡೇಟಾ ಸಂದೇಶವನ್ನು ಉಲ್ಲೇಖಿಸುವ ಸ್ಟ್ರೀಮ್ ಐಡಿ ಕ್ಷೇತ್ರದ ಪ್ರತಿ ಮೆಟ್ರಿಕ್ಸ್ ಸಂದೇಶದಲ್ಲಿರುವ ಉಪಸ್ಥಿತಿಯಿಂದಾಗಿ ಇದು ಸಾಧ್ಯವಾಗಿದೆ.

ಮುಂದುವರಿದ ಮಾಜಿ ಕಾರ್ಯಗತಗೊಳಿಸಲುampಲೆಸ್, ರನ್:

./build.sh run-advanced –kafka-brokers localhost:9092 –acCOUNT_SHORTNAME ಖಾತೆ

ACCOUNT_SHORTNAME ಎಂಬುದು ನೀವು ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಪಡೆಯಲು ಬಯಸುವ ಖಾತೆಯ ಚಿಕ್ಕ ಹೆಸರಾಗಿದೆ.

ಮಾಜಿ ಮರಣದಂಡನೆಯನ್ನು ಅಂತ್ಯಗೊಳಿಸಲುample, Ctrl + C ಒತ್ತಿರಿ. (ಕ್ಲೈಂಟ್ ಸಮಯ ಮೀರುವ ಈವೆಂಟ್ಗಾಗಿ ಕಾಯುತ್ತಿರುವ ಕಾರಣ ಕಾರ್ಯಗತಗೊಳಿಸುವಿಕೆಯು ನಿಲ್ಲುವ ಮೊದಲು ಸ್ವಲ್ಪ ವಿಳಂಬವಾಗಬಹುದು.)

ಹೆಚ್ಚುವರಿ ಸೆಟ್ಟಿಂಗ್ಗಳು

ಮಾಜಿ ರನ್ ಮಾಡಲು ಸಾಧ್ಯವಿದೆamp-config- ಅನ್ನು ಬಳಸಿಕೊಂಡು ಕ್ಲೈಂಟ್ನ ಹೆಚ್ಚುವರಿ ಸಂರಚನೆಯೊಂದಿಗೆ lesfile ಆಯ್ಕೆಯನ್ನು ಅನುಸರಿಸಿ a file ಕೀ=ಮೌಲ್ಯ ರೂಪದಲ್ಲಿ ಗುಣಲಕ್ಷಣಗಳನ್ನು ಹೊಂದಿರುವ ಹೆಸರು.

./build.sh ರನ್-ಅಡ್ವಾನ್ಸ್ಡ್ \

-ಕಾಫ್ಕಾ-ಬ್ರೋಕರ್ಸ್ ಲೋಕಲ್ ಹೋಸ್ಟ್:9092 \

–ಖಾತೆ ACCOUNT_SHORTNAME \

-ಸಂರಚನೆ-file client_config.properties

ಸೂಚನೆ: ಎಲ್ಲಾ fileಮೇಲಿನ ಆಜ್ಞೆಯಲ್ಲಿ ಉಲ್ಲೇಖಿಸಲಾದ ಗಳು ಪ್ರಸ್ತುತ ಡೈರೆಕ್ಟರಿಯಲ್ಲಿ ಇರಬೇಕು ಮತ್ತು ಸಾಪೇಕ್ಷ ಮಾರ್ಗಗಳನ್ನು ಮಾತ್ರ ಬಳಸಿ ಉಲ್ಲೇಖಿಸಬೇಕು. ಇದು ಎರಡಕ್ಕೂ ಅನ್ವಯಿಸುತ್ತದೆ - ಕಾನ್ಫಿಗರ್-file ಆರ್ಗ್ಯುಮೆಂಟ್ ಮತ್ತು ಕಾನ್ಫಿಗರೇಶನ್ನಲ್ಲಿನ ಎಲ್ಲಾ ನಮೂದುಗಳಿಗೆ file ಎಂದು ವಿವರಿಸುತ್ತಾರೆ file ಸ್ಥಳಗಳು.

ಬಾಹ್ಯ ಕ್ಲೈಂಟ್ ದೃಢೀಕರಣವನ್ನು ಮೌಲ್ಯೀಕರಿಸಲಾಗುತ್ತಿದೆ

ಕ್ಲೈಂಟ್-ಎಕ್ಸ್ ಅನ್ನು ಬಳಸಿಕೊಂಡು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಹೊರಗಿನಿಂದ ಕ್ಲೈಂಟ್ ದೃಢೀಕರಣವನ್ನು ಮೌಲ್ಯೀಕರಿಸಲುampಲೆಸ್, ಈ ಕೆಳಗಿನ ಹಂತಗಳನ್ನು ನಿರ್ವಹಿಸಿ:

- ಪ್ಯಾರಾಗಾನ್ ಆಕ್ಟಿವ್ ಅಶ್ಯೂರೆನ್ಸ್ ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಫೋಲ್ಡರ್ನಿಂದ, paa-streaming-api-clientex ಗೆ ಬದಲಿಸಿampಲೆಸ್ ಫೋಲ್ಡರ್:

cd paa-streaming-api-client-exampಕಡಿಮೆ - ಪ್ರಸ್ತುತ ಡೈರೆಕ್ಟರಿಗೆ CA ಮೂಲ ಪ್ರಮಾಣಪತ್ರ ca-cert ಅನ್ನು ನಕಲಿಸಿ.

- ಕ್ಲೈಂಟ್ ರಚಿಸಿ. ಪ್ರಾಪರ್ಟೀಸ್ file ಕೆಳಗಿನ ವಿಷಯದೊಂದಿಗೆ:

security.protocol=SASL_SSL

ssl.ca.location=ca-cert

sasl.mechanism=PLAIN

sasl.username={CLIENT_USER}

sasl.password={CLIENT_PASSWORD}

ಅಲ್ಲಿ {CLIENT_USER} ಮತ್ತು {CLIENT_PASSWORD} ಕ್ಲೈಂಟ್ಗೆ ಬಳಕೆದಾರ ರುಜುವಾತುಗಳಾಗಿವೆ. - ಮೂಲ ಮಾಜಿ ರನ್ ಮಾಡಿamples:

KAFKA_FQDN= ರಫ್ತು ಮಾಡಿ

./build.sh ರನ್-ಬೇಸಿಕ್ –ಕಾಫ್ಕಾ-ಬ್ರೋಕರ್ಗಳು ${KAFKA_FQDN}:9093 \

-ಖಾತೆ ACCOUNT_SHORTNAME

-ಸಂರಚನೆ-file ಕ್ಲೈಂಟ್.ಪ್ರಾಪರ್ಟೀಸ್

ACCOUNT_SHORTNAME ಎಂಬುದು ನೀವು ಮೆಟ್ರಿಕ್ಗಳನ್ನು ಪಡೆಯಲು ಬಯಸುವ ಖಾತೆಯ ಚಿಕ್ಕ ಹೆಸರಾಗಿದೆ. - ಮುಂದುವರಿದ ಮಾಜಿ ರನ್ ಮಾಡಿamples:

KAFKA_FQDN= ರಫ್ತು ಮಾಡಿ

./build.sh ರನ್-ಅಡ್ವಾನ್ಸ್ಡ್ –ಕಾಫ್ಕಾ-ಬ್ರೋಕರ್ಸ್ ${KAFKA_FQDN}:9093 \

-ಖಾತೆ ACCOUNT_SHORTNAME

-ಸಂರಚನೆ-file ಕ್ಲೈಂಟ್.ಪ್ರಾಪರ್ಟೀಸ್

ಅನುಬಂಧ

ಈ ಅನುಬಂಧದಲ್ಲಿ ನಾವು ಹೇಗೆ ರಚಿಸುವುದು ಎಂದು ವಿವರಿಸುತ್ತೇವೆ:

- ಒಂದು ಕೀಸ್ಟೋರ್ file ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ SSL ಪ್ರಮಾಣಪತ್ರವನ್ನು ಸಂಗ್ರಹಿಸುವುದಕ್ಕಾಗಿ

- ಒಂದು ಟ್ರಸ್ಟ್ ಸ್ಟೋರ್ file ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಪ್ರಮಾಣಪತ್ರಕ್ಕೆ ಸಹಿ ಮಾಡಲು ಬಳಸುವ ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರ (CA) ಮೂಲ ಪ್ರಮಾಣಪತ್ರವನ್ನು ಸಂಗ್ರಹಿಸುವುದಕ್ಕಾಗಿ.

ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ ಪ್ರಮಾಣಪತ್ರವನ್ನು ರಚಿಸುವುದು

ನೈಜ ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರವನ್ನು ಬಳಸಿಕೊಂಡು ಪ್ರಮಾಣಪತ್ರವನ್ನು ರಚಿಸುವುದು (ಶಿಫಾರಸು ಮಾಡಲಾಗಿದೆ)

ನೀವು ವಿಶ್ವಾಸಾರ್ಹ CA ಯಿಂದ ನಿಜವಾದ SSL ಪ್ರಮಾಣಪತ್ರವನ್ನು ಪಡೆಯಲು ಶಿಫಾರಸು ಮಾಡಲಾಗಿದೆ.

ಒಮ್ಮೆ ನೀವು CA ಅನ್ನು ನಿರ್ಧರಿಸಿದ ನಂತರ, ಅವರ CA ರೂಟ್ ಪ್ರಮಾಣಪತ್ರದ ca-cert ಅನ್ನು ನಕಲಿಸಿ file ಕೆಳಗೆ ತೋರಿಸಿರುವಂತೆ ನಿಮ್ಮ ಸ್ವಂತ ಮಾರ್ಗಕ್ಕೆ:

CA_PATH=~/my-ca ರಫ್ತು ಮಾಡಿ

mkdir ${CA_PATH}

cp ca-cert ${CA_PATH}

ನಿಮ್ಮ ಸ್ವಂತ ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರವನ್ನು ರಚಿಸಿ

ಸೂಚನೆ: ಸಾಮಾನ್ಯವಾಗಿ ನೀವು ನಿಮ್ಮ ಪ್ರಮಾಣಪತ್ರವನ್ನು ನಿಜವಾದ ಪ್ರಮಾಣಪತ್ರ ಪ್ರಾಧಿಕಾರದಿಂದ ಸಹಿ ಮಾಡಿರಬೇಕು; ಹಿಂದಿನ ಉಪವಿಭಾಗವನ್ನು ನೋಡಿ. ಮುಂದಿನದು ಕೇವಲ ಮಾಜಿampಲೆ.

ಇಲ್ಲಿ ನಾವು ನಮ್ಮದೇ ಆದ ಸರ್ಟಿಫಿಕೇಟ್ ಅಥಾರಿಟಿ (ಸಿಎ) ಮೂಲ ಪ್ರಮಾಣಪತ್ರವನ್ನು ರಚಿಸುತ್ತೇವೆ file 999 ದಿನಗಳವರೆಗೆ ಮಾನ್ಯವಾಗಿದೆ (ಉತ್ಪಾದನೆಯಲ್ಲಿ ಶಿಫಾರಸು ಮಾಡಲಾಗಿಲ್ಲ):

# CA ಅನ್ನು ಸಂಗ್ರಹಿಸಲು ಡೈರೆಕ್ಟರಿಯನ್ನು ರಚಿಸಿ

CA_PATH=~/my-ca ರಫ್ತು ಮಾಡಿ

mkdir ${CA_PATH}

# CA ಪ್ರಮಾಣಪತ್ರವನ್ನು ರಚಿಸಿ

openssl req -new -x509 -keyout ${CA_PATH}/ca-key-out ${CA_PATH}/ca-cert -days 999

ಕ್ಲೈಂಟ್ ಟ್ರಸ್ಟ್ಸ್ಟೋರ್ ಅನ್ನು ರಚಿಸುವುದು

ಈಗ ನೀವು ಟ್ರಸ್ಟ್ಸ್ಟೋರ್ ಅನ್ನು ರಚಿಸಬಹುದು file ಅದು ಮೇಲೆ ರಚಿಸಲಾದ ca-cert ಅನ್ನು ಒಳಗೊಂಡಿದೆ. ಈ file ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಪ್ರವೇಶಿಸುವ ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ಗೆ ಅಗತ್ಯವಿದೆ:

keytool -keystore kafka.client.truststore.jks \

-ಅಲಿಯಾಸ್ ಕ್ಯಾರೂಟ್ \

-ಆಮದು ಪ್ರಮಾಣಪತ್ರ -file ${CA_PATH}/ca-cert

ಈಗ CA ಪ್ರಮಾಣಪತ್ರವು ಟ್ರಸ್ಟ್ಸ್ಟೋರ್ನಲ್ಲಿದೆ, ಕ್ಲೈಂಟ್ ಅದರೊಂದಿಗೆ ಸಹಿ ಮಾಡಿದ ಯಾವುದೇ ಪ್ರಮಾಣಪತ್ರವನ್ನು ನಂಬುತ್ತಾರೆ.

ನೀವು ನಕಲು ಮಾಡಬೇಕು file kafka.client.truststore.jks ನಿಮ್ಮ ಕ್ಲೈಂಟ್ ಕಂಪ್ಯೂಟರ್ನಲ್ಲಿ ತಿಳಿದಿರುವ ಸ್ಥಳಕ್ಕೆ ಮತ್ತು ಸೆಟ್ಟಿಂಗ್ಗಳಲ್ಲಿ ಅದನ್ನು ಸೂಚಿಸಿ.

ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ಗಾಗಿ ಕೀಸ್ಟೋರ್ ಅನ್ನು ರಚಿಸುವುದು

ಕಾಫ್ಕಾ ಬ್ರೋಕರ್ SSL ಪ್ರಮಾಣಪತ್ರವನ್ನು ಮತ್ತು ನಂತರ kafka.server.keystore.jks ಕೀಸ್ಟೋರ್ ಅನ್ನು ರಚಿಸಲು, ಈ ಕೆಳಗಿನಂತೆ ಮುಂದುವರಿಯಿರಿ:

SSL ಪ್ರಮಾಣಪತ್ರವನ್ನು ರಚಿಸಲಾಗುತ್ತಿದೆ

ಕೆಳಗೆ, 999 ಎಂಬುದು ಕೀಸ್ಟೋರ್ನ ಮಾನ್ಯತೆಯ ದಿನಗಳ ಸಂಖ್ಯೆ, ಮತ್ತು FQDN ಕ್ಲೈಂಟ್ನ ಸಂಪೂರ್ಣ ಅರ್ಹ ಡೊಮೇನ್ ಹೆಸರು (ನೋಡ್ನ ಸಾರ್ವಜನಿಕ ಹೋಸ್ಟ್ ಹೆಸರು).

ಸೂಚನೆ: ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ಗೆ ಸಂಪರ್ಕಿಸಲು ಕಾಫ್ಕಾ ಕ್ಲೈಂಟ್ ಬಳಸುವ ನಿಖರವಾದ ಹೋಸ್ಟ್ ಹೆಸರಿಗೆ FQDN ಹೊಂದಾಣಿಕೆಯಾಗುವುದು ಮುಖ್ಯ.

sudo mkdir -p /var/ssl/private

sudo chown -R $USER: /var/ssl/private

cd /var/ssl/private

FQDN= ರಫ್ತು ಮಾಡಿ

keytool -keystore kafka.server.keystore.jks \

-ಅಲಿಯಾಸ್ ಸರ್ವರ್ \

ಮಾನ್ಯತೆ 999 \

-genkey -keyalg RSA -ext SAN=dns:${FQDN}

ಪ್ರಮಾಣಪತ್ರ ಸಹಿ ಮಾಡುವ ವಿನಂತಿಯನ್ನು ರಚಿಸಿ ಮತ್ತು ಅದನ್ನು ಇಲ್ಲಿ ಸಂಗ್ರಹಿಸಿ file cert-server-request ಎಂದು ಹೆಸರಿಸಲಾಗಿದೆ:

keytool -keystore kafka.server.keystore.jks \

-ಅಲಿಯಾಸ್ ಸರ್ವರ್ \

-ಸರ್ಟ್ರೆಕ್ \

-file cert-server-request

ನೀವು ಈಗ ಕಳುಹಿಸಬೇಕು file cert-server-request to your Certificate Authority (CA) ನೀವು ನಿಜವಾದ ಒಂದನ್ನು ಬಳಸುತ್ತಿದ್ದರೆ. ನಂತರ ಅವರು ಸಹಿ ಮಾಡಿದ ಪ್ರಮಾಣಪತ್ರವನ್ನು ಹಿಂದಿರುಗಿಸುತ್ತಾರೆ. ನಾವು ಇದನ್ನು ಕೆಳಗೆ ಪ್ರಮಾಣಪತ್ರ-ಸರ್ವರ್-ಸಹಿ ಎಂದು ಉಲ್ಲೇಖಿಸುತ್ತೇವೆ.

ಸ್ವಯಂ-ರಚಿಸಲಾದ CA ಪ್ರಮಾಣಪತ್ರವನ್ನು ಬಳಸಿಕೊಂಡು SSL ಪ್ರಮಾಣಪತ್ರಕ್ಕೆ ಸಹಿ ಮಾಡುವುದು

ಸೂಚನೆ: ಮತ್ತೊಮ್ಮೆ, ನಿಮ್ಮ ಸ್ವಂತ CA ಅನ್ನು ಉತ್ಪಾದನಾ ವ್ಯವಸ್ಥೆಯಲ್ಲಿ ಶಿಫಾರಸು ಮಾಡುವುದಿಲ್ಲ.

ಮೂಲಕ CA ಬಳಸಿ ಪ್ರಮಾಣಪತ್ರಕ್ಕೆ ಸಹಿ ಮಾಡಿ file cert-server-request, ಇದು ಸಹಿ ಮಾಡಿದ ಪ್ರಮಾಣಪತ್ರವನ್ನು ಉತ್ಪಾದಿಸುತ್ತದೆ cert-server-signed. ಕೆಳಗೆ ನೋಡಿ; ca-password ಎಂಬುದು CA ಪ್ರಮಾಣಪತ್ರವನ್ನು ರಚಿಸುವಾಗ ಹೊಂದಿಸಲಾದ ಪಾಸ್ವರ್ಡ್ ಆಗಿದೆ.

cd /var/ssl/private

openssl x509 -req \

-CA ${CA_PATH}/ca-ಪ್ರಮಾಣಪತ್ರ \

-ಕೇಕಿ ${CA_PATH}/ca-key \

-ಇನ್ ಸರ್ಟ್-ಸರ್ವರ್-ವಿನಂತಿ \

-ಔಟ್ ಸರ್ಟ್-ಸರ್ವರ್-ಸಹಿ \

-ದಿನಗಳು 999 -ಸಿಎಕ್ರಿಯೇಟೀರಿಯಲ್ \

-ಪಾಸಿನ್ ಪಾಸ್:{ca-password}

ಸಹಿ ಮಾಡಿದ ಪ್ರಮಾಣಪತ್ರವನ್ನು ಕೀಸ್ಟೋರ್ಗೆ ಆಮದು ಮಾಡಿಕೊಳ್ಳಲಾಗುತ್ತಿದೆ

ca-cert ಮೂಲ ಪ್ರಮಾಣಪತ್ರವನ್ನು ಕೀಸ್ಟೋರ್ಗೆ ಆಮದು ಮಾಡಿ:

keytool -keystore kafka.server.keystore.jks \

-ಅಲಿಯಾಸ್ ca-cert \

-ಆಮದು \

-file ${CA_PATH}/ca-cert

cert-server-signed ಎಂದು ಉಲ್ಲೇಖಿಸಲಾದ ಸಹಿ ಮಾಡಿದ ಪ್ರಮಾಣಪತ್ರವನ್ನು ಆಮದು ಮಾಡಿ:

keytool -keystore kafka.server.keystore.jks \

-ಅಲಿಯಾಸ್ ಸರ್ವರ್ \

-ಆಮದು \

-file cert-server-signed

ದಿ file kafka.server.keystore.jks ಅನ್ನು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಸರ್ವರ್ನಲ್ಲಿ ತಿಳಿದಿರುವ ಸ್ಥಳಕ್ಕೆ ನಕಲಿಸಬೇಕು ಮತ್ತು ನಂತರ /etc/kafka/server.properties ನಲ್ಲಿ ಉಲ್ಲೇಖಿಸಬೇಕು.

ಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಬಳಸುವುದು

ಸಾಮಾನ್ಯ

ಸ್ಟ್ರೀಮಿಂಗ್ API ಪರೀಕ್ಷೆ ಮತ್ತು ಮಾನಿಟರ್ ಡೇಟಾ ಎರಡನ್ನೂ ಪಡೆಯುತ್ತದೆ. ಈ ವರ್ಗಗಳಲ್ಲಿ ಒಂದನ್ನು ಪ್ರತ್ಯೇಕಿಸಲು ಸಾಧ್ಯವಿಲ್ಲ.

ಸ್ಟ್ರೀಮಿಂಗ್ API ಸ್ಕ್ರಿಪ್ಟ್-ಆಧಾರಿತ ಪರೀಕ್ಷೆಗಳಿಂದ ಡೇಟಾವನ್ನು ಪಡೆಯುವುದಿಲ್ಲ (ನಿಯಂತ್ರಣ ಕೇಂದ್ರ GUI ನಲ್ಲಿ ಜಿಗ್ಸಾ ತುಂಡು ಬದಲಿಗೆ ಆಯತದಿಂದ ಪ್ರತಿನಿಧಿಸಲಾಗುತ್ತದೆ), ಉದಾಹರಣೆಗೆ ಎತರ್ನೆಟ್ ಸೇವೆ ಸಕ್ರಿಯಗೊಳಿಸುವ ಪರೀಕ್ಷೆಗಳು ಮತ್ತು ಪಾರದರ್ಶಕತೆ ಪರೀಕ್ಷೆಗಳು.

ಕಾಫ್ಕಾ ವಿಷಯದ ಹೆಸರುಗಳು

ಸ್ಟ್ರೀಮಿಂಗ್ API ಗಾಗಿ ಕಾಫ್ಕಾ ವಿಷಯದ ಹೆಸರುಗಳು ಕೆಳಕಂಡಂತಿವೆ, ಇಲ್ಲಿ %s ಎಂಬುದು ನಿಯಂತ್ರಣ ಕೇಂದ್ರದ ಖಾತೆಯ ಚಿಕ್ಕ ಹೆಸರಾಗಿದೆ (ಖಾತೆಯನ್ನು ರಚಿಸುವಾಗ ಸೂಚಿಸಲಾಗುತ್ತದೆ):

ಸ್ಥಿರ (

ರಫ್ತುದಾರನ ಹೆಸರು = "ಕಾಫ್ಕಾ"

ಮೆಟಾಡೇಟಾಟಾಪಿಕ್ಟಿಪಿಎಲ್ = “paa.public.accounts.%s.metadata”

ಮೆಟ್ರಿಕ್ಸ್ಟಾಪಿಕ್ಟಿಪಿಎಲ್ = “paa.public.accounts.%s.metrics”

)

Exampಸ್ಟ್ರೀಮಿಂಗ್ API ಅನ್ನು ಬಳಸುವುದರಲ್ಲಿ ಕಡಿಮೆ

ಮಾಜಿampಅನುಸರಿಸುವ les tarball paa-streaming-api-client-ex ನಲ್ಲಿ ಕಂಡುಬರುತ್ತವೆamples.tar.gz ಕಂಟ್ರೋಲ್ ಸೆಂಟರ್ ಟಾರ್ಬಾಲ್ನಲ್ಲಿದೆ.

ಮೊದಲಿಗೆ, ಮೂಲ ಮಾಜಿ ಇದೆampಮೆಟ್ರಿಕ್ಗಳು ಮತ್ತು ಅವುಗಳ ಮೆಟಾಡೇಟಾವನ್ನು ಹೇಗೆ ಪ್ರತ್ಯೇಕವಾಗಿ ಸ್ಟ್ರೀಮ್ ಮಾಡಲಾಗುತ್ತದೆ ಮತ್ತು ಸ್ವೀಕರಿಸಿದ ಸಂದೇಶಗಳನ್ನು ಕನ್ಸೋಲ್ಗೆ ಹೇಗೆ ಮುದ್ರಿಸಲಾಗುತ್ತದೆ ಎಂಬುದನ್ನು ತೋರಿಸುತ್ತದೆ. ನೀವು ಇದನ್ನು ಈ ಕೆಳಗಿನಂತೆ ಚಲಾಯಿಸಬಹುದು:

sudo ./build.sh run-basic –kafka-brokers localhost:9092 –acCOUNT_SHORTNAME ಖಾತೆ

ಹೆಚ್ಚು ಮುಂದುವರಿದ ಮಾಜಿ ಕೂಡ ಇದೆample ಅಲ್ಲಿ ಮೆಟ್ರಿಕ್ಗಳು ಮತ್ತು ಮೆಟಾಡೇಟಾ ಸಂದೇಶಗಳು ಪರಸ್ಪರ ಸಂಬಂಧ ಹೊಂದಿವೆ. ಇದನ್ನು ಚಲಾಯಿಸಲು ಈ ಆಜ್ಞೆಯನ್ನು ಬಳಸಿ:

sudo ./build.sh run-advanced –kafka-brokers localhost:9092 –acCOUNT_SHORTNAME ಖಾತೆ

ಮೇಲಿನಂತೆ ಡಾಕರ್ ಆಜ್ಞೆಗಳನ್ನು ಚಲಾಯಿಸಲು ನೀವು ಸುಡೋವನ್ನು ಬಳಸಬೇಕಾಗುತ್ತದೆ. ಐಚ್ಛಿಕವಾಗಿ, sudo ಇಲ್ಲದೆಯೇ ಡಾಕರ್ ಆಜ್ಞೆಗಳನ್ನು ಚಲಾಯಿಸಲು ಸಾಧ್ಯವಾಗುವಂತೆ ನೀವು Linux ಅನುಸ್ಥಾಪನೆಯ ನಂತರದ ಹಂತಗಳನ್ನು ಅನುಸರಿಸಬಹುದು. ವಿವರಗಳಿಗಾಗಿ, ಇಲ್ಲಿಗೆ ಹೋಗಿ docs.docker.com/engine/install/linux-postinstall.

ಜುನಿಪರ್ ನೆಟ್ವರ್ಕ್ಸ್, ಜುನಿಪರ್ ನೆಟ್ವರ್ಕ್ಸ್ ಲೋಗೋ, ಜುನಿಪರ್ ಮತ್ತು ಜುನೋಸ್ ಯುನೈಟೆಡ್ ಸ್ಟೇಟ್ಸ್ ಮತ್ತು ಇತರ ದೇಶಗಳಲ್ಲಿ ಜುನಿಪರ್ ನೆಟ್ವರ್ಕ್ಸ್, Inc. ನ ನೋಂದಾಯಿತ ಟ್ರೇಡ್ಮಾರ್ಕ್ಗಳಾಗಿವೆ. ಎಲ್ಲಾ ಇತರ ಟ್ರೇಡ್ಮಾರ್ಕ್ಗಳು, ಸೇವಾ ಗುರುತುಗಳು, ನೋಂದಾಯಿತ ಗುರುತುಗಳು ಅಥವಾ ನೋಂದಾಯಿತ ಸೇವಾ ಗುರುತುಗಳು ಆಯಾ ಮಾಲೀಕರ ಆಸ್ತಿಯಾಗಿದೆ. ಈ ಡಾಕ್ಯುಮೆಂಟ್ನಲ್ಲಿನ ಯಾವುದೇ ತಪ್ಪುಗಳಿಗೆ ಜುನಿಪರ್ ನೆಟ್ವರ್ಕ್ಗಳು ಯಾವುದೇ ಜವಾಬ್ದಾರಿಯನ್ನು ತೆಗೆದುಕೊಳ್ಳುವುದಿಲ್ಲ. ಜುನಿಪರ್ ನೆಟ್ವರ್ಕ್ಗಳು ಈ ಪ್ರಕಟಣೆಯನ್ನು ಯಾವುದೇ ಸೂಚನೆಯಿಲ್ಲದೆ ಬದಲಾಯಿಸುವ, ಮಾರ್ಪಡಿಸುವ, ವರ್ಗಾಯಿಸುವ ಅಥವಾ ಪರಿಷ್ಕರಿಸುವ ಹಕ್ಕನ್ನು ಕಾಯ್ದಿರಿಸಿಕೊಂಡಿದೆ. ಕೃತಿಸ್ವಾಮ್ಯ © 2023 Juniper Networks, Inc. ಎಲ್ಲಾ ಹಕ್ಕುಗಳನ್ನು ಕಾಯ್ದಿರಿಸಲಾಗಿದೆ.

ದಾಖಲೆಗಳು / ಸಂಪನ್ಮೂಲಗಳು

|

Juniper NETWORKS ಸ್ಟ್ರೀಮಿಂಗ್ API ಸಕ್ರಿಯ ಭರವಸೆ [ಪಿಡಿಎಫ್] ಬಳಕೆದಾರ ಮಾರ್ಗದರ್ಶಿ ಸ್ಟ್ರೀಮಿಂಗ್ API ಸಕ್ರಿಯ ಭರವಸೆ, API ಸಕ್ರಿಯ ಭರವಸೆ, ಸಕ್ರಿಯ ಭರವಸೆ, ಭರವಸೆ |