સ્ટ્રીમિંગ API માર્ગદર્શિકા

સ્ટ્રીમિંગ API માર્ગદર્શિકા

પ્રકાશિત

2023-07-07

રીલીઝ

4.2

પરિચય

આ માર્ગદર્શિકા ઉત્પાદનના સ્ટ્રીમિંગ API દ્વારા પેરાગોન એક્ટિવ એશ્યોરન્સમાંથી ડેટા કેવી રીતે કાઢવો તેનું વર્ણન કરે છે.

પેરાગોન એક્ટિવ એશ્યોરન્સ ઇન્સ્ટોલેશનમાં API તેમજ સ્ટ્રીમિંગ ક્લાયંટનો સમાવેશ કરવામાં આવ્યો છે.

જો કે, તમે API નો ઉપયોગ કરી શકો તે પહેલાં થોડી ગોઠવણીની જરૂર છે. આ પૃષ્ઠ 1 પ્રકરણ પર "સ્ટ્રીમિંગ API ની ગોઠવણી" માં આવરી લેવામાં આવ્યું છે.

સ્ટ્રીમિંગ API ને ગોઠવી રહ્યું છે

ઉપરview

આ પ્રકરણ વર્ણવે છે કે કાફકા દ્વારા મેટ્રિક્સ સંદેશાઓ પર સબ્સ્ક્રાઇબ કરવાની મંજૂરી આપવા માટે સ્ટ્રીમિંગ API ને કેવી રીતે ગોઠવવું.

pr

નીચે આપણે પસાર કરીશું:

- સ્ટ્રીમિંગ API ને કેવી રીતે સક્ષમ કરવું

- બાહ્ય ગ્રાહકોને સાંભળવા માટે કાફકાને કેવી રીતે ગોઠવવું

- ACL નો ઉપયોગ કરવા માટે કાફ્કાને કેવી રીતે ગોઠવવું અને કથિત ક્લાયન્ટ્સ માટે SSL એન્ક્રિપ્શન કેવી રીતે સેટ કરવું

કાફકા એ એક ઇવેન્ટ-સ્ટ્રીમિંગ પ્લેટફોર્મ છે જે ઇવેન્ટ સ્ટ્રીમ્સના સ્વરૂપમાં વિવિધ ઇવેન્ટ સ્ત્રોતો (સેન્સર્સ, ડેટાબેસેસ, મોબાઇલ ઉપકરણો) માંથી મોકલવામાં આવેલા ડેટાને રીઅલ-ટાઇમ કેપ્ચર કરવાની મંજૂરી આપે છે, તેમજ પાછળથી પુનઃપ્રાપ્તિ અને મેનીપ્યુલેશન માટે આ ઇવેન્ટ સ્ટ્રીમ્સને ટકાઉ સ્ટોર કરવાની મંજૂરી આપે છે.

કાફકા સાથે વિતરિત, અત્યંત સ્કેલેબલ, સ્થિતિસ્થાપક, ખામી-સહિષ્ણુ અને સુરક્ષિત રીતે ઇવેન્ટ સ્ટ્રીમિંગ એન્ડ-ટુ-એન્ડનું સંચાલન કરવું શક્ય છે.

નોંધ: કાફકાને ઘણી જુદી જુદી રીતે ગોઠવી શકાય છે અને તેને માપનીયતા અને રીડન્ડન્ટ સિસ્ટમ્સ માટે ડિઝાઇન કરવામાં આવી હતી. આ દસ્તાવેજ માત્ર પેરાગોન એક્ટિવ એશ્યોરન્સ કંટ્રોલ સેન્ટરમાં મળેલી સ્ટ્રીમિંગ API સુવિધાનો ઉપયોગ કરવા માટે તેને કેવી રીતે ગોઠવવું તેના પર ધ્યાન કેન્દ્રિત કરે છે. વધુ અદ્યતન સેટઅપ્સ માટે અમે અધિકૃત કાફકા દસ્તાવેજોનો સંદર્ભ લઈએ છીએ: kafka.apache.org/26/documentation.html.

પરિભાષા

- કાફકા: ઇવેન્ટ-સ્ટ્રીમિંગ પ્લેટફોર્મ.

- કાફકા વિષય: ઘટનાઓનો સંગ્રહ.

- કાફકા સબ્સ્ક્રાઇબર/ગ્રાહક: કાફકા વિષયમાં સંગ્રહિત ઘટનાઓની પુનઃપ્રાપ્તિ માટે જવાબદાર ઘટક.

- કાફકા બ્રોકર: કાફકા ક્લસ્ટરનું સ્ટોરેજ લેયર સર્વર.

- SSL/TLS: SSL એ ઈન્ટરનેટ પર સુરક્ષિત રીતે માહિતી મોકલવા માટે વિકસાવવામાં આવેલ એક સુરક્ષિત પ્રોટોકોલ છે. TLS એ 1999 માં રજૂ કરાયેલ SSL નો અનુગામી છે.

- SASL: ફ્રેમવર્ક જે યુઝર ઓથેન્ટિકેશન, ડેટા ઇન્ટિગ્રિટી ચેકિંગ અને એન્ક્રિપ્શન માટે મિકેનિઝમ્સ પ્રદાન કરે છે.

- સ્ટ્રીમિંગ API સબ્સ્ક્રાઇબર: પેરાગોન એક્ટિવ એશ્યોરન્સમાં વ્યાખ્યાયિત અને બાહ્ય ઍક્સેસ માટેના વિષયોમાં સંગ્રહિત ઇવેન્ટ્સની પુનઃપ્રાપ્તિ માટે જવાબદાર ઘટક.

- સર્ટિફિકેટ ઓથોરિટી: એક વિશ્વસનીય એન્ટિટી કે જે જાહેર કી પ્રમાણપત્રો જારી કરે છે અને રદબાતલ કરે છે.

- સર્ટિફિકેટ ઓથોરિટી રુટ સર્ટિફિકેટઃ સાર્વજનિક કી સર્ટિફિકેટ કે જે સર્ટિફિકેટ ઑથોરિટીને ઓળખે છે.

સ્ટ્રીમિંગ API કેવી રીતે કામ કરે છે

અગાઉ ઉલ્લેખ કર્યો છે તેમ, સ્ટ્રીમિંગ API બાહ્ય ગ્રાહકોને કાફકામાંથી મેટ્રિક્સ વિશેની માહિતી પુનઃપ્રાપ્ત કરવાની મંજૂરી આપે છે.

પરીક્ષણ અથવા દેખરેખ કાર્ય દરમિયાન પરીક્ષણ એજન્ટો દ્વારા એકત્રિત કરવામાં આવેલ તમામ મેટ્રિક્સ સ્ટ્રીમ સેવાને મોકલવામાં આવે છે.

પ્રક્રિયાના તબક્કા પછી, સ્ટ્રીમ સેવા વધારાના મેટાડેટા સાથે કાફકા પર તે મેટ્રિક્સ પ્રકાશિત કરે છે. કાફકા વિષયો

કાફકા વિષયો

કાફકા પાસે એવા વિષયોનો ખ્યાલ છે કે જેના પર તમામ ડેટા પ્રકાશિત થાય છે. પેરાગોન એક્ટિવ એશ્યોરન્સમાં આવા ઘણા કાફકા વિષયો ઉપલબ્ધ છે; જો કે, આમાંથી માત્ર એક સબસેટ બાહ્ય ઍક્સેસ માટે છે.

કંટ્રોલ સેન્ટરમાં દરેક પેરાગોન એક્ટિવ એશ્યોરન્સ એકાઉન્ટમાં બે સમર્પિત વિષયો છે. નીચે, ACCOUNT એ એકાઉન્ટનું ટૂંકું નામ છે:

- paa.public.accounts.{ACCOUNT}.metrics

- આપેલ એકાઉન્ટ માટેના તમામ મેટ્રિક્સ સંદેશાઓ આ વિષય પર પ્રકાશિત કરવામાં આવ્યા છે

- મોટી માત્રામાં ડેટા

- ઉચ્ચ અપડેટ આવર્તન

- paa.public.accounts.{ACCOUNT}.metadata

- મેટ્રિક્સ ડેટા સંબંધિત મેટાડેટા ધરાવે છે, ઉદાહરણ તરીકેampમેટ્રિક્સ સાથે સંકળાયેલ ટેસ્ટ, મોનિટર અથવા ટેસ્ટ એજન્ટ

- નાની માત્રામાં ડેટા

- ઓછી અપડેટ આવર્તન

સ્ટ્રીમિંગ API ને સક્ષમ કરી રહ્યું છે

નોંધ: આ સૂચનાઓ sudo નો ઉપયોગ કરીને નિયંત્રણ કેન્દ્ર સર્વર પર ચલાવવાની છે.

કારણ કે સ્ટ્રીમિંગ API નિયંત્રણ કેન્દ્રમાં કેટલાક ઓવરહેડ ઉમેરે છે, તે ડિફોલ્ટ રૂપે સક્ષમ નથી. API ને સક્ષમ કરવા માટે, અમારે પહેલા મુખ્ય રૂપરેખાંકનમાં કાફકા પર મેટ્રિક્સના પ્રકાશનને સક્ષમ કરવું પડશે file:

- /etc/netrounds/netrounds.conf

KAFKA_METRICS_ENABLED = સાચું

ચેતવણી: આ સુવિધાને સક્ષમ કરવાથી નિયંત્રણ કેન્દ્રની કામગીરીને અસર થઈ શકે છે. ખાતરી કરો કે તમે તે મુજબ તમારા દાખલાને પરિમાણ આપ્યું છે.

આગળ, આ મેટ્રિક્સને સાચા કાફકા વિષયો પર ફોરવર્ડ કરવા સક્ષમ કરવા માટે:

- /etc/netrounds/metrics.yaml

સ્ટ્રીમિંગ-એપીઆઈ: સાચું

સ્ટ્રીમિંગ API સેવાઓને સક્ષમ અને શરૂ કરવા માટે, ચલાવો:

સુડો એનસીસી સેવાઓ ટાઇમસ્કેલ્ડબી મેટ્રિક્સને સક્ષમ કરે છે

સુડો એનસીસી સેવાઓ ટાઇમસ્કેલ્ડબી મેટ્રિક્સ શરૂ કરે છે

છેલ્લે, સેવાઓ પુનઃપ્રારંભ કરો:

sudo ncc સેવાઓ પુનઃપ્રારંભ

સ્ટ્રીમિંગ API કંટ્રોલ સેન્ટરમાં કામ કરે છે તેની ચકાસણી કરવી

નોંધ: આ સૂચનાઓ કંટ્રોલ સેન્ટર સર્વર પર ચલાવવાની છે.

તમે હવે ચકાસી શકો છો કે તમે સાચા કાફકા વિષયો પર મેટ્રિક્સ પ્રાપ્ત કરી રહ્યાં છો. આમ કરવા માટે, kafkacat યુટિલિટી ઇન્સ્ટોલ કરો:

sudo apt-get update

sudo apt-get install kafkacat

જો તમારી પાસે કંટ્રોલ સેન્ટરમાં ટેસ્ટ અથવા મોનિટર ચાલી રહ્યું હોય, તો તમે આ વિષયો પર મેટ્રિક્સ અને મેટાડેટા મેળવવા માટે કાફકાકેટનો ઉપયોગ કરી શકશો.

તમારા એકાઉન્ટના ટૂંકા નામ સાથે myaccount બદલો (આ તે છે જે તમે તમારા નિયંત્રણ કેન્દ્રમાં જુઓ છો URL):

નિકાસ METRICS_TOPIC=paa.public.accounts.myaccount.metrics

METADATA_TOPIC=paa.public.accounts.myaccount.metadata નિકાસ કરો

તમારે હવે આ આદેશ ચલાવીને મેટ્રિક્સ જોવું જોઈએ:

kafkacat -b ${KAFKA_FQDN}:9092 -t ${METRICS_TOPIC} -C -e

થી view મેટાડેટા, નીચેનો આદેશ ચલાવો (નોંધ કરો કે આ વારંવાર અપડેટ થશે નહીં):

kafkacat -b ${KAFKA_FQDN}:9092 -t ${METADATA_TOPIC} -C -e

નોંધ:

kafkacat”ક્લાયન્ટ Exampલેસ” પૃષ્ઠ 14 પર

આ ચકાસે છે કે અમારી પાસે કંટ્રોલ સેન્ટરમાંથી કાર્યરત સ્ટ્રીમિંગ API છે. જો કે, મોટે ભાગે તમે તેના બદલે બાહ્ય ક્લાયંટ પાસેથી ડેટા એક્સેસ કરવામાં રસ ધરાવો છો. આગળનો વિભાગ બાહ્ય ઍક્સેસ માટે કાફ્કાને કેવી રીતે ખોલવો તેનું વર્ણન કરે છે.

બાહ્ય યજમાનો માટે કાફકા ખોલવું

નોંધ: આ સૂચનાઓ કંટ્રોલ સેન્ટર સર્વર પર ચલાવવાની છે.

ડિફૉલ્ટ રૂપે કંટ્રોલ સેન્ટર પર ચાલતા કાફકાને ફક્ત આંતરિક ઉપયોગ માટે લોકલહોસ્ટ પર સાંભળવા માટે ગોઠવેલ છે.

કાફકા સેટિંગ્સમાં ફેરફાર કરીને બાહ્ય ગ્રાહકો માટે કાફકા ખોલવાનું શક્ય છે.

કાફકા સાથે જોડાઈ રહ્યું છે: ચેતવણીઓ

સાવધાન: કૃપા કરીને આને ધ્યાનથી વાંચો, કારણ કે જો તમે આ વિભાવનાઓને સમજી ન હોય તો કાફકા સાથેના જોડાણની સમસ્યાઓમાં ભાગ લેવો સરળ છે.

સાવધાન: કૃપા કરીને આને ધ્યાનથી વાંચો, કારણ કે જો તમે આ વિભાવનાઓને સમજી ન હોય તો કાફકા સાથેના જોડાણની સમસ્યાઓમાં ભાગ લેવો સરળ છે.

આ દસ્તાવેજમાં વર્ણવેલ નિયંત્રણ કેન્દ્ર સેટઅપમાં, ફક્ત એક જ કાફકા બ્રોકર છે.

જો કે, નોંધ કરો કે કાફકા બ્રોકર એ કાફકા ક્લસ્ટરના ભાગ રૂપે ચલાવવા માટે છે જેમાં ઘણા કાફકા બ્રોકર્સ હોઈ શકે છે.

કાફકા બ્રોકર સાથે કનેક્ટ કરતી વખતે, કાફકા ક્લાયન્ટ દ્વારા પ્રારંભિક કનેક્શન સેટ કરવામાં આવે છે. આ જોડાણ પર કાફકા બ્રોકર બદલામાં "જાહેરાત કરેલ શ્રોતાઓ" ની યાદી આપશે, જે એક અથવા વધુ કાફકા દલાલોની યાદી છે.

આ સૂચિ પ્રાપ્ત કર્યા પછી, કાફકા ક્લાયંટ ડિસ્કનેક્ટ થઈ જશે, પછી આ જાહેરાત કરાયેલ શ્રોતાઓમાંથી એક સાથે ફરીથી કનેક્ટ થશે. જાહેરાત કરાયેલા શ્રોતાઓમાં યજમાનનામો અથવા IP સરનામાં હોવા જોઈએ જે કાફકા ક્લાયંટ માટે સુલભ હોય, અથવા ક્લાયંટ કનેક્ટ કરવામાં નિષ્ફળ જશે.

જો SSL એન્ક્રિપ્શનનો ઉપયોગ કરવામાં આવે છે, જેમાં SSL પ્રમાણપત્રનો સમાવેશ થાય છે જે ચોક્કસ યજમાનનામ સાથે જોડાયેલ છે, તો તે વધુ મહત્વપૂર્ણ છે કે કાફકા ક્લાયંટને કનેક્ટ કરવા માટેનું સાચું સરનામું મળે, કારણ કે અન્યથા કનેક્શન નકારવામાં આવી શકે છે.

કાફકા શ્રોતાઓ વિશે અહીં વધુ વાંચો: www.confluent.io/blog/kafka-listeners-explained

SSL/TLSE એન્ક્રિપ્શન

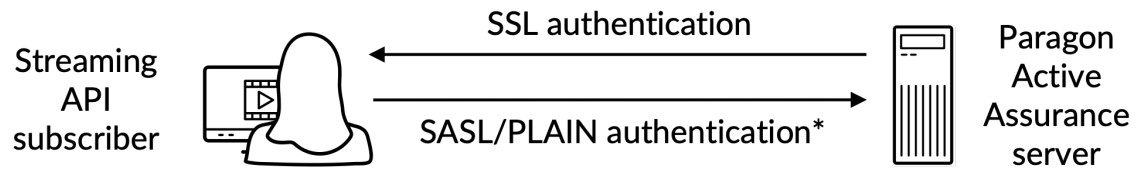

ખાતરી કરવા માટે કે માત્ર વિશ્વસનીય ક્લાયંટને જ કાફકા અને સ્ટ્રીમિંગ API ને ઍક્સેસ કરવાની મંજૂરી છે, અમારે નીચેનાને ગોઠવવું આવશ્યક છે:

- પ્રમાણીકરણ: ક્લાયંટ અને કાફકા વચ્ચેના SSL/TLS સુરક્ષિત કનેક્શન દ્વારા ગ્રાહકે વપરાશકર્તાનામ અને પાસવર્ડ પ્રદાન કરવો આવશ્યક છે.

- અધિકૃતતા: અધિકૃત ક્લાયન્ટ્સ ACL દ્વારા નિયંત્રિત કાર્યો કરી શકે છે.

અહીં એક ઓવર છેview:

*) વપરાશકર્તા નામ/પાસવર્ડ પ્રમાણીકરણ SSL-એનક્રિપ્ટેડ ચેનલ પર કરવામાં આવે છે

*) વપરાશકર્તા નામ/પાસવર્ડ પ્રમાણીકરણ SSL-એનક્રિપ્ટેડ ચેનલ પર કરવામાં આવે છે

કાફકા માટે SSL/TLS એન્ક્રિપ્શન કેવી રીતે કાર્ય કરે છે તે સંપૂર્ણપણે સમજવા માટે, કૃપા કરીને અધિકૃત દસ્તાવેજોનો સંદર્ભ લો: docs.confluent.io/platform/current/kafka/encryption.html

SSL/TLS પ્રમાણપત્ર સમાપ્તview

નોંધ: આ પેટા વિભાગમાં આપણે નીચેની પરિભાષાનો ઉપયોગ કરીશું:

પ્રમાણપત્ર: પ્રમાણપત્ર ઓથોરિટી (CA) દ્વારા સહી કરેલું SSL પ્રમાણપત્ર. દરેક કાફકા બ્રોકર પાસે એક છે.

કીસ્ટોર: કીસ્ટોર file જે પ્રમાણપત્ર સંગ્રહિત કરે છે. કીસ્ટોર file પ્રમાણપત્રની ખાનગી કી સમાવે છે; તેથી, તેને સુરક્ષિત રીતે રાખવાની જરૂર છે.

ટ્રસ્ટસ્ટોર: એ file વિશ્વસનીય CA પ્રમાણપત્રો સમાવે છે.

કંટ્રોલ સેન્ટરમાં ચાલતા બાહ્ય ક્લાયન્ટ અને કાફકા વચ્ચે પ્રમાણીકરણ સેટ કરવા માટે, બંને બાજુએ CA રૂટ પ્રમાણપત્ર સાથે પ્રમાણપત્ર ઓથોરિટી (CA) દ્વારા સહી કરાયેલ સંબંધિત પ્રમાણપત્ર સાથે વ્યાખ્યાયિત કીસ્ટોર હોવું આવશ્યક છે.

આ ઉપરાંત, ક્લાયન્ટ પાસે CA રૂટ પ્રમાણપત્ર સાથે ટ્રસ્ટસ્ટોર પણ હોવું આવશ્યક છે.

કાફકા બ્રોકર અને કાફકા ક્લાયન્ટ માટે CA રૂટ પ્રમાણપત્ર સામાન્ય છે.

જરૂરી પ્રમાણપત્રો બનાવવા

આ પૃષ્ઠ 17 પર "પરિશિષ્ટ" માં આવરી લેવામાં આવ્યું છે.

કંટ્રોલ સેન્ટરમાં કાફકા બ્રોકર SSL/TLS કન્ફિગરેશન

નોંધ: આ સૂચનાઓ કંટ્રોલ સેન્ટર સર્વર પર ચલાવવાની છે.

નોંધ: ચાલુ રાખતા પહેલા, તમારે પેજ 17 પર "પરિશિષ્ટ" માં આપેલી સૂચનાઓને અનુસરીને SSL પ્રમાણપત્ર ધરાવતું કીસ્ટોર બનાવવું આવશ્યક છે. નીચે દર્શાવેલ પાથ આ સૂચનાઓમાંથી આવે છે.

SSL કીસ્ટોર એ છે file સાથે ડિસ્ક પર સંગ્રહિત file એક્સ્ટેંશન .jks.

એકવાર તમારી પાસે કાફકા બ્રોકર અને કાફકા ક્લાયન્ટ બંને માટે જરૂરી પ્રમાણપત્રો ઉપલબ્ધ થઈ જાય, પછી તમે કંટ્રોલ સેન્ટરમાં ચાલતા કાફકા બ્રોકરને ગોઠવીને ચાલુ રાખી શકો છો. તમારે નીચેના જાણવાની જરૂર છે:

- : કંટ્રોલ સેન્ટરનું સાર્વજનિક હોસ્ટનામ; આ કાફકા ગ્રાહકો દ્વારા ઉકેલી શકાય તેવું અને સુલભ હોવું જોઈએ.

- : SSL પ્રમાણપત્ર બનાવતી વખતે આપેલ કીસ્ટોર પાસવર્ડ.

- અને : આ તે પાસવર્ડ્સ છે જે તમે અનુક્રમે એડમિન અને ક્લાયંટ વપરાશકર્તા માટે સેટ કરવા માંગો છો. નોંધ કરો કે તમે વધુ વપરાશકર્તાઓ ઉમેરી શકો છો, જેમ કે ભૂતપૂર્વમાં દર્શાવેલ છેample

/etc/kafka/server.properties માં નીચેના ગુણધર્મોને સંપાદિત કરો અથવા જોડો (સુડો એક્સેસ સાથે), ઉપરોક્ત ચલો દાખલ કરીને બતાવ્યા પ્રમાણે:

ચેતવણી: દૂર કરશો નહીં PLAINTEXT://localhost:9092; આ કંટ્રોલ સેન્ટરની કાર્યક્ષમતાને ભંગ કરશે કારણ કે આંતરિક સેવાઓ વાતચીત કરી શકશે નહીં.

ચેતવણી: દૂર કરશો નહીં PLAINTEXT://localhost:9092; આ કંટ્રોલ સેન્ટરની કાર્યક્ષમતાને ભંગ કરશે કારણ કે આંતરિક સેવાઓ વાતચીત કરી શકશે નહીં.

…

# સરનામાં જેના પર કાફકા દલાલ સાંભળે છે.

listeners=PLAINTEXT://localhost:9092,SASL_SSL://0.0.0.0:9093

# આ તે યજમાનો છે જેની જાહેરાત કોઈપણ ક્લાયંટને કનેક્ટ કરી રહ્યા છે.

advertised.listeners=PLAINTEXT://localhost:9092,SASL_SSL:// :9093

…

####### કસ્ટમ કન્ફિગ

# SSL રૂપરેખાંકન

ssl.endpoint.identification.algorithm=

ssl.keystore.location=/var/ssl/private/kafka.server.keystore.jks

ssl.keystore.password=

ssl.key.password=

ssl.client.auth=કોઈ નહીં

ssl.protocol=TLSv1.2

# SASL રૂપરેખાંકન

sasl.enabled.mechanisms=PLAIN

listener.name.sasl_ssl.plain.sasl.jaas.config=org.apache.kafka.common.security.plain.PlainLoginMo

ડ્યુલ જરૂરી \

વપરાશકર્તાનામ = "એડમિન" \

પાસવર્ડ=” ” \

user_admin=” ” \

user_client=” ”;

# નોંધ વપરાશકર્તા સાથે વધુ વપરાશકર્તાઓ ઉમેરી શકાય છે_ =

# અધિકૃતતા, ACL ચાલુ કરો

authorizer.class.name=kafka.security.authorizer.AclAuthorizer

super.users=User:admin

એક્સેસ કંટ્રોલ લિસ્ટ્સ (ACL) સેટઅપ કરી રહ્યું છે

લોકલહોસ્ટ પર ACL ને ચાલુ કરી રહ્યા છીએ

ચેતવણી: આપણે સૌપ્રથમ લોકલહોસ્ટ માટે ACL સેટ કરવું જોઈએ, જેથી કંટ્રોલ સેન્ટર પોતે હજુ પણ કાફકાને ઍક્સેસ કરી શકે. જો આ કરવામાં નહીં આવે, તો વસ્તુઓ તૂટી જશે.

ચેતવણી: આપણે સૌપ્રથમ લોકલહોસ્ટ માટે ACL સેટ કરવું જોઈએ, જેથી કંટ્રોલ સેન્ટર પોતે હજુ પણ કાફકાને ઍક્સેસ કરી શકે. જો આ કરવામાં નહીં આવે, તો વસ્તુઓ તૂટી જશે.

######### અનામી વપરાશકર્તાઓ માટે ACLs એન્ટ્રીઓ

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ઉમેરો -મંજૂરી આપો-મુખ્ય વપરાશકર્તા:અનામી -મંજૂરી-હોસ્ટ 127.0.0.1 -ક્લસ્ટર

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ઉમેરો -મંજૂરી આપો-મુખ્ય વપરાશકર્તા:અનામી -મંજૂરી-હોસ્ટ 127.0.0.1 -વિષય '*'

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ઉમેરો -મંજૂરી આપો-મુખ્ય વપરાશકર્તા:અનામી -મંજૂરી-હોસ્ટ 127.0.0.1 -જૂથ '*'

પછી અમારે બાહ્ય માત્ર-વાંચવા માટે ACL ને સક્ષમ કરવાની જરૂર છે, જેથી બાહ્ય વપરાશકર્તાઓને paa.public.* વિષયો વાંચવાની મંજૂરી મળે.

નોંધ: વધુ સુક્ષ્મ નિયંત્રણ માટે, કૃપા કરીને કાફકાના સત્તાવાર દસ્તાવેજોનો સંદર્ભ લો.

########## બાહ્ય વપરાશકર્તાઓ માટે ACLs એન્ટ્રીઓ

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ઉમેરો -મંજૂરી આપો-મુખ્ય વપરાશકર્તા:* -ઓપરેશન વાંચો -ઓપરેશન વર્ણન \

-જૂથ 'NCC'

/usr/lib/kafka/bin/kafka-acls.sh \

–authorizer kafka.security.authorizer.AclAuthorizer \

–authorizer-properties zookeeper.connect=localhost:2181 \

-ઉમેરો -મંજૂરી આપો-મુખ્ય વપરાશકર્તા:* -ઓપરેશન વાંચો -ઓપરેશન વર્ણન \

-વિષય paa.public. -સંસાધન-પેટર્ન-પ્રકાર ઉપસર્ગ

એકવાર આ થઈ જાય, તમારે સેવાઓને ફરીથી પ્રારંભ કરવાની જરૂર છે:

sudo ncc સેવાઓ પુનઃપ્રારંભ

ક્લાયંટ સુરક્ષિત કનેક્શન સ્થાપિત કરી શકે છે તે ચકાસવા માટે, બાહ્ય ક્લાયંટ કમ્પ્યુટર પર નીચેનો આદેશ ચલાવો (નિયંત્રણ કેન્દ્ર સર્વર પર નહીં). નીચે, PUBLIC_HOSTNAME એ નિયંત્રણ કેન્દ્ર હોસ્ટનામ છે:

openssl s_client -debug -connect ${PUBLIC_HOSTNAME}:9093 -tls1_2 | grep "સુરક્ષિત પુનઃનિર્ધારણ સપોર્ટેડ છે"

આદેશ આઉટપુટમાં તમારે સર્વર પ્રમાણપત્ર તેમજ નીચેના જોવું જોઈએ:

સિક્યોર રિનેગોશિયેશન IS સપોર્ટેડ છે

આંતરિક સેવાઓને કાફકા સર્વરની ઍક્સેસ આપવામાં આવી છે તેની ખાતરી કરવા માટે, કૃપા કરીને નીચેનો લોગ તપાસોfiles:

- /var/log/kafka/server.log

- /var/log/kafka/kafka-authorizer.log

બાહ્ય ક્લાયન્ટ કનેક્ટિવિટી માન્ય કરી રહ્યું છે

કાફકાકેટ

નોંધ: આ સૂચનાઓ ક્લાયન્ટ કમ્પ્યુટર પર ચલાવવાની છે (કંટ્રોલ સેન્ટર સર્વર પર નહીં).

નોંધ: મેટ્રિક્સ માહિતી પ્રદર્શિત કરવા માટે, ખાતરી કરો કે નિયંત્રણ કેન્દ્રમાં ઓછામાં ઓછું એક મોનિટર ચાલી રહ્યું છે.

બાહ્ય ક્લાયન્ટ તરીકે કનેક્ટિવિટી ચકાસવા અને માન્ય કરવા માટે, પેજ 4 પર "સ્ટ્રીમિંગ API વર્ક્સ ઇન કંટ્રોલ સેન્ટર" વિભાગમાં ઇન્સ્ટોલ કરેલી kafkacat ઉપયોગિતાનો ઉપયોગ શક્ય છે.

નીચેના પગલાંઓ કરો:

નોંધ: નીચે, CLIENT_USER એ અગાઉ ઉલ્લેખિત વપરાશકર્તા છે file કંટ્રોલ સેન્ટરમાં /etc/kafka/server.properties: એટલે કે, user_client અને ત્યાં સેટ કરેલ પાસવર્ડ.

સર્વર બાજુના SSL પ્રમાણપત્ર પર સહી કરવા માટે વપરાતું CA રૂટ પ્રમાણપત્ર ક્લાયંટ પર હાજર હોવું આવશ્યક છે.

- એ બનાવો file નીચેની સામગ્રી સાથે client.properties:

security.protocol=SASL_SSL

ssl.ca.location={PATH_TO_CA_CERT}

sasl.mechanisms=PLAIN

sasl.username={CLIENT_USER}

sasl.password={CLIENT_PASSWORD}

જ્યાં

- {PATH_TO_CA_CERT} એ કાફકા બ્રોકર દ્વારા ઉપયોગમાં લેવાતા CA રૂટ પ્રમાણપત્રનું સ્થાન છે

- {CLIENT_USER} અને {CLIENT_PASSWORD} ક્લાયન્ટ માટે વપરાશકર્તા ઓળખપત્રો છે.

- kafkacat દ્વારા વપરાશમાં લેવાયેલ સંદેશ જોવા માટે નીચેનો આદેશ ચલાવો:

KAFKA_FQDN= નિકાસ કરો

METRICS_TOPIC=paa.public.accounts નિકાસ કરો. .મેટ્રિક્સ

kafkacat -b ${KAFKA_FQDN}:9093 -F client.properties -t ${METRICS_TOPIC} -C -e

જ્યાં {METRICS_TOPIC} એ "paa.public" ઉપસર્ગ સાથે કાફ્કા વિષયનું નામ છે.

નોંધ: kafkacat ની જૂની આવૃત્તિઓ a માંથી ક્લાયંટ સેટિંગ્સ વાંચવા માટે -F વિકલ્પ પ્રદાન કરતી નથી file. જો તમે આવા સંસ્કરણનો ઉપયોગ કરી રહ્યાં છો, તો તમારે નીચે બતાવ્યા પ્રમાણે આદેશ વાક્યમાંથી સમાન સેટિંગ્સ પ્રદાન કરવી આવશ્યક છે.

kafkacat -b ${KAFKA_FQDN}:9093 \

-X security.protocol=SASL_SSL \

-X ssl.ca.location={PATH_TO_CA_CERT} \

-X sasl.mechanisms=PLAIN \

-X sasl.username={CLIENT_USER} \

-X sasl.password={CLIENT_PASSWORD} \

-t ${METRICS_TOPIC} -C -e

કનેક્ટિવિટી ડીબગ કરવા માટે, તમે -d વિકલ્પનો ઉપયોગ કરી શકો છો:

ગ્રાહક સંચાર ડીબગ કરો

kafkacat -d ગ્રાહક -b ${KAFKA_FQDN}:9093 -F client.properties -t ${METRICS_TOPIC} -C -e

# ડીબગ બ્રોકર સંચાર

kafkacat -d બ્રોકર -b ${KAFKA_FQDN}:9093 -F client.properties -t ${METRICS_TOPIC} -C -e

ઉપયોગમાં લેવાતી કાફકા ક્લાયન્ટ લાઇબ્રેરી માટેના દસ્તાવેજોનો સંદર્ભ લેવાની ખાતરી કરો, કારણ કે ગુણધર્મો client.propertiesમાંના દસ્તાવેજોથી અલગ હોઈ શકે છે.

સંદેશ ફોર્મેટ

મેટ્રિક્સ અને મેટાડેટા વિષયો માટે વપરાતા સંદેશાઓ પ્રોટોકોલ બફર્સ (પ્રોટોબફ) ફોર્મેટમાં શ્રેણીબદ્ધ કરવામાં આવે છે (જુઓ developers.google.com/protocol-buffers). આ સંદેશાઓ માટેની સ્કીમા નીચેના ફોર્મેટનું પાલન કરે છે:

મેટ્રિક્સ પ્રોટોબફ સ્કીમા

સિન્ટેક્સ = "પ્રોટો3";

"google/protobuf/timest" આયાત કરોamp.પ્રોટો";

પેકેજ paa.streamingapi;

વિકલ્પ go_package = “.;paa_streamingapi”;

સંદેશ મેટ્રિક્સ {

google.protobuf.Timestamp સમયamp = 1;

નકશો મૂલ્યો = 2;

int32 stream_id = 3;

}

/**

* મેટ્રિક મૂલ્ય કાં તો પૂર્ણાંક અથવા ફ્લોટ હોઈ શકે છે.

*/

સંદેશ મેટ્રિકવેલ્યુ {

એક પ્રકાર {

int64 int_val = 1;

float float_val = 2;

}

}

મેટાડેટા પ્રોટોબફ સ્કીમા

સિન્ટેક્સ = "પ્રોટો3";

પેકેજ paa.streamingapi;

વિકલ્પ go_package = “.;paa_streamingapi”;

સંદેશ મેટાડેટા {

int32 stream_id = 1;

શબ્દમાળા સ્ટ્રીમ_નામ = 2;

નકશો tags = 13;

}

ક્લાયન્ટ એક્સampલેસ

નોંધ: આ આદેશો બાહ્ય ક્લાયન્ટ પર ચલાવવા માટે બનાવાયેલ છે, ભૂતપૂર્વ માટેampતમારા લેપટોપ અથવા તેના જેવા, અને નિયંત્રણ કેન્દ્રમાં નહીં.

નોંધ: મેટ્રિક્સ માહિતી પ્રદર્શિત કરવા માટે, ખાતરી કરો કે નિયંત્રણ કેન્દ્રમાં ઓછામાં ઓછું એક મોનિટર ચાલી રહ્યું છે.

કંટ્રોલ સેન્ટર ટારબોલમાં આર્કાઇવ paa-streaming-api-client-ex નો સમાવેશ થાય છેamples.tar.gz (ક્લાયન્ટ-exampલેસ), જેમાં ભૂતપૂર્વ છેampસ્ટ્રીમિંગ API નો ઉપયોગ કેવી રીતે કરવો તે દર્શાવતી le Python સ્ક્રિપ્ટ.

ક્લાયન્ટને ઇન્સ્ટોલ અને ગોઠવી રહ્યું છે Exampલેસ

તમે ક્લાઈન્ટ-ભૂતપૂર્વ શોધોampપેરાગોન એક્ટિવ એશ્યોરન્સ કંટ્રોલ સેન્ટર ફોલ્ડરમાં લેસ:

CC_VERSION=4.2.0 નિકાસ કરો

cd ./paa-control-center_${CC_VERSION}

ls paa-streaming-api-client-exampલેસ*

ક્લાયન્ટ-એક્સ ઇન્સ્ટોલ કરવા માટેampતમારા બાહ્ય ક્લાયંટ કમ્પ્યુટર પર, નીચે પ્રમાણે આગળ વધો:

# ક્લાયન્ટ એક્સની સામગ્રી કાઢવા માટે ડિરેક્ટરી બનાવોampલેસ ટારબોલ

mkdir paa-streaming-api-client-exampલેસ

# ક્લાયન્ટ એક્સની સામગ્રીને બહાર કાઢોampલેસ ટારબોલ

tar xzf paa-streaming-api-client-examples.tar.gz -C paa-streaming-api-client-exampલેસ

# નવી બનાવેલી ડિરેક્ટરી પર જાઓ

cd paa-streaming-api-client-exampલેસ

ગ્રાહક-ભૂતપૂર્વampલેસને ચલાવવા માટે ડોકરની જરૂર છે. ડોકર માટે ડાઉનલોડ્સ અને ઇન્સ્ટોલેશન સૂચનાઓ અહીં મળી શકે છે https://docs.docker.com/engine/install.

ક્લાયન્ટ એક્સampલેસ

ક્લાયન્ટ-માજીampલેસ ટૂલ્સ એક્સ બિલ્ડ કરવા માટે બેઝિક અથવા એડવાન્સ મોડમાં ચાલી શકે છેampવિવિધ જટિલતા. બંને કિસ્સાઓમાં, ભૂતપૂર્વ ચલાવવાનું પણ શક્ય છેampએક રૂપરેખાંકન સાથે લેસ file ક્લાયંટ બાજુના વધુ કસ્ટમાઇઝેશન માટે વધારાના ગુણધર્મો ધરાવે છે.

મૂળભૂત મોડ

મૂળભૂત મોડમાં, મેટ્રિક્સ અને તેમના મેટાડેટા અલગથી સ્ટ્રીમ કરવામાં આવે છે. આ માટે, ક્લાયન્ટ બાહ્ય ઍક્સેસ માટે ઉપલબ્ધ દરેક કાફકા વિષયને સાંભળે છે અને પ્રાપ્ત થયેલા સંદેશાને કન્સોલ પર છાપે છે.

મૂળભૂત ભૂતપૂર્વ અમલ શરૂ કરવા માટેampલેસ, ચલાવો:

./build.sh run-basic –kafka-brokers localhost:9092 –account ACCOUNT_SHORTNAME

જ્યાં ACCOUNT_SHORTNAME એ એકાઉન્ટનું ટૂંકું નામ છે જેમાંથી તમે મેટ્રિક્સ મેળવવા માંગો છો.

માજીના અમલને સમાપ્ત કરવા માટેample, Ctrl + C દબાવો. (એક્ઝિક્યુશન અટકે તે પહેલાં થોડો વિલંબ થઈ શકે છે કારણ કે ક્લાયંટ સમય સમાપ્તિની ઘટનાની રાહ જુએ છે.)

અદ્યતન મોડ

નોંધ: મેટ્રિક્સ માત્ર નિયંત્રણ કેન્દ્રમાં ચાલતા HTTP મોનિટર માટે પ્રદર્શિત થાય છે.

અદ્યતન મોડમાં એક્ઝેક્યુશન મેટ્રિક્સ અને મેટાડેટા સંદેશાઓ વચ્ચેનો સંબંધ દર્શાવે છે. સ્ટ્રીમ આઈડી ફીલ્ડના દરેક મેટ્રિક્સ સંદેશમાં હાજરીને કારણે આ શક્ય છે જે સંબંધિત મેટાડેટા સંદેશનો સંદર્ભ આપે છે.

અદ્યતન ભૂતપૂર્વ ચલાવવા માટેampલેસ, ચલાવો:

./build.sh run-advanced –kafka-brokers localhost:9092 –account ACCOUNT_SHORTNAME

જ્યાં ACCOUNT_SHORTNAME એ એકાઉન્ટનું ટૂંકું નામ છે જેમાંથી તમે મેટ્રિક્સ મેળવવા માંગો છો.

માજીના અમલને સમાપ્ત કરવા માટેample, Ctrl + C દબાવો. (એક્ઝિક્યુશન અટકે તે પહેલાં થોડો વિલંબ થઈ શકે છે કારણ કે ક્લાયંટ સમય સમાપ્તિની ઘટનાની રાહ જુએ છે.)

વધારાની સેટિંગ્સ

ભૂતપૂર્વ ચલાવવાનું શક્ય છેamp-config- નો ઉપયોગ કરીને ક્લાયંટના વધારાના રૂપરેખાંકન સાથેfile વિકલ્પ પછી a file કી=મૂલ્ય ફોર્મમાં ગુણધર્મો ધરાવતું નામ.

./build.sh રન-એડવાન્સ્ડ \

-કાફ્કા-બ્રોકર્સ લોકલહોસ્ટ: 9092 \

-એકાઉન્ટ ACCOUNT_SHORTNAME \

-રૂપરેખા-file client_config.properties

નોંધ: બધા fileઉપરના આદેશમાં સંદર્ભિત s વર્તમાન નિર્દેશિકામાં સ્થિત હોવો જોઈએ અને ફક્ત સંબંધિત પાથનો ઉપયોગ કરીને સંદર્ભિત થવો જોઈએ. આ -config- બંનેને લાગુ પડે છેfile દલીલ અને રૂપરેખાંકનમાં બધી એન્ટ્રીઓ માટે file જે વર્ણવે છે file સ્થાનો

બાહ્ય ક્લાયન્ટ પ્રમાણીકરણને માન્ય કરી રહ્યું છે

ક્લાયન્ટ-એક્સનો ઉપયોગ કરીને કંટ્રોલ સેન્ટરની બહારથી ક્લાયંટ ઓથેન્ટિકેશનને માન્ય કરવા માટેampલેસ, નીચેના પગલાંઓ કરો:

- Paragon Active Assurance Control Center ફોલ્ડરમાંથી, paa-streaming-api-clientex પર સ્વિચ કરોampલેસ ફોલ્ડર:

cd paa-streaming-api-client-exampલેસ - વર્તમાન નિર્દેશિકામાં CA રૂટ પ્રમાણપત્ર ca-cert ની નકલ કરો.

- એક client.properties બનાવો file નીચેની સામગ્રી સાથે:

security.protocol=SASL_SSL

ssl.ca.location=ca-cert

sasl.mechanism=PLAIN

sasl.username={CLIENT_USER}

sasl.password={CLIENT_PASSWORD}

જ્યાં {CLIENT_USER} અને {CLIENT_PASSWORD} ક્લાયન્ટ માટે વપરાશકર્તા ઓળખપત્ર છે. - મૂળભૂત ચલાવો ભૂતપૂર્વampલેસ:

KAFKA_FQDN= નિકાસ કરો

./build.sh run-basic –kafka-brokers ${KAFKA_FQDN}:9093 \

–એકાઉન્ટ ACCOUNT_SHORTNAME

-રૂપરેખા-file client.properties

જ્યાં ACCOUNT_SHORTNAME એ એકાઉન્ટનું ટૂંકું નામ છે જેમાંથી તમે મેટ્રિક્સ મેળવવા માંગો છો. - અદ્યતન ભૂતપૂર્વ ચલાવોampલેસ:

KAFKA_FQDN= નિકાસ કરો

./build.sh run-advanced –kafka-brokers ${KAFKA_FQDN}:9093 \

–એકાઉન્ટ ACCOUNT_SHORTNAME

-રૂપરેખા-file client.properties

પરિશિષ્ટ

આ પરિશિષ્ટમાં અમે વર્ણન કરીએ છીએ કે કેવી રીતે બનાવવું:

- કીસ્ટોર file કાફકા બ્રોકર SSL પ્રમાણપત્ર સંગ્રહિત કરવા માટે

- એક ટ્રસ્ટ સ્ટોર file કાફકા બ્રોકર સર્ટિફિકેટ પર હસ્તાક્ષર કરવા માટે વપરાતા સર્ટિફિકેટ ઓથોરિટી (CA) રુટ સર્ટિફિકેટને સ્ટોર કરવા માટે.

કાફકા બ્રોકર સર્ટિફિકેટ બનાવવું

વાસ્તવિક પ્રમાણપત્ર સત્તાધિકારીનો ઉપયોગ કરીને પ્રમાણપત્ર બનાવવું (ભલામણ કરેલ)

એવી ભલામણ કરવામાં આવે છે કે તમે વિશ્વસનીય CA પાસેથી વાસ્તવિક SSL પ્રમાણપત્ર મેળવો.

એકવાર તમે CA નક્કી કરી લો, પછી તેમના CA રુટ પ્રમાણપત્ર ca-cert ની નકલ કરો file નીચે બતાવ્યા પ્રમાણે તમારા પોતાના માર્ગ પર જાઓ:

CA_PATH=~/my-ca નિકાસ કરો

mkdir ${CA_PATH}

cp ca-cert ${CA_PATH}

તમારી પોતાની સર્ટિફિકેટ ઓથોરિટી બનાવો

નોંધ: સામાન્ય રીતે તમારી પાસે તમારા પ્રમાણપત્ર પર વાસ્તવિક પ્રમાણપત્ર અધિકારી દ્વારા હસ્તાક્ષર થયેલ હોવું જોઈએ; આગળનો પેટાવિભાગ જુઓ. જે અનુસરે છે તે માત્ર એક ભૂતપૂર્વ છેample

અહીં આપણે આપણું પોતાનું સર્ટિફિકેટ ઓથોરિટી (CA) રૂટ સર્ટિફિકેટ બનાવીએ છીએ file 999 દિવસ માટે માન્ય (ઉત્પાદનમાં આગ્રહણીય નથી):

# CA સ્ટોર કરવા માટે ડિરેક્ટરી બનાવો

CA_PATH=~/my-ca નિકાસ કરો

mkdir ${CA_PATH}

# CA પ્રમાણપત્ર જનરેટ કરો

openssl req -new -x509 -keyout ${CA_PATH}/ca-key -out ${CA_PATH}/ca-cert -days 999

ક્લાઈન્ટ ટ્રસ્ટસ્ટોર બનાવવું

હવે તમે ટ્રસ્ટસ્ટોર બનાવી શકો છો file જેમાં ઉપર જનરેટ કરેલ ca-cert છે. આ file કાફકા ક્લાયન્ટ દ્વારા જરૂરી રહેશે જે સ્ટ્રીમિંગ API ને ઍક્સેસ કરશે:

keytool -keystore kafka.client.truststore.jks \

-ઉર્ફે કેરૂટ \

- આયાત પ્રમાણપત્ર -file ${CA_PATH}/ca-cert

હવે જ્યારે CA પ્રમાણપત્ર ટ્રસ્ટસ્ટોરમાં છે, ક્લાયન્ટ તેની સાથે સહી કરેલ કોઈપણ પ્રમાણપત્ર પર વિશ્વાસ કરશે.

તમારે નકલ કરવી જોઈએ file kafka.client.truststore.jks તમારા ક્લાયન્ટ કમ્પ્યુટર પર જાણીતા સ્થાન પર જાઓ અને સેટિંગ્સમાં તેને નિર્દેશ કરો.

કાફકા બ્રોકર માટે કીસ્ટોર બનાવવું

કાફકા બ્રોકર SSL પ્રમાણપત્ર અને પછી કીસ્ટોર kafka.server.keystore.jks જનરેટ કરવા માટે, નીચે પ્રમાણે આગળ વધો:

SSL પ્રમાણપત્ર જનરેટ કરી રહ્યું છે

નીચે, 999 કીસ્ટોરની માન્યતાના દિવસોની સંખ્યા છે, અને FQDN એ ક્લાયન્ટનું સંપૂર્ણ લાયક ડોમેન નામ છે (નોડનું જાહેર હોસ્ટ નામ).

નોંધ: તે મહત્વનું છે કે FQDN એ ચોક્કસ હોસ્ટનામ સાથે મેળ ખાય છે જેનો ઉપયોગ કાફકા ક્લાયંટ કંટ્રોલ સેન્ટર સાથે કનેક્ટ કરવા માટે કરશે.

sudo mkdir -p /var/ssl/private

sudo chown -R $USER: /var/ssl/private

સીડી /var/ssl/ખાનગી

FQDN = નિકાસ કરો

keytool -keystore kafka.server.keystore.jks \

-ઉર્ફે સર્વર \

-માન્યતા 999 \

-genkey -keyalg RSA -ext SAN=dns:${FQDN}

પ્રમાણપત્ર પર હસ્તાક્ષર કરવાની વિનંતી બનાવો અને તેને માં સ્ટોર કરો file નામ આપવામાં આવ્યું cert-server-request:

keytool -keystore kafka.server.keystore.jks \

-ઉર્ફે સર્વર \

-certreq \

-file પ્રમાણપત્ર-સર્વર-વિનંતી

તમારે હવે મોકલવું જોઈએ file cert-server-તમારી સર્ટિફિકેટ ઓથોરિટી (CA) ને વિનંતી કરો જો તમે વાસ્તવિક પ્રમાણપત્રનો ઉપયોગ કરી રહ્યાં હોવ. પછી તેઓ સહી કરેલ પ્રમાણપત્ર પરત કરશે. અમે તેને નીચે પ્રમાણપત્ર-સર્વર-સહી કરેલ તરીકે સંદર્ભિત કરીશું.

સ્વ-નિર્મિત CA પ્રમાણપત્રનો ઉપયોગ કરીને SSL પ્રમાણપત્ર પર સહી કરવી

નોંધ: ફરીથી, ઉત્પાદન પ્રણાલીમાં તમારા પોતાના CA નો ઉપયોગ કરવાની ભલામણ કરવામાં આવતી નથી.

દ્વારા CA નો ઉપયોગ કરીને પ્રમાણપત્ર પર સહી કરો file cert-server-request, જે સહી કરેલ પ્રમાણપત્ર cert-server-signed બનાવે છે. નીચે જુઓ; ca-password એ CA પ્રમાણપત્ર બનાવતી વખતે સેટ કરેલ પાસવર્ડ છે.

સીડી /var/ssl/ખાનગી

openssl x509 -req \

-CA ${CA_PATH}/ca-cert \

-CAkey ${CA_PATH}/ca-key \

પ્રમાણપત્ર-સર્વર-વિનંતિમાં \

-આઉટ પ્રમાણપત્ર-સર્વર-સહી કરેલ \

-દિવસ 999 -સીએક્રિએટેસીરીયલ \

-પાસિન પાસ:{ca-password}

કીસ્ટોરમાં સહી કરેલ પ્રમાણપત્ર આયાત કરવું

ca-cert રૂટ પ્રમાણપત્રને કીસ્ટોરમાં આયાત કરો:

keytool -keystore kafka.server.keystore.jks \

-ઉર્ફે સીએ-સર્ટિ \

-આયાત \

-file ${CA_PATH}/ca-cert

પ્રમાણપત્ર-સર્વર-હસ્તાક્ષરિત તરીકે ઉલ્લેખિત હસ્તાક્ષરિત પ્રમાણપત્રને આયાત કરો:

keytool -keystore kafka.server.keystore.jks \

-ઉર્ફે સર્વર \

-આયાત \

-file પ્રમાણપત્ર-સર્વર-સહી કરેલ

આ file kafka.server.keystore.jks ને કંટ્રોલ સેન્ટર સર્વર પર જાણીતા સ્થાન પર નકલ કરવી જોઈએ, અને પછી /etc/kafka/server.properties માં સંદર્ભિત કરવામાં આવે છે.

સ્ટ્રીમિંગ API નો ઉપયોગ કરીને

જનરલ

સ્ટ્રીમિંગ API ટેસ્ટ અને મોનિટર ડેટા બંને મેળવે છે. આ શ્રેણીઓમાંથી એકને અલગ પાડવું શક્ય નથી.

સ્ટ્રીમિંગ API સ્ક્રિપ્ટ-આધારિત પરીક્ષણોમાંથી ડેટા મેળવતું નથી (જે નિયંત્રણ કેન્દ્ર GUI માં જીગ્સૉ ભાગને બદલે લંબચોરસ દ્વારા રજૂ કરવામાં આવે છે), જેમ કે ઇથરનેટ સેવા સક્રિયકરણ પરીક્ષણો અને પારદર્શિતા પરીક્ષણો.

કાફકા વિષયના નામ

સ્ટ્રીમિંગ API માટે કાફકા વિષયના નામ નીચે મુજબ છે, જ્યાં %s એ કંટ્રોલ સેન્ટર એકાઉન્ટનું ટૂંકું નામ છે (એકાઉન્ટ બનાવતી વખતે સૂચવવામાં આવે છે):

const (

નિકાસકારનું નામ = "કાફકા"

metadataTopicTpl = “paa.public.accounts.%s.metadata”

metricsTopicTpl = “paa.public.accounts.%s.metrics”

)

Exampસ્ટ્રીમિંગ API નો ઉપયોગ કરીને

માજીampજે અનુસરે છે તે tarball paa-streaming-api-client-ex માં જોવા મળે છેamples.tar.gz કંટ્રોલ સેન્ટર ટારબોલમાં સમાયેલ છે.

પ્રથમ, એક મૂળભૂત ભૂતપૂર્વ છેample દર્શાવે છે કે કેવી રીતે મેટ્રિક્સ અને તેમના મેટાડેટાને અલગથી સ્ટ્રીમ કરવામાં આવે છે અને ફક્ત પ્રાપ્ત થયેલા સંદેશાઓને કન્સોલ પર છાપવામાં આવે છે. તમે તેને નીચે પ્રમાણે ચલાવી શકો છો:

sudo ./build.sh run-basic –kafka-brokers localhost:9092 –account ACCOUNT_SHORTNAME

એક વધુ અદ્યતન ભૂતપૂર્વ પણ છેample જ્યાં મેટ્રિક્સ અને મેટાડેટા સંદેશાઓ સહસંબંધિત છે. તેને ચલાવવા માટે આ આદેશનો ઉપયોગ કરો:

sudo ./build.sh run-advanced –kafka-brokers localhost:9092 –account ACCOUNT_SHORTNAME

તમારે ઉપરના જેવા ડોકર આદેશો ચલાવવા માટે સુડોનો ઉપયોગ કરવાની જરૂર છે. વૈકલ્પિક રીતે, તમે sudo વિના ડોકર આદેશો ચલાવવા માટે સક્ષમ થવા માટે Linux પોસ્ટ-ઇન્સ્ટોલેશન પગલાંને અનુસરી શકો છો. વિગતો માટે, પર જાઓ docs.docker.com/engine/install/linux-postinstall.

જ્યુનિપર નેટવર્ક્સ, જુનિપર નેટવર્ક્સ લોગો, જુનિપર અને જુનોસ એ યુનાઇટેડ સ્ટેટ્સ અને અન્ય દેશોમાં જુનિપર નેટવર્ક્સ, ઇન્ક.ના નોંધાયેલા ટ્રેડમાર્ક છે. અન્ય તમામ ટ્રેડમાર્ક્સ, સર્વિસ માર્કસ, રજિસ્ટર્ડ માર્ક્સ અથવા રજિસ્ટર્ડ સર્વિસ માર્કસ તેમના સંબંધિત માલિકોની મિલકત છે. જ્યુનિપર નેટવર્ક્સ આ દસ્તાવેજમાં કોઈપણ અચોક્કસતા માટે કોઈ જવાબદારી લેતા નથી. જ્યુનિપર નેટવર્ક્સ સૂચના વિના આ પ્રકાશનને બદલવા, સંશોધિત કરવા, સ્થાનાંતરિત કરવાનો અથવા અન્યથા સુધારો કરવાનો અધિકાર અનામત રાખે છે. કૉપિરાઇટ © 2023 જ્યુનિપર નેટવર્ક્સ, ઇન્ક. સર્વાધિકાર સુરક્ષિત.

દસ્તાવેજો / સંસાધનો

|

જ્યુનિપર નેટવર્ક્સ સ્ટ્રીમિંગ API સક્રિય ખાતરી [પીડીએફ] વપરાશકર્તા માર્ગદર્શિકા સ્ટ્રીમિંગ API સક્રિય ખાતરી, API સક્રિય ખાતરી, સક્રિય ખાતરી, ખાતરી |