使用外部工具进行思科事件分析

产品信息

该产品允许用户与 Cisco SecureX 集成并使用 FMC 中的功能区功能进行访问 web 界面。

规格

- 一体化: 思科 SecureX

- 界面: 联邦移动通信委员会 web 界面

- 色带特点: 每页底部

产品使用说明

使用功能区访问 SecureX

要使用功能区功能访问 SecureX,请执行以下步骤:

- 在 FMC 中,单击任何 FMC 页面底部的功能区。

- 单击“获取 SecureX”。

- 登录 SecureX。

- 单击该链接以授权访问。

- 单击功能区以展开并使用它。

使用外部工具进行事件分析

要使用外部工具执行事件分析,请按照下列步骤操作:

- 在 FMC 中,单击任何 FMC 页面底部的功能区。

- 单击“获取 SecureX”。

- 登录 SecureX。

- 单击该链接以授权访问。

- 单击功能区以展开并使用它。

使用 Cisco SecureX 威胁响应进行事件分析

思科 SecureX 威胁响应(以前称为思科威胁响应)允许用户快速检测、调查和响应威胁。 要使用 Cisco SecureX 威胁响应执行事件分析,请执行以下步骤:

- 在 FMC 中,单击任何 FMC 页面底部的功能区。

- 单击“获取 SecureX”。

- 登录 SecureX。

- 单击该链接以授权访问。

- 单击功能区以展开并使用它。

View Cisco SecureX 威胁响应中的事件数据

到 view Cisco SecureX 威胁响应中的事件数据,请遵循

这些步骤:

- 按照提示登录 Cisco SecureX 威胁响应。

事件调查使用 Web基于资源

使用以下方法调查事件 web基于资源,请按照下列步骤操作:

- 按照提示登录 Cisco SecureX 威胁响应。

- 使用上下文交叉启动功能查找有关潜在威胁的更多信息 web基于 Firepower 管理中心之外的资源。

- 直接从事件中点击 viewFirepower 管理中心中的er 或仪表板可获取外部资源中的相关信息。

关于管理上下文交叉启动资源

管理外部 web基于资源,请按照下列步骤操作:

- 转到分析 > 高级 > 上下文交叉启动。

- 管理思科提供的预定义资源和第三方资源。

- 您可以根据需要禁用、删除或重命名资源。

常见问题解答

- 问:SecureX 是什么?

答:SecureX 是思科云中的一个集成平台,允许用户使用从包括 Firepower 在内的多个产品聚合的数据来分析事件。 - 问:如何使用功能区功能访问 SecureX?

答:要使用功能区功能访问 SecureX,请单击任意 FMC 页面底部的功能区,然后按照提供的步骤操作。 - 问:我可以吗 view Cisco SecureX 威胁响应中的事件数据?

答:可以。 view 根据提示登录,即可查看 Cisco SecureX 威胁响应中的事件数据。 - 问:我如何使用以下方式调查事件 web基于资源?

A:调查事件时使用 web基于资源,登录思科 SecureX 威胁响应并使用上下文交叉启动功能查找相关信息。

与思科 SecureX 集成

View 并通过单一管理平台 SecureX 云门户处理来自所有思科安全产品等的数据。 使用 SecureX 提供的工具来丰富您的威胁搜寻和调查。 SecureX 还可以提供有用的设备和设备信息,例如每个设备是否正在运行最佳软件版本。

- 有关 SecureX 的更多信息,请参阅 http://www.cisco.com/c/en/us/products/security/securex.html.

- 要将 Firepower 与 SecureX 集成,请参阅 Firepower 和 SecureX 集成指南,网址为 https://cisco.com/go/firepower-securex-documentation.

使用功能区访问 SecureX

功能区显示在 FMC 中每个页面的底部 web 界面。 您可以使用功能区快速转向其他思科安全产品并处理来自多个来源的威胁数据。

开始之前

- 如果您在 FMC 底部没有看到 SecureX 功能区 web 界面页面,不要使用此程序。 相反,请参阅 Firepower 和 SecureX 集成指南: https://cisco.com/go/firepower-securex-documentation.

- 如果您还没有 SecureX 帐户,请从 IT 部门获取一个帐户。

程序

- 步骤 1 在 FMC 中,单击任意 FMC 页面底部的功能区。

- 步骤 2 单击获取 SecureX。

- 步骤 3 登录 SecureX。

- 步骤 4 单击链接以授权访问。

- 步骤 5 单击功能区以展开并使用它。

下一步做什么

有关功能区功能及其使用方法的信息,请参阅 SecureX 中的在线帮助。

使用 Cisco SecureX 威胁响应进行事件分析

思科 SecureX 威胁响应以前称为思科威胁响应 (CTR)。使用思科 SecureX 威胁响应快速检测、调查和响应威胁,这是思科云中的集成平台,可让您使用从多个产品聚合的数据来分析事件,包括火力。

- 有关 Cisco SecureX 威胁响应的一般信息,请参阅: https://www.cisco.com/c/en/us/products/security/threat-response.html.

- 有关将 Firepower 与 Cisco SecureX 威胁响应集成的详细说明,请参阅:

- Firepower 和 Cisco SecureX 威胁响应集成指南,位于 https://cisco.com/go/firepower-ctr-integration-docs.

View Cisco SecureX 威胁响应中的事件数据

开始之前

- 按照 Firepower 和 Cisco SecureX 威胁响应集成指南中所述设置集成,网址为 https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html.

- Review Cisco SecureX 威胁响应中的在线帮助,了解如何查找、调查威胁并采取行动。

- 您将需要您的凭据才能访问 Cisco SecureX 威胁响应。

程序

步骤 1

在 Firepower 管理中心中,执行以下操作之一:

- 要从特定事件转向 Cisco SecureX 威胁响应:

- 导航到分析 > 入侵菜单下列出支持的事件的页面。

- 右键单击源或目标 IP 地址并选择 View 在 SecureX 中。

- 到 view 活动信息大致:

- 导航到系统 > 集成 > 云服务。

- 点击链接 view Cisco SecureX 威胁响应中的事件。

步骤 2

根据提示登录 Cisco SecureX 威胁响应。

事件调查使用 Web基于资源

使用上下文交叉启动功能快速查找有关潜在威胁的更多信息 web基于 Firepower 管理中心之外的资源。 对于前amp乐,你可能:

- 在发布有关已知和可疑威胁的信息的思科或第三方云托管服务中查找可疑源 IP 地址,或者

- 如果您的组织将数据存储在安全信息和事件管理 (SIEM) 应用程序中,请在组织的历史日志中查找特定威胁的过去实例。

- 查找有关特定内容的信息 file, 包括 file 轨迹信息(如果您的组织已部署思科) AMP 对于端点。

调查事件时,可以直接从事件中点击 viewFirepower 管理中心中的er 或仪表板可获取外部资源中的相关信息。 这使您可以根据特定事件的 IP 地址、端口、协议、域和/或 SHA 256 哈希快速收集特定事件的上下文。 对于前amp文件中,假设您正在查看“主要攻击者”仪表板小部件,并且想要了解有关列出的源 IP 地址之一的更多信息。 您想要查看 Talos 发布了有关此 IP 地址的哪些信息,因此您选择“Talos IP”资源。 塔洛斯人 web 站点将打开一个页面,其中包含有关此特定 IP 地址的信息。 您可以从一组预定义的链接中进行选择,链接到常用的思科和第三方威胁情报服务,并将自定义链接添加到其他服务。 web基于服务,以及 SIEM 或其他具有 web 界面。 请注意,某些资源可能需要帐户或购买产品。

关于管理上下文交叉启动资源

- 管理外部 web使用“分析”>“高级”>“上下文交叉启动”页面的基于资源。

例外:

按照为安全网络分析配置交叉启动链接中的过程,管理到安全网络分析设备的交叉启动链接。

- 思科提供的预定义资源标有思科徽标。 其余链接是第三方资源。

- 您可以禁用或删除任何不需要的资源,或者可以重命名它们,例如amp通过在名称前加上小写“z”前缀,可以将资源排序到列表的底部。 禁用交叉启动资源会为所有用户禁用它。 您无法恢复已删除的资源,但可以重新创建它们。

- 要添加资源,请参阅添加上下文交叉启动资源。

自定义上下文交叉启动资源的要求

添加自定义上下文交叉启动资源时:

- 资源必须可通过以下方式访问 web 瀏覽器。

- 仅支持 http 和 https 协议。

- 仅支持GET请求; POST 请求不是。

- 变量的编码 URL不支持。 虽然 IPv6 地址可能需要对冒号分隔符进行编码,但大多数服务不需要这种编码。

- 最多可以配置 100 个资源,包括预定义的资源。

- 您必须是管理员或安全分析师用户才能创建交叉启动,但您也可以是只读安全分析师才能使用它们。

添加上下文交叉启动资源

- 您可以添加上下文交叉启动资源,例如威胁情报服务以及安全信息和事件管理 (SIEM) 工具。

- 在多域部署中,您可以查看和使用父域中的资源,但只能创建和编辑当前域中的资源。 所有域的资源总数限制为 100。

开始之前

- 如果您要将链接添加到安全网络分析设备,请检查所需的链接是否已存在; 当您配置思科安全分析和日志记录(本地)时,会自动为您创建大多数链接。

- 请参阅自定义上下文交叉启动资源的要求。

- 如果需要您将链接到的资源,创建或获取帐户以及访问所需的凭据。 (可选)为每个需要访问的用户分配和分发凭据。

- 确定您要链接到的资源的查询链接的语法:

- 通过浏览器访问资源,并根据需要使用该资源的文档,制定搜索特定资源所需的查询链接amp您希望查询链接查找的信息类型的文件,例如 IP 地址。

- 运行查询,然后复制结果 URL 从浏览器的地址栏。

- 例如ample,你可能有这样的疑问 URL https://www.talosintelligence.com/reputation_center/lookup?search=10.10.10.10.

程序

- 步骤 1

选择“分析”>“高级”>“上下文交叉启动”。 - 步骤 2 单击新建交叉启动。

在出现的表单中,所有标有星号的字段都需要一个值。 - 步骤 3 输入唯一的资源名称。

- 第4步粘贴工作 URL 字符串从您的资源放入 URL 模板字段。

- 步骤 5 将查询字符串中的特定数据(例如 IP 地址)替换为适当的变量:定位光标,然后单击变量(例如ample, ip) 一次以插入变量。

- 在前amp上面“开始之前”部分中的文件,结果 URL 可能是 https://www.talosintelligence.com/reputation_center/lookup?search={ip}.

- 当使用上下文交叉启动链接时, URL 将被事件中用户右键单击的 IP 地址替换 view呃或仪表板。

- 有关每个变量的描述,请将鼠标悬停在该变量上。

- 您可以为单个工具或服务创建多个上下文交叉启动链接,并为每个链接使用不同的变量。

- 步骤 6 单击“使用 ex 进行测试”amp数据(

) 测试您与前任的链接amp数据。

) 测试您与前任的链接amp数据。 - 步骤 7 修复任何问题。

- 步骤 8 单击“保存”。

使用上下文交叉启动调查事件

开始之前

如果您要访问的资源需要凭据,请确保您拥有这些凭据。

程序

- 步骤 1 导航到 Firepower 管理中心中显示事件的以下页面之一:

- 仪表板(超过view > 仪表板),或

- 一个事件 viewer 页面(“分析”菜单下包含事件表的任何菜单选项。)

- 步骤 2 右键单击感兴趣的事件并选择要使用的上下文交叉启动资源。

- 如有必要,请在上下文菜单中向下滚动以查看所有可用选项。

- 您右键单击的数据类型决定了您看到的选项; 对于前任amp文件中,如果右键单击 IP 地址,您将仅看到与 IP 地址相关的上下文交叉启动选项。

- 所以,对于前amp文件中,要从 Cisco Talos 获取有关“主要攻击者”仪表板小组件中的源 IP 地址的威胁情报,请选择 Talos SrcIP 或 Talos IP。

- 如果资源包含多个变量,则选择该资源的选项仅适用于每个包含的变量具有单个可能值的事件。

- 上下文交叉启动资源在单独的浏览器窗口中打开。

- 处理查询可能需要一些时间,具体取决于要查询的数据量、速度和资源需求等。

- 步骤 3 如有必要,登录资源。

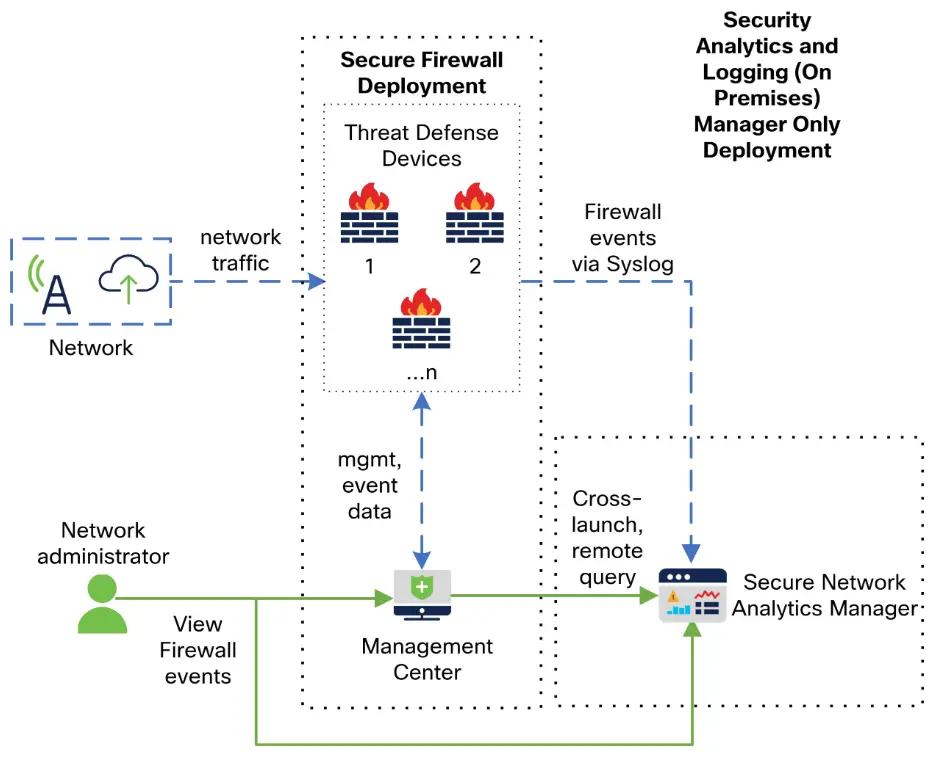

配置交叉启动链接以实现安全网络分析

- 您可以从 Firepower 中的事件数据交叉启动到安全网络分析设备中的相关数据。

- 有关安全网络分析产品的更多信息,请参阅 https://www.cisco.com/c/en/us/products/security/security-analytics-logging/index.html.

- 有关上下文交叉启动的一般信息,请参阅使用上下文交叉启动调查事件。

- 使用此过程可快速配置一组指向您的 Secure Network Analytics 设备的交叉启动链接。

笔记

- 如果您稍后需要更改这些链接,请返回此过程; 您无法直接在上下文交叉启动列表页面上进行更改。

- 您可以使用添加上下文交叉启动资源中的过程手动创建其他链接以交叉启动到安全网络分析设备,但这些链接将独立于自动创建的资源,因此需要手动管理(删除、更新等)

开始之前

- 您必须部署并运行安全网络分析设备。

- 如果您想要使用思科安全分析和日志记录(本地)将 Firepower 数据发送到安全网络分析设备,请参阅安全网络分析设备上的远程数据存储。

程序

- 步骤 1 选择系统 > 日志记录 > 安全分析和日志记录。

- 步骤2 启用该功能。

- 步骤 3 输入 Secure Network Analytics 设备的主机名或 IP 地址和端口。 默认端口为 443。

- 步骤 4 单击“保存”。

- 步骤 5 验证新的交叉启动链接:选择分析 > 高级 > 上下文交叉启动。 如果您需要进行更改,请返回此过程; 您无法直接在上下文交叉启动列表页面上进行更改。

下一步做什么

- 从事件交叉启动到安全网络分析事件 view呃,您将需要您的安全网络分析凭据。

- 从 FMC 事件中的事件交叉启动 view呃或仪表板,右键单击相关事件的表格单元格并选择适当的选项。

- 处理查询可能需要一些时间,具体取决于要查询的数据量、Stealthwatch 管理控制台的速度和需求等。

关于发送安全事件的系统日志消息

- 您可以发送与连接、安全情报、入侵和相关的数据 file 恶意软件事件通过系统日志发送到安全信息和事件管理 (SIEM) 工具或其他外部事件存储和管理解决方案。

- 这些事件有时也称为 Snort® 事件。

关于配置系统以将安全事件数据发送到 Syslog

为了配置系统发送安全事件系统日志,您需要了解以下信息:

- 配置安全事件系统日志消息传递的最佳实践

- 安全事件系统日志的配置位置

- 适用于安全事件系统日志消息的 FTD 平台设置

- 如果您对任何策略中的系统日志设置进行更改,则必须重新部署才能使更改生效。

配置安全事件系统日志消息传递的最佳实践

| 设备和版本 | 配置 地点 |

| 全部 | 如果您要在外部使用系统日志或存储事件,请避免在对象名称(例如策略和规则名称)中使用特殊字符。 对象名称不应包含接收应用程序可能用作分隔符的特殊字符,例如逗号。 |

| 火力威胁防御 | 1. 配置 FTD 平台设置(设备 > 平台设置 > 威胁防御设置 > 系统日志.)

另请参阅适用于安全事件系统日志消息的 FTD 平台设置。 2. 在访问控制策略“日志记录”选项卡中,选择使用 FTD 平台设置。 3. (对于入侵事件)配置入侵策略以使用访问控制策略“日志记录”选项卡中的设置。 (这是默认设置。)

不建议覆盖任何这些设置。 有关重要详细信息,请参阅从 FTD 设备发送安全事件系统日志消息。 |

| 所有其他设备 | 1. 创建警报响应。

2. 配置访问控制策略日志记录以使用警报响应。 3. (对于入侵事件)在入侵策略中配置系统日志设置。 有关完整详细信息,请参阅从经典设备发送安全事件系统日志消息。 |

从 FTD 设备发送安全事件系统日志消息

此过程记录了发送安全事件(连接、安全相关连接、入侵、 file和恶意软件事件)来自 Firepower 威胁防御设备。

笔记

许多 Firepower 威胁防御系统日志设置不适用于安全事件。 仅配置此过程中描述的选项。

开始之前

- 在 FMC 中,配置策略以生成安全事件并验证您期望看到的事件是否出现在“分析”菜单下的适用表中。

- 收集系统日志服务器 IP 地址、端口和协议(UDP 或 TCP):

- 确保您的设备可以访问系统日志服务器。

- 确认系统日志服务器可以接受远程消息。

- 有关连接日志记录的重要信息,请参阅连接日志记录一章。

程序

- 步骤 1 配置 Firepower 威胁防御设备的系统日志设置:

- 单击设备 > 平台设置。

- 编辑与您的 Firepower 威胁防御设备关联的平台设置策略。

- 在左侧导航窗格中,单击系统日志。

- 单击“Syslog Servers”,然后单击“添加”,输入服务器、协议、接口和相关信息。 如果您对此页面上的选项有疑问,请参阅配置 Syslog 服务器。

- 单击系统日志设置并配置以下设置:

- 启用时间amp 关于系统日志消息

- 时间amp 格式

- 启用系统日志设备 ID

- 单击日志记录设置。

- 选择是否以 EMBLEM 格式发送系统日志。

- 保存您的设置。

- 步骤2 配置访问控制策略的常规日志记录设置(包括 file 和恶意软件日志记录):

- 单击策略 > 访问控制。

- 编辑适用的访问控制策略。

- 单击“日志记录”。

- 选择 FTD 6.3 及更高版本:使用在设备上部署的 FTD 平台设置策略中配置的系统日志设置。

- (可选)选择系统日志严重性。

- 如果您将发送 file 和恶意软件事件,选择发送系统日志消息 File 和恶意软件事件。

- 单击保存。

- 步骤 3 为访问控制策略启用与安全相关的连接事件的日志记录:

- 在同一访问控制策略中,单击“安全情报”选项卡。

- 在以下每个位置中,单击“日志记录”(

)并启用连接和 Syslog 服务器的开始和结束:

)并启用连接和 Syslog 服务器的开始和结束:

- DNS 策略旁边。

- 在阻止列表框中,对于网络和 URLs.

- 单击保存。

- 步骤 4 为访问控制策略中的每条规则启用系统日志记录:

- 在同一访问控制策略中,单击“规则”选项卡。

- 单击要编辑的规则。

- 单击规则中的“日志记录”选项卡。

- 选择是否记录连接的开始或结束,或两者都记录。

(连接日志记录会生成大量数据;记录开始和结束会生成大约两倍的数据。并非每个连接都可以在开始和结束时都记录。) - 如果您将登录 file 事件,选择日志 Files.

- 启用系统日志服务器。

- 验证规则是否为“在访问控制日志记录中使用默认系统日志配置”。

- 单击“添加”。

- 对策略中的每条规则重复此操作。

- 步骤 5 如果您要发送入侵事件:

- 导航到与您的访问控制策略关联的入侵策略。

- 在入侵策略中,单击高级设置 > 系统日志警报 > 启用。

- 如有必要,请单击“编辑”

- 输入选项:

选项 价值 日志主机 除非您将入侵事件系统日志消息发送到与发送其他系统日志消息不同的系统日志服务器,否则请将此项留空以使用上面配置的设置。 设施 仅当您在此页面上指定日志记录主机时,此设置才适用。 有关说明,请参阅系统日志警报设施。

严重程度 仅当您在此页面上指定日志记录主机时,此设置才适用。 有关说明,请参阅系统日志严重级别。

- 单击返回。

- 单击左侧导航窗格中的策略信息。

- 单击提交更改。

下一步做什么

- (可选)为各个策略和规则配置不同的日志记录设置。 请参阅连接和安全情报事件(所有设备)的系统日志的配置位置中的适用表行。

- 这些设置将需要系统日志警报响应,其配置如创建系统日志警报响应中所述。 它们不使用您在此过程中配置的平台设置。

- 要配置经典设备的安全事件系统日志日志记录,请参阅从经典设备发送安全事件系统日志消息。

- 如果完成更改,请将更改部署到托管设备。

从经典设备发送安全事件系统日志消息

开始之前

- 配置策略以生成安全事件。

- 确保您的设备可以访问系统日志服务器。

- 确认系统日志服务器可以接受远程消息。

- 有关连接日志记录的重要信息,请参阅连接日志记录一章。

程序

- 步骤 1 为您的经典设备配置警报响应:请参阅创建 Syslog 警报响应。

- 步骤 2 在访问控制策略中配置 syslog 设置:

- 单击策略 > 访问控制。

- 编辑适用的访问控制策略。

- 单击“日志记录”。

- 选择使用特定系统日志警报发送。

- 选择您在上面创建的系统日志警报。

- 单击保存。

- 步骤 3 如果您要发送 file 和恶意软件事件:

- 选择发送系统日志消息 File 和恶意软件事件。

- 单击保存。

- 步骤 4 如果您要发送入侵事件:

- 导航到与您的访问控制策略关联的入侵策略。

- 在入侵策略中,单击高级设置 > 系统日志警报 > 启用。

- 如有必要,请单击“编辑”

- 输入选项:

选项 价值 日志主机 除非您将入侵事件系统日志消息发送到与发送其他系统日志消息不同的系统日志服务器,否则请将此项留空以使用上面配置的设置。 设施 仅当您在此页面上指定日志记录主机时,此设置才适用。 请参阅系统日志警报设施。

严重程度 仅当您在此页面上指定日志记录主机时,此设置才适用。 请参阅系统日志严重级别。

- 单击返回。

- 单击左侧导航窗格中的策略信息。

- 单击提交更改。

下一步做什么

- (可选)为各个访问控制规则配置不同的日志记录设置。 请参阅连接和安全情报事件(所有设备)的系统日志的配置位置中的适用表行。 这些设置将需要系统日志警报响应,其配置如创建系统日志警报响应中所述。 他们不使用您上面配置的设置。

- 要配置 FTD 设备的安全事件系统日志日志记录,请参阅从 FTD 设备发送安全事件系统日志消息。

安全事件系统日志的配置位置

- 连接和安全情报事件的系统日志的配置位置(所有设备)12

- 入侵事件系统日志的配置位置(FTD 设备)

- 入侵事件系统日志的配置位置(FTD 以外的设备)

- 系统日志的配置位置 File 和恶意软件事件

连接和安全情报事件的系统日志的配置位置(所有设备)

有很多地方可以配置日志记录设置。 使用下表确保您设置了所需的选项。

重要的

- 配置系统日志设置时要小心,尤其是在使用从其他配置继承的默认值时。 某些选项可能不适用于所有受管设备型号和软件版本,如下表所示。

- 有关配置连接日志记录时的重要信息,请参阅连接日志记录一章。

| 配置 地点 | 描述 和 更多的 信息 |

| 设备 > 平台设置、威胁防御设置策略、 系统日志 | 此选项仅适用于 Firepower 威胁防御设备。

您在此处配置的设置可以在访问控制策略的日志记录设置中指定,然后在访问控制策略中使用或覆盖 此表中的其余政策和规则。 请参阅适用于安全事件系统日志消息的 FTD 平台设置和关于系统日志及子主题。 |

| 策略 > 访问控制, , 日志记录 | 您在此处配置的设置是所有连接和安全情报事件的系统日志的默认设置,除非您覆盖此表其余行中指定位置的后代策略和规则中的默认设置。

FTD 设备的推荐设置:使用 FTD 平台设置。 有关信息,请参阅适用于安全事件系统日志消息的 FTD 平台设置和关于系统日志及子主题。 所有其他设备所需的设置:使用系统日志警报。 如果您指定系统日志警报,请参阅创建系统日志警报响应。 有关“日志记录”选项卡上的设置的更多信息,请参阅访问控制策略的日志记录设置。 |

| 策略 > 访问控制, , 规则, 默认操作 排,

日志记录 ( |

与访问控制策略关联的默认操作的日志记录设置。

请参阅“访问控制规则”一章和“使用策略默认操作记录连接”中有关日志记录的信息。 |

| 策略 > 访问控制, , 规则, , 日志记录 | 记录访问控制策略中特定规则的设置。

请参阅“访问控制规则”一章中有关日志记录的信息。 |

| 策略 > 访问控制, , 安全情报,

日志记录 ( |

安全情报阻止列表的日志记录设置。 单击这些按钮进行配置:

• DNS 阻止列表日志记录选项 • URL 阻止列表日志记录选项 • 网络阻止列表日志记录选项(针对阻止列表上的 IP 地址)

请参阅配置安全情报,包括先决条件部分以及子主题和链接。 |

| 政策 > SSL, ,

默认操作 排, 日志记录 ( |

与 SSL 策略关联的默认操作的日志记录设置。

请参阅使用策略默认操作记录连接。 |

| 政策 > SSL, , , 日志记录 | SSL 规则的日志记录设置。

请参阅 TLS/SSL 规则组件。 |

| 政策 > 预过滤器, ,

默认操作 排, 日志记录 ( |

与预过滤器策略关联的默认操作的日志记录设置。

请参阅使用策略默认操作记录连接。 |

| 政策 > 预过滤器, ,

, 日志记录 |

预过滤策略中每个预过滤规则的日志记录设置。

请参阅隧道和预过滤器规则组件 |

| 政策 > 预过滤器, ,

, 日志记录 |

预过滤策略中每个隧道规则的日志记录设置。

请参阅隧道和预过滤器规则组件 |

| FTD 集群配置的其他系统日志设置: | Firepower 威胁防御集群章节多次引用 syslog; 在章节中搜索“syslog”。 |

入侵事件系统日志的配置位置(FTD 设备)

您可以在不同位置指定入侵策略的系统日志设置,并且可以选择从访问控制策略或 FTD 平台设置或两者继承设置。

| 配置 地点 | 描述 和 更多的 信息 |

| 设备 > 平台 设置、威胁防御设置策略、 系统日志 | 您在此处配置的系统日志目标可以在访问控制策略的“日志记录”选项卡中指定,该策略可以是入侵策略的默认值。

请参阅适用于安全事件系统日志消息的 FTD 平台设置和关于系统日志及子主题。 |

| 策略 > 访问控制, , 日志记录 | 入侵系统日志目标的默认设置

如果入侵策略未指定其他日志记录主机,则发生事件。 请参阅访问控制策略的日志记录设置。 |

| 政策 > 入侵, , 高级设置, 使能够 系统日志警报, 点击 编辑 | 要指定除访问控制策略“日志记录”选项卡中指定的目标之外的系统日志收集器,并指定设施和严重性,请参阅配置入侵事件的系统日志警报。

如果你想使用 严重程度 or 设施 或者两者都按照入侵策略中的配置,您还必须 在策略中配置日志记录主机。 如果您使用访问控制策略中指定的日志主机,则不会使用入侵策略中指定的严重性和设施。 |

入侵事件系统日志的配置位置(FTD 以外的设备)

- (默认)访问控制策略 访问控制策略的日志记录设置,如果您指定系统日志警报(请参阅创建系统日志警报响应。)

- 或者请参阅配置入侵事件的系统日志警报。

默认情况下,入侵策略使用访问控制策略的“日志记录”选项卡中的设置。 如果此处未配置适用于 FTD 以外的设备的设置,则不会为 FTD 以外的设备发送系统日志,并且不会出现警告。

系统日志的配置位置 File 和恶意软件事件

| 配置 地点 | 描述 和 更多的 信息 |

| 在访问控制策略中:

策略 > 访问控制, , 日志记录 |

这是配置系统发送系统日志的主要位置 file 和恶意软件事件。

如果您不使用 FTD 平台设置中的系统日志设置,则还必须创建警报响应。 请参阅创建系统日志警报响应。 |

| 配置 地点 | 描述 和 更多的 信息 |

| 在 Firepower 威胁防御平台设置中:

设备 > 平台 设置、威胁防御设置策略、 系统日志 |

这些设置仅适用于运行受支持版本的 Firepower 威胁防御设备,并且仅当您将访问控制策略中的“日志记录”选项卡配置为使用 FTD 平台设置时才适用。

请参阅适用于安全事件系统日志消息的 FTD 平台设置和关于系统日志及子主题。 |

| 在访问控制规则中:

策略 > 访问控制, , , 日志记录 |

如果您不使用 FTD 平台设置中的系统日志设置,则还必须创建警报响应。 请参阅创建系统日志警报响应。 |

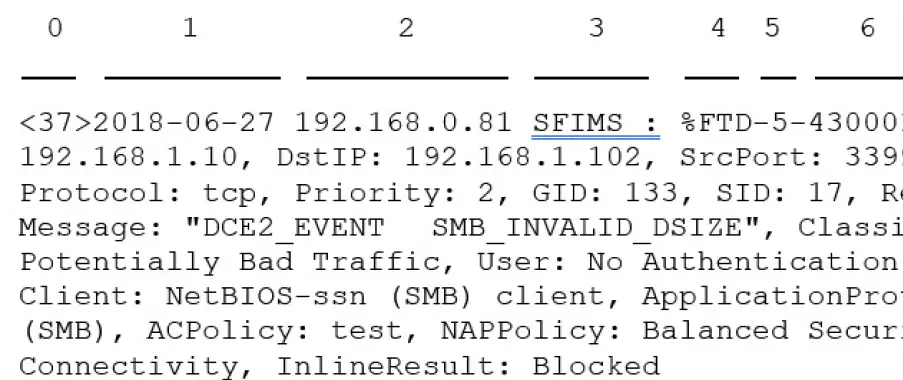

安全事件系统日志消息剖析

Examp来自 FTD(入侵事件)的文件安全事件消息

表 1:安全事件系统日志消息的组成部分

| 物品 数字 in Sample 信息 | 标头 元素 | 描述 |

| 0 | PRI | 表示警报的设施和严重性的优先级值。 仅当您使用 FMC 平台设置启用 EMBLEM 格式的日志记录时,该值才会出现在系统日志消息中。 如果你

通过访问控制策略“日志记录”选项卡启用入侵事件日志记录,PRI 值会自动显示在系统日志消息中。 有关如何启用 EBLEM 格式的信息,请参阅启用日志记录和配置基本设置。 有关 PRI 的信息,请参阅 RFC5424. |

| 1 | 时间amp | 从设备发送系统日志消息的日期和时间。

• (从 FTD 设备发送的系统日志)对于使用访问控制策略及其后代中的设置发送的系统日志,或者如果指定在 FTD 平台设置中使用此格式,则日期格式是 ISO 8601 时间中定义的格式amp RFC 5424 (yyyy-MM-ddTHH:mm:ssZ) 中指定的格式,其中字母 Z 表示 UTC 时区。 • (从所有其他设备发送的系统日志)对于使用访问控制策略及其后代中的设置发送的系统日志,日期格式是 ISO 8601 时间中定义的格式amp RFC 5424 (yyyy-MM-ddTHH:mm:ssZ) 中指定的格式,其中字母 Z 表示 UTC 时区。 • 否则,它是UTC 时区的月、日和时间,但未指示时区。

配置时间amp FTD 平台设置中的设置,请参阅配置 Syslog 设置。 |

| 2 | 发送消息的设备或接口。

这可以是: • 接口的IP 地址 • 设备主机名 • 自定义设备标识符 |

(对于从 FTD 设备发送的系统日志)

如果系统日志消息是使用 FTD 平台设置发送的,则这是在中配置的值 系统日志设置 对于 启用系统日志设备 ID 选项(如果指定)。 否则,该元素不会出现在标头中。 要在 FTD 平台设置中配置此设置,请参阅配置 Syslog 设置。 |

| 3 | 自定义值 | 如果消息是使用警报响应发送的,则这是 Tag 发送消息的警报响应中配置的值(如果已配置)。 (请参阅创建系统日志警报响应。)

否则,该元素不会出现在标头中。 |

| 4 | %FTD

%下一代IPS |

发送消息的设备类型。

• %FTD 是 Firepower 威胁防御 • %NGIPS 是所有其他设备 |

| 5 | 严重程度 | 在触发消息的策略的系统日志设置中指定的严重性。

有关严重性描述,请参阅严重性级别或系统日志严重性级别。 |

| 6 | 事件类型标识符 | • 430001:入侵事件

• 430002:连接开始时记录的连接事件 • 430003:连接结束时记录的连接事件

• 430004: File 事件 • 430005: File 恶意软件事件 |

| — | 设施 | 请参阅安全事件系统日志消息中的功能 |

| — | 消息剩余部分 | 字段和值用冒号分隔。

消息中将省略具有空值或未知值的字段。 字段说明参见: • 连接和安全智能事件字段。 • 入侵事件字段 • File 和恶意软件事件字段

笔记 字段描述列表包括系统日志字段和 事件中可见的字段 view呃(Firepower 管理中心分析菜单下的菜单选项 web 接口。)通过系统日志可用的字段被标记为此类。 事件中可见的一些字段 view呃无法通过系统日志获得。 此外,某些系统日志字段不包含在事件中 view呃(但可以通过搜索获得),并且某些字段被组合或分离。 |

安全事件系统日志消息功能

设施值通常与安全事件的系统日志消息无关。 但是,如果您需要设施,请使用下表:

| 设备 | 将设施包含在连接事件中 | 到 包括 设施 in 入侵事件 | 系统日志消息中的位置 |

| 傅立叶变换红外光谱 | 使用 FTD 平台设置中的 EBLEM 选项。

设施一如既往 警报 使用 FTD 平台设置发送系统日志消息时的连接事件。 |

使用 FTD 平台设置中的 EBLEM 选项或

使用入侵策略中的系统日志设置配置日志记录。 如果使用入侵策略,还必须在入侵策略设置中指定日志记录主机。 |

Facility 不会出现在消息头中,但 syslog 收集器可以导出该值

基于 RFC 5424,第 6.2.1 节。 |

| 启用系统日志警报并

配置入侵策略的设施和严重性。 请参阅配置入侵事件的系统日志警报。 |

|||

| FTD 以外的设备 | 使用警报响应。 | 使用入侵策略高级设置中的系统日志设置或访问控制策略“日志记录”选项卡中标识的警报响应。 |

有关详细信息,请参阅入侵 Syslog 警报的设施和严重性以及创建 Syslog 警报响应。

Firepower 系统日志消息类型

Firepower 可以发送多种系统日志数据类型,如下表所述:

| 系统日志数据类型 | 看 |

| 来自 FMC 的审核日志 | 将审核日志流式传输到 Syslog 和审核系统章节 |

| 来自经典设备(ASA FirePOWER、NGIPSv)的审核日志 | 从经典设备流式传输审核日志和审核系统章节

CLI 命令:系统日志 |

| 来自 FTD 设备的设备运行状况和网络相关日志 | 关于系统日志和子主题 |

| 来自 FTD 设备的连接、安全情报和入侵事件日志 | 关于配置系统以将安全事件数据发送到系统日志。 |

| 来自经典设备的连接、安全情报和入侵事件日志 | 关于配置系统以将安全事件数据发送到 Syslog |

| 日志为 file 和恶意软件事件 | 关于配置系统以将安全事件数据发送到 Syslog |

安全事件 Syslog 的限制

- 如果您要在外部使用系统日志或存储事件,请避免在对象名称(例如策略和规则名称)中使用特殊字符。 对象名称不应包含接收应用程序可能用作分隔符的特殊字符,例如逗号。

- 事件最多可能需要 15 分钟才会显示在系统日志收集器上。

- 以下数据 file 并且恶意软件事件无法通过系统日志获得:

- 回顾事件

- 事件生成者 AMP 对于端点

eStreamer 服务器流媒体

- 事件流送器 (eStreamer) 允许您将多种事件数据从 Firepower 管理中心流式传输到定制开发的客户端应用程序。 有关详细信息,请参阅 Firepower 系统事件流媒体集成指南。

- 在要用作 eStreamer 服务器的设备可以开始将 eStreamer 事件流式传输到外部客户端之前,您必须将 eStreamer 服务器配置为将事件发送到客户端、提供有关客户端的信息并生成一组身份验证凭据以在建立连接时使用。沟通。 您可以从设备的用户界面执行所有这些任务。 保存设置后,您选择的事件将根据请求转发到 eStreamer 客户端。

- 您可以控制 eStreamer 服务器能够将哪些类型的事件传输到请求这些事件的客户端。

表 2:eStreamer 服务器可传输的事件类型

| 事件 类型 | 描述 |

| 入侵事件 | 受管设备生成的入侵事件 |

| 入侵事件数据包数据 | 与入侵事件相关的数据包 |

| 入侵事件额外数据 | 与入侵事件相关的附加数据,例如连接到某个服务器的客户端的原始 IP 地址 web 通过 HTTP 代理或负载均衡器的服务器 |

| 发现事件 | 网络发现事件 |

| 相关性 并允许 列出事件 | 相关性和合规性允许列表事件 |

| 影响标记警报 | FMC 生成的影响警报 |

| 用户事件 | 用户事件 |

| 事件 类型 | 描述 |

| 恶意软件事件 | 恶意软件事件 |

| File 活动 | file 事件 |

| 连接事件 | 有关受监控主机和所有其他主机之间的会话流量的信息。 |

Syslog 和 eStreamer 在安全事件方面的比较

一般来说,目前在 eStreamer 上没有大量投资的组织应该使用 syslog 而不是 eStreamer 来管理外部安全事件数据。

| 系统日志 | 流媒体 |

| 无需定制 | 需要大量定制和持续维护来适应每个版本中的更改 |

| 标准 | 所有权 |

| Syslog 标准不能防止数据丢失,尤其是在使用 UDP 时 | 防止数据丢失 |

| 直接从设备发送 | 从 FMC 发送,增加处理开销 |

| 支持 file 和恶意软件事件、连接

事件(包括安全情报事件)和入侵事件。 |

支持 eStreamer 服务器流中列出的所有事件类型。 |

| 某些事件数据只能从 FMC 发送。 请参阅仅通过 eStreamer 发送的数据,而不是通过 Syslog。 | 包括无法通过系统日志直接从设备发送的数据。 请参阅仅通过 eStreamer 发送的数据,而不是通过 Syslog。 |

仅通过 eStreamer 发送数据,不通过 Syslog

以下数据仅可从 Firepower 管理中心获取,因此无法通过系统日志从设备发送:

- 数据包日志

- 入侵事件 额外数据事件

有关说明,请参阅 eStreamer 服务器流式传输。 - 统计和聚合事件

- 网络发现事件

- 用户活动和登录事件

- 相关事件

- 对于恶意软件事件:

- 追溯判决

- ThreatName 和 Disposition,除非相关 SHA 的信息已同步到设备

- 以下字段:

- Impact 和 ImpactFlag 字段

有关说明,请参阅 eStreamer 服务器流式传输。 - IOC_Count 字段

- Impact 和 ImpactFlag 字段

- 大多数原始 ID 和 UUID。

例外情况:- 连接事件的系统日志包括以下内容:FirewallPolicyUUID、FirewallRuleID、TunnelRuleID、MonitorRuleID、SI_CategoryID、SSL_PolicyUUID 和 SSL_RuleID

- 入侵事件的系统日志包括 IntrusionPolicyUUID、GeneratorID 和 SignatureID

- 扩展元数据,包括但不限于:

- LDAP 提供的用户详细信息,例如全名、部门、电话号码等。Syslog 仅提供事件中的用户名。

- 基于状态的信息的详细信息,例如 SSL 证书详细信息。 Syslog 提供证书指纹等基本信息,但不会提供证书 CN 等其他证书详细信息。

- 详细的应用信息,例如App Tags 和类别。 Syslog 仅提供应用程序名称。 一些元数据消息还包括有关对象的额外信息。

- 地理位置信息

选择 eStreamer 事件类型

- eStreamer 事件配置复选框控制 eStreamer 服务器可以传输哪些事件。

- 您的客户端仍必须在发送到 eStreamer 服务器的请求消息中明确请求您希望其接收的事件类型。 有关详细信息,请参阅《Firepower 系统事件流媒体集成指南》。

- 在多域部署中,您可以在任何域级别配置 eStreamer 事件配置。 但是,如果祖先域已启用特定事件类型,则您无法在后代域中禁用该事件类型。

- 您必须是 FMC 的管理员用户才能执行此任务。

程序

- 步骤1 选择“系统 > 集成”。

- 步骤 2 单击 eStreamer。

- 步骤 3 在 eStreamer 事件配置下,选中或清除您希望 eStreamer 转发到请求客户端的事件类型旁边的复选框,如 eStreamer 服务器流处理中所述。

- 步骤 4 单击“保存”。

配置 eStreamer 客户端通信

- 在 eStreamer 可以将 eStreamer 事件发送到客户端之前,您必须将客户端从 eStreamer 页面添加到 eStreamer 服务器的对等数据库中。 您还必须将eStreamer服务器生成的身份验证证书复制到客户端。 完成这些步骤后,您无需重新启动 eStreamer 服务即可使客户端连接到 eStreamer 服务器。

- 在多域部署中,您可以在任何域中创建 eStreamer 客户端。 身份验证证书允许客户端仅从客户端证书的域和任何后代域请求事件。 eStreamer 配置页面仅显示与当前域关联的客户端,因此如果您想要下载或吊销证书,请切换到创建客户端的域。

- 您必须是 FMC 的管理员或发现管理员用户才能执行此任务。

程序

- 步骤1 选择“系统 > 集成”。

- 步骤 2 单击 eStreamer。

- 步骤 3 单击“创建客户端”。

- 步骤 4 在主机名字段中,输入运行 eStreamer 客户端的主机的主机名或 IP 地址。

笔记 如果未配置DNS解析,请使用IP地址。 - 步骤 5 如果要加密证书 file,在密码字段中输入密码。

- 步骤 6 单击“保存”。

eStreamer 服务器现在允许主机访问 eStreamer 服务器上的端口 8302,并创建在客户端-服务器身份验证期间使用的身份验证证书。 - 步骤 7 单击下载 (

) 位于客户端主机名旁边,用于下载证书 file.

) 位于客户端主机名旁边,用于下载证书 file. - 步骤 8 保存证书 file 到客户端用于 SSL 身份验证的相应目录。

- 步骤 9 要撤销客户端的访问权限,请单击删除 (

) 在您要删除的主机旁边。

) 在您要删除的主机旁边。

请注意,您不需要重新启动 eStreamer 服务; 访问权限将立即被撤销。

Splunk 中的事件分析

- 您可以使用适用于 Splunk 的思科安全防火墙 (fka Firepower) 应用程序(以前称为适用于 Splunk 的思科 Firepower 应用程序)作为外部工具来显示和处理 Firepower 事件数据,以搜寻和调查网络上的威胁。

- 需要 eStreamer。 这是一项高级功能。 请参阅 eStreamer 服务器流式传输。

- 有关详细信息,请参阅For more information, see https://cisco.com/go/firepower-for-splunk.

IBM QRadar 中的事件分析

- 您可以使用适用于 IBM QRadar 的 Cisco Firepower 应用程序作为显示事件数据并帮助您分析、寻找和调查网络威胁的替代方式。

- 需要 eStreamer。 这是一项高级功能。 请参阅 eStreamer 服务器流式传输。

- 有关详细信息,请参阅For more information, see https://www.cisco.com/c/en/us/td/docs/security/firepower/integrations/QRadar/integration-guide-for-the-cisco-firepower-app-for-ibm-qradar.html.

使用外部工具分析事件数据的历史

| 特征 | 版本 | 细节 |

| SecureX 色带 | 7.0 | SecureX 功能区以 SecureX 为中心,可即时了解思科安全产品中的威胁态势。

要在 FMC 中显示 SecureX 功能区,请参阅 Firepower 和 SecureX 集成指南,网址为 https://cisco.com/go/firepower-securex-documentation. 新增/修改的屏幕:新页面:系统 > SecureX |

| 将所有连接事件发送到思科云 | 7.0 | 您现在可以将所有连接事件发送到思科云,而不仅仅是发送高优先级连接事件。

新增/修改的屏幕:“系统”>“集成”>“云服务”页面上的新选项 |

| 交叉启动到 view 安全网络分析中的数据 | 6.7 | 此功能引入了一种在分析 > 上下文交叉启动页面上为安全网络分析设备创建多个条目的快速方法。

这些条目允许您右键单击相关事件以交叉启动安全网络分析,并显示与您交叉启动的数据点相关的信息。 新菜单项:系统 > 日志记录 > 安全分析和日志记录 用于配置向安全网络分析发送事件的新页面。 |

| 上下文交叉启动

来自其他字段类型 |

6.7 | 您现在可以使用以下附加类型的事件数据交叉启动到外部应用程序:

• 访问控制策略 • 入侵策略 • 应用协议 • 客户端应用程序 • Web 应用 • 用户名(包括领域)

新菜单选项:现在,当右键单击“分析”菜单下页面上的仪表板小部件和事件表中的事件的上述数据类型时,上下文交叉启动选项可用。 支持的平台:Firepower 管理中心 |

| 与 IBM QRadar 集成 | 6.0 及更高版本 | IBM QRadar 用户可以使用新的 Firepower 专用应用程序来分析其事件数据。 可用功能受您的 Firepower 版本影响。

请参阅 IBM QRadar 中的事件分析。 |

| 增强与 Cisco SecureX 威胁响应的集成 | 6.5 | • 支持区域云:

• 美国(北美) • 欧洲

• 支持其他事件类型: • File 和恶意软件事件 • 高优先级连接事件 这些是与以下内容相关的连接事件: • 入侵事件 • 安全情报事件 • File 和恶意软件事件

修改后的屏幕:新选项 系统 > 集成 > 云服务. 支持的平台:此版本支持的所有设备,通过直接集成或系统日志。 |

| 系统日志 | 6.5 | AccessControlRuleName 字段现在可在入侵事件系统日志消息中使用。 |

| 与思科安全数据包分析器集成 | 6.5 | 删除了对此功能的支持。 |

| 与 Cisco SecureX 威胁响应集成 | 6.3(通过系统日志,使用代理

集电极) 6.4 (直接的) |

将 Firepower 入侵事件数据与其他来源的数据集成,以获得统一的数据 view 使用 Cisco SecureX 威胁响应中强大的分析工具来分析网络威胁。

修改后的屏幕(版本 6.4):新选项 系统 > 集成 > 云服务。 支持的平台:运行版本 6.3(通过系统日志)或 6.4 的 Firepower 威胁防御设备。 |

| 系统日志支持 File 和恶意软件事件 | 6.4 | 完全合格 file 现在可以通过系统日志从托管设备发送恶意软件事件数据。 修改后的屏幕: 策略 > 访问控制 > 访问控制 > 日志记录.

支持的平台:所有运行版本 6.4 的托管设备。 |

| 与 Splunk 集成 | 支持所有 6.x 版本 | Splunk 用户可以使用新的独立 Splunk 应用程序(适用于 Splunk 的思科安全防火墙(前身为 Firepower)应用程序)来分析事件。

可用功能受您的 Firepower 版本影响。 请参阅 Splunk 中的事件分析。 |

| 与思科安全数据包分析器集成 | 6.3 | 功能介绍: 立即查询思科安全数据包分析器以获取与事件相关的数据包,然后单击以在思科安全数据包分析器中检查结果或下载它们以在另一个外部工具中进行分析。

新屏幕: 系统 > 一体化 > 数据包分析仪分析 > 先进的 > 数据包分析器查询 新菜单选项: 查询包分析器 右键单击仪表板页面上的事件和分析菜单下页面上的事件表时的菜单项。 支持的平台:Firepower 管理中心 |

| 上下文交叉启动 | 6.3 | 功能介绍:右键单击事件可在预定义或自定义中查找相关信息 URL基于外部资源。

新屏幕: 分析 > 先进的 > 上下文交叉启动 新菜单选项:右键单击仪表板页面上的事件甚至分析菜单下页面上的表格时有多个选项。 支持的平台:Firepower 管理中心 |

| 系统日志消息

连接和入侵事件 |

6.3 | 能够使用新的统一和简化的配置,通过系统日志将完全合格的连接和入侵事件发送到外部存储和工具。 消息标头现已标准化,并包含事件类型标识符,并且消息更小,因为省略了未知值和空值的字段。

支持的平台: • 所有新功能:运行版本6.3 的FTD 设备。 • 一些新功能:运行版本6.3 的非FTD 设备。 • 新功能较少:所有运行版本早于 6.3 的设备。 有关详细信息,请参阅关于发送安全事件的系统日志消息下的主题。 |

| 流媒体 | 6.3 | 将 eStreamer 内容从主机身份源章节移至本章,并添加了 eStreamer 与 syslog 的比较摘要。 |

文件/资源

|

使用外部工具进行思科事件分析 [pdf] 用户指南 使用外部工具进行事件分析、事件、使用外部工具进行分析、使用外部工具、外部工具 |