AN5827

ບັນທຶກຄໍາຮ້ອງສະຫມັກ

ຂໍ້ແນະນຳສຳລັບການເຂົ້າສູ່ສະຖານະ RMA ໃນ STM32MP1 Series MPUs

ແນະນຳ

ໂປເຊດເຊີ STM32MP1 Series ປະກອບມີອຸປະກອນ STM32MP15xx ແລະ STM32MP13xx.. ບັນທຶກແອັບພລິເຄຊັນນີ້ໃຫ້ຂໍ້ມູນເພື່ອຮອງຮັບການເຂົ້າສູ່ຂັ້ນຕອນການວິເຄາະວັດສະດຸກັບຄືນ, ເອີ້ນວ່າ RMA ໃນເອກະສານນີ້.

ຂໍ້ມູນທົ່ວໄປ

ເອກະສານນີ້ນຳໃຊ້ກັບ STM32MP1 Series microprocessors ໂດຍອີງໃສ່ແກນ Arm® Cortex®

ໝາຍເຫດ: Arm ເປັນເຄື່ອງໝາຍການຄ້າທີ່ຈົດທະບຽນຂອງ Arm Limited (ຫຼືບໍລິສັດຍ່ອຍຂອງມັນ) ໃນສະຫະລັດ ແລະ/ຫຼືຢູ່ບ່ອນອື່ນ.

ເອກະສານອ້າງອີງ

| ອ້າງອິງ | ຊື່ເອກະສານ |

| STM32MP13xx | |

| AN5474 | ເລີ່ມຕົ້ນດ້ວຍການພັດທະນາຮາດແວສາຍ STM32MP13x |

| DS13878 | Arm® Cortex®-A7 ເຖິງ 1 GI-ft, 1xETH, 1 xADC, 24 ໂມງນັບຖອຍຫຼັງ, ສຽງ |

| DS13877 | Arm® Cortex®-A7 ສູງສຸດ 1 GHz, 1xETH, 1 xADC, 24 ໂມງຈັບເວລາ, ສຽງ, crypto ແລະ adv. ຄວາມປອດໄພ |

| DS13876 | Arm® Cortex®-A7 ເຖິງ 1 GI-ft, 2xETH, 2xCAN FD, 2xADC. 24 ໂມງນັບຖອຍຫຼັງ, ສຽງ |

| DS13875 | Arm® Cortex®-A7 ເຖິງ 1 GHz, 2xETH, 2xCAN FD, 2xADC, 24 ໂມງນັບຖອຍຫຼັງ, ສຽງ, crypto ແລະ adv. ຄວາມປອດໄພ |

| DS13874 | Arm® Cortex®-A7 ສູງສຸດ 1 GHz, LCD-TFT, ການໂຕ້ຕອບກ້ອງຖ່າຍຮູບ, 2xETH, 2xCAN FD, 2xADC, 24 ໂມງຈັບເວລາ, ສຽງ |

| DS13483 | Arm® Cortex®-A7 ສູງສຸດ 1 GHz, LCD-TFT, ການໂຕ້ຕອບກ້ອງຖ່າຍຮູບ, 2xETH, 2xCAN FD, 2xADC, 24 ໂມງຈັບເວລາ, ສຽງ, crypto ແລະ adv. ຄວາມປອດໄພ |

| RM0475 | STM32MP13xx ຂັ້ນສູງຂອງ Arm0-based MPU 32-bit |

| STM32MP15xx | |

| AN5031 | ເລີ່ມຕົ້ນດ້ວຍການພັດທະນາຮາດແວສາຍ STM32MP151, STM32MP153 ແລະ STM32MP157 |

| DS12500 | Arm® Cortex®-A7 800 MHz + Cortex®-M4 MPU, TFT, 35 comm. ການໂຕ້ຕອບ, 25 timers, adv. ການປຽບທຽບ |

| DS12501 | Arm® Cortex®-A7 800 MHz + Cortex®-M4 MPU, TFT, 35 comm. ການໂຕ້ຕອບ, 25 timers, adv. ການປຽບທຽບ, crypto |

| DS12502 | Arm® dual Cortex®-A7 800 MHz + Cortex®-M4 MPU, TFT, 37 comm. ການໂຕ້ຕອບ, 29 timers, adv. ການປຽບທຽບ |

| DS12503 | Arm® dual Cortex®-A7 800 MHz + Cortex®-M4 MPU, TFT, 37 comm. ການໂຕ້ຕອບ, 29 timers, adv. ການປຽບທຽບ, crypto |

| DS12504 | Arm® dual Cortex®-A7 800 MHz + Cortex®-M4 MPU, 3D GPU, TFT/DSI, 37 comm. ການໂຕ້ຕອບ, 29 timers, adv. ການປຽບທຽບ |

| DS12505 | Arm® dual Cortex®-A7 800 MHz + Cortex®-M4 MPU, 3D GPU, TFT/DSI, 37 comm. ການໂຕ້ຕອບ, 29 timers, adv. ການປຽບທຽບ, crypto |

| RM0441 | STM32MP151 MPU 32-bit ທີ່ອີງໃສ່ Arm® ຂັ້ນສູງ |

| RM0442 | STM32MP153 ຂັ້ນສູງຂອງ Arnie-based MPU 32-bit |

| RM0436 | STM32MP157 ກ້າວຫນ້າທາງດ້ານ Arm0-based MPU 32-bit |

ເງື່ອນໄຂແລະຕົວຫຍໍ້

ຕາຕະລາງ 2. ຄໍານິຍາມຄໍາຫຍໍ້

| ໄລຍະ | ຄໍານິຍາມ |

| ໄກ | ຄໍາຮ້ອງຂໍການວິເຄາະຄວາມລົ້ມເຫຼວ: ການໄຫຼເຂົ້າໃຊ້ເພື່ອສົ່ງຄືນອຸປະກອນທີ່ຫນ້າສົງໄສສໍາລັບການວິເຄາະໄປຫາ STMicroelectronics. ເພື່ອເສີມຂະຫຍາຍຢ່າງເຕັມທີ່ ຄວາມສາມາດໃນການທົດສອບຂອງອຸປະກອນໃນລະຫວ່າງການວິເຄາະດັ່ງກ່າວ, ອຸປະກອນຕ້ອງຢູ່ໃນສະຖານະ RMA. |

| JTAG | ກຸ່ມປະຕິບັດການທົດສອບຮ່ວມກັນ (ຕົວໂຕ້ຕອບດີບັກ) |

| PMIC | ວົງຈອນການຄຸ້ມຄອງພະລັງງານພາຍນອກທີ່ສະຫນອງການສະຫນອງພະລັງງານເວທີຕ່າງໆ, ມີການຄວບຄຸມຂະຫນາດໃຫຍ່ໂດຍຜ່ານ ສັນຍານແລະການໂຕ້ຕອບ serial. |

| RMA | ການວິເຄາະວັດສະດຸກັບຄືນ: ສະພາບອຸປະກອນສະເພາະໃນວົງຈອນຊີວິດທີ່ອະນຸຍາດໃຫ້ເປີດໃຊ້ໂໝດການທົດສອບເຕັມຕາມຄວາມຕ້ອງການ STMicroelectronics ສໍາລັບຈຸດປະສົງການວິເຄາະຄວາມລົ້ມເຫຼວ. |

1. ໃນເອກະສານນີ້, ຕົວຫຍໍ້ RMA ບໍ່ໄດ້ອ້າງເຖິງບ່ອນໃດກໍໄດ້ກັບ “ການຮັບເອົາວັດສະດຸຄືນ” ທີ່ເປັນກະແສທີ່ໃຊ້ເພື່ອສົ່ງຄືນຊິ້ນສ່ວນທີ່ບໍ່ໄດ້ໃຊ້ແລ້ວ (ຫຼັກຊັບລູກຄ້າສໍາລັບ ex.ampເລ).

ລັດ RMA ພາຍໃນກະແສ FAR

FAR flow ປະກອບດ້ວຍການສົ່ງຄືນອຸປະກອນໃຫ້ກັບ STMicroelectronics ສໍາລັບການວິເຄາະຄວາມລົ້ມເຫຼວທີ່ເລິກເຊິ່ງກວ່າໃນກໍລະນີຂອງບັນຫາຄຸນນະພາບທີ່ສົງໃສ. ພາກສ່ວນຕ້ອງຖືກສົ່ງກັບຄືນ testable ກັບ ST ເພື່ອໃຫ້ການວິເຄາະສາມາດປະຕິບັດໄດ້.

- ສ່ວນຕ້ອງຢູ່ໃນສະຖານະ RMA

- ພາກສ່ວນດັ່ງກ່າວຕ້ອງເຂົ້າກັນໄດ້ກັບອຸປະກອນຕົ້ນສະບັບ (ຂະຫນາດບານ, ສະຫນາມ, ແລະອື່ນໆ).

ວົງຈອນຊີວິດຜະລິດຕະພັນ STM32MP13xx

ໃນອຸປະກອນ STM32MP13xx, ກ່ອນທີ່ຈະສົ່ງອຸປະກອນຄືນ, ລູກຄ້າຕ້ອງເຂົ້າໄປໃນສະຖານະ RMA ດ້ວຍລະຫັດຜ່ານ 32-bit ທີ່ກໍານົດໄວ້ລ່ວງໜ້າຂອງລູກຄ້າທີ່ປ້ອນຜ່ານ J.TAG (ເບິ່ງພາກທີ 3). ເມື່ອເຂົ້າໄປໃນສະຖານະ RMA, ອຸປະກອນບໍ່ສາມາດໃຊ້ໄດ້ອີກຕໍ່ໄປສໍາລັບການຜະລິດ (ເບິ່ງຮູບ 1) ແລະໂຫມດການທົດສອບຢ່າງເຕັມທີ່ຖືກເປີດໃຊ້ສໍາລັບ STMicroelectronics ເພື່ອດໍາເນີນການສືບສວນໃນຂະນະທີ່ຄວາມລັບຂອງລູກຄ້າທັງຫມົດ (OTP ເທິງທີ່ອະທິບາຍໄວ້ໃນຄູ່ມືການອ້າງອິງ) ຖືກເກັບຮັກສາໄວ້ບໍ່ສາມາດເຂົ້າເຖິງໄດ້. ໂດຍຮາດແວ.

ຮູບຂ້າງລຸ່ມນີ້ສະແດງໃຫ້ເຫັນວົງຈອນຊີວິດຂອງຜະລິດຕະພັນຂອງອຸປະກອນ STM32MP13xx. ມັນສະແດງໃຫ້ເຫັນວ່າເມື່ອສະຖານະ RMA ເຂົ້າໄປໃນອຸປະກອນ, ບໍ່ສາມາດກັບຄືນໄປຫາໂຫມດອື່ນໄດ້.

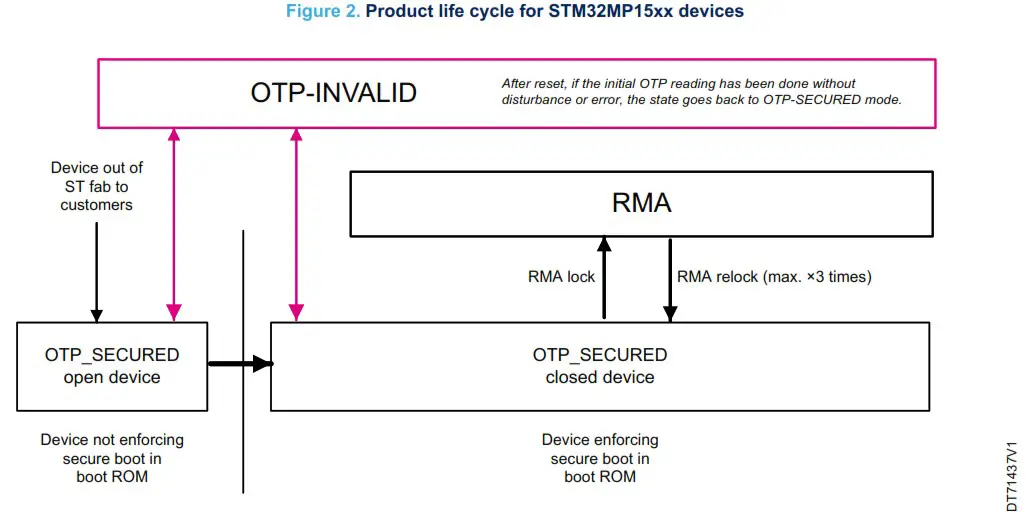

ວົງຈອນຊີວິດຜະລິດຕະພັນ STM32MP15xx

ໃນອຸປະກອນ STM32MP15xx, ກ່ອນທີ່ຈະສົ່ງອຸປະກອນຄືນ, ລູກຄ້າຕ້ອງເຂົ້າໄປໃນສະຖານະ RMA ດ້ວຍລະຫັດຜ່ານ 15-bit ທີ່ກໍານົດໄວ້ລ່ວງໜ້າຂອງລູກຄ້າທີ່ປ້ອນຜ່ານ J.TAG (ເບິ່ງພາກທີ 3). ເມື່ອເຂົ້າໄປໃນສະຖານະ RMA, ອຸປະກອນສາມາດກັບຄືນສູ່ສະຖານະ SECURE_CLOSED ໂດຍການໃສ່ລະຫັດຜ່ານ “RMA_RELOCK” ທີ່ລູກຄ້າກຳນົດໄວ້ລ່ວງໜ້າ. ພຽງແຕ່ 3 RMA ຫາ RMA_RELOCKED ການທົດລອງສະຖານະການປ່ຽນແປງເທົ່ານັ້ນທີ່ອະນຸຍາດໃຫ້ (ເບິ່ງຮູບ 2). ຢູ່ໃນສະຖານະ RMA, ໂໝດການທົດສອບເຕັມແມ່ນເປີດໃຊ້ງານສໍາລັບ STMicroelectronics ເພື່ອດໍາເນີນການສືບສວນໃນຂະນະທີ່ຄວາມລັບຂອງລູກຄ້າທັງໝົດ (OTP ເທິງທີ່ອະທິບາຍໄວ້ໃນຄູ່ມືການອ້າງອິງ) ບໍ່ສາມາດເຂົ້າເຖິງໄດ້ໂດຍຮາດແວ.

ຮູບຂ້າງລຸ່ມນີ້ສະແດງໃຫ້ເຫັນວົງຈອນຊີວິດຂອງຜະລິດຕະພັນຂອງອຸປະກອນ STM32MP15x.

ຂໍ້ຈໍາກັດຂອງກະດານລັດ RMA

ເພື່ອເປີດໃຊ້ລັດ RMA, ຕ້ອງມີຂໍ້ຈໍາກັດຕໍ່ໄປນີ້.

ເຈTAG ການເຂົ້າເຖິງຄວນຈະມີ

ສັນຍານ NJTRST ແລະ JTDI, JTCK, JTMS, JTDO (pin PH4, PH5, PF14, PF15 ໃນອຸປະກອນ STM32MP13xx) ຕ້ອງສາມາດເຂົ້າເຖິງໄດ້. ໃນບາງເຄື່ອງມື, JTDO ແມ່ນບໍ່ຈໍາເປັນ (ສໍາລັບຕົວຢ່າງample, Trace32) ເທິງອື່ນໆເຊັ່ນ OpenOCD ເຄື່ອງມືກວດສອບອຸປະກອນ JTAG ID ຜ່ານ JTDO ກ່ອນທີ່ຈະປະຕິບັດ JTAG ລຳດັບ.

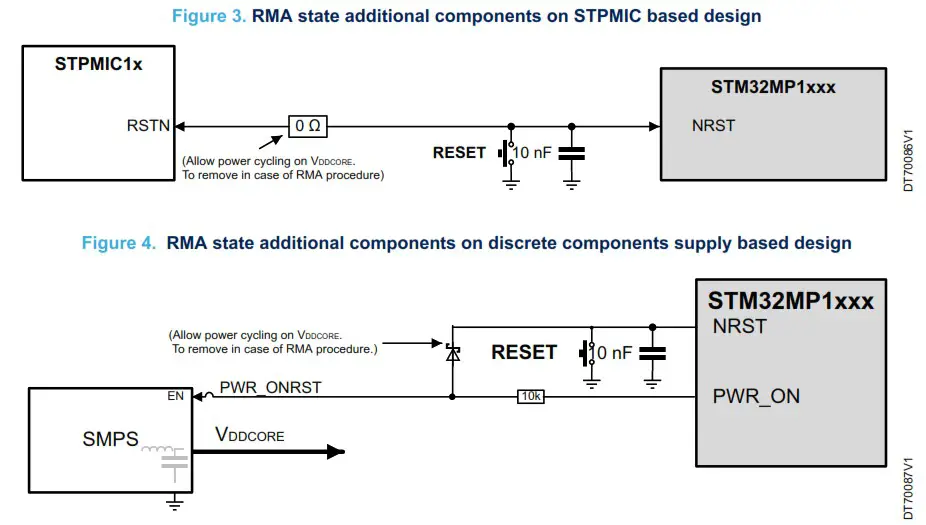

ເຄື່ອງໃຊ້ໄຟຟ້າ VDDCORE ແລະ VDD ບໍ່ຄວນປິດເຄື່ອງເມື່ອສຽບ NRST ຖືກເປີດໃຊ້

ໃນການອອກແບບການອ້າງອິງ ST, NRST ເປີດໃຊ້ວົງຈອນພະລັງງານຂອງ STPMIC1x ຫຼືຕົວຄວບຄຸມພະລັງງານອົງປະກອບທີ່ແຍກກັນພາຍນອກ. ການປະຕິບັດທີ່ເປັນໄປໄດ້ແມ່ນສະແດງຢູ່ໃນການອອກແບບອ້າງອີງ example ລະບຸໄວ້ໃນບັນທຶກຂອງແອັບພລິເຄຊັນ ການເລີ່ມຕົ້ນດ້ວຍການພັດທະນາຮາດແວສາຍ STM32MP13x (AN5474). ຮູບທີ 3 ແລະຮູບ 4 ແມ່ນສະບັບທີ່ງ່າຍດາຍທີ່ສະແດງອົງປະກອບທີ່ກ່ຽວຂ້ອງຂອງລັດ RMA ເທົ່ານັ້ນ. ດຽວກັນໃຊ້ກັບອຸປະກອນ STM32MP15xx.

ກະດານງ່າຍດາຍທີ່ມີພຽງແຕ່ JTAG pin ແລະ socket ທີ່ເຫມາະສົມສາມາດຖືກນໍາໃຊ້ເພື່ອຈຸດປະສົງລະຫັດຜ່ານ RMA ເທົ່ານັ້ນ (ໃນກໍລະນີທີ່ມັນບໍ່ສາມາດເຂົ້າເຖິງ JTAG ຢູ່ໃນກະດານການຜະລິດ). ໃນກໍລະນີດັ່ງກ່າວ, ທໍາອິດລູກຄ້າຕ້ອງ unsolder ອຸປະກອນຈາກຄະນະກໍາມະການຜະລິດແລະ repopulate ບານຊຸດ.

ກະດານຕ້ອງມີເຂັມ STM32MP1xxx ທີ່ລະບຸໄວ້ໃນຕາຕະລາງ 3 ເຊື່ອມຕໍ່ຕາມທີ່ລະບຸ. pins ອື່ນໆສາມາດຖືກປະໄວ້ລອຍ.

ຕາຕະລາງ 3. ການເຊື່ອມຕໍ່ປັກກິ່ງສໍາລັບຄະນະທີ່ງ່າຍດາຍນໍາໃຊ້ສໍາລັບການເຂົ້າລະຫັດຜ່ານ RMA

| ຊື່ປັກໝຸດ (ສັນຍານ) | ເຊື່ອມຕໍ່ກັບ | ຄໍາເຫັນ | |

| STM32MP13xx | STM32MP15xx | ||

| JTAG ແລະປັບ | |||

| NJTRST | NJRST | JTAG ຕົວເຊື່ອມຕໍ່ | |

| PH4 (JTDI) | JTDI | ||

| PH5 (JTDO) | JTDO | ບໍ່ຈໍາເປັນໃນບາງເຄື່ອງມືດີບັກເຊັ່ນ Trace32 | |

| PF14 (JTC) | JTC | ||

| PF15 (JTMS) | JTMS | ||

| ຄຄຊ | ຄຄຊ | ປຸ່ມຣີເຊັດ | ມີ 10 nF capacitor ກັບ VSS |

| ການສະຫນອງພະລັງງານ | |||

| VDDCORE. VDDCPU | VDDCORE | ການສະ ໜອງ ພາຍນອກ | ອ້າງອີງໃສ່ແຜ່ນຂໍ້ມູນຜະລິດຕະພັນສໍາລັບປົກກະຕິ ຄ່າ |

| VDD. VDDSD1. VDDSD2. VDD_PLL. VDD_PLL2. VBAT. VDD_ANA. PDR_ON |

VDD. VDD_PLL. VDD_PLL2. VBAT. VDD_ANA. PDR_ON. PDR_ON_CORE |

3.3 V ພາຍນອກ ການສະຫນອງ |

ຄວນຈະມີກ່ອນແລະເອົາອອກ ສຸດທ້າຍ (ສາມາດຢູ່ຮ່ວມກັນກັບອື່ນໆ ອຸປະກອນ) |

| VDDA, VREF+, VDD3V3_USBHS. VDDO_DDR |

VDDA. VREF+. VDD3V3_USBHS. VDDO_DDR. VDD_DSI. VDD1V2_DSI_REG. VDD3V3_USBFS |

0 | ADC. VREFBUF, USB, DDR ບໍ່ໄດ້ໃຊ້ |

| VSS. VSS_PLL. VSS_PLL2. VSSA. VSS_ANA. VREF-. VSS_US131-IS |

VSS. VSS_PLL, VSS_PLL2. VSSA. VSS_ANA. VREF-. VSS_USBHS. VSS_DSI |

0 | |

| VDDA1V8_REG. VDDA1V1_REG |

VDDA1V8_REG. VDDA1V1_REG |

ລອຍ | |

| ອື່ນໆ | |||

| BYPASS_REG1V8 | BYPASS_REG1V8 | 0 | ເຄື່ອງຄວບຄຸມ 1V8 ຖືກເປີດໃຊ້ໂດຍຄ່າເລີ່ມຕົ້ນ (REG 18E = 1) |

| PC15- OSC32_OUT | PC15- OSC32_OUT | ລອຍ | |

| PC14- OSC32_IN | PC14- OSC32_IN | ບໍ່ໄດ້ໃຊ້ oscillators ພາຍນອກ (boot ROM ການນໍາໃຊ້ oscillator HSI ພາຍໃນ) |

|

| PHO-OSC_IN | PHO-OSC_IN | ||

| PH1-0SC_OUT | PH1-0SC_OUT | ||

| USB_RREF | USB_RREF | ລອຍ | USB ບໍ່ໄດ້ໃຊ້ |

| P16 (BOOT2) | ບູດ2 | X | ການເຂົ້າໄປໃນລັດ RMA ເຮັດວຽກ ໃດກໍ່ຕາມ boot (2: 0) ຄ່າ |

| PI5 (BOOT1) | 60011 | X | |

| PI4 (BOOTO) | ບູໂຕ | X | |

| NRST_CORE | 10 nF ກັບ VSS | ດຶງຂຶ້ນພາຍໃນຢູ່ NRST_CORE | |

| PA13 (BOOTFAILN) | PA13 (BOOTFAILN) | LED | ທາງເລືອກ |

ຂໍ້ກໍານົດກ່ອນທີ່ຈະອະນຸຍາດໃຫ້ລັດ RMA ໃນອະນາຄົດເຂົ້າ

ຄວາມເປັນໄປໄດ້ໃນການເຂົ້າໄປໃນລັດ RMA ຕ້ອງໄດ້ຮັບການຕັ້ງຄ່າໂດຍລູກຄ້າໂດຍການໃສ່ລະຫັດຜ່ານໃນລະຫວ່າງການຜະລິດຂອງລູກຄ້າຫຼັງຈາກການສະຫນອງຄວາມລັບ.

- ອຸປະກອນເມື່ອສົ່ງມາຈາກ STMicroelectronics ຢູ່ໃນສະຖານະເປີດ OTP_SECURED.

- ອຸປະກອນປະກອບດ້ວຍຄວາມລັບ ST ທີ່ຖືກປົກປ້ອງໂດຍ boot ROM, ແລະບໍ່ມີຄວາມລັບຂອງລູກຄ້າ.

- ເມື່ອຣີເຊັດ ຫຼື ຫຼັງຈາກການປະຕິບັດ ROM boot, ການເຂົ້າເຖິງ DAP ສາມາດເປີດຄືນໃໝ່ໄດ້ໂດຍ Linux ຫຼືໂດຍ boot ROM “development boot” mode (OTP_SECURED open + boot pins BOOT[2:0]=1b100 + reset).

- ໃນຂະນະທີ່ຢູ່ໃນ OTP_SECURED ເປີດ, ລູກຄ້າຕ້ອງສະຫນອງຄວາມລັບຂອງຕົນໃນ OTP:

- ໂດຍກົງໂດຍລູກຄ້າຢູ່ໃນຄວາມສ່ຽງຂອງຕົນເອງຫຼື

- ຢ່າງປອດໄພຜ່ານຊ່ອງເຂົ້າລະຫັດໂດຍໃຊ້ “ຄຸນສົມບັດ SSP” ຂອງ boot ROM ຮ່ວມກັບເຄື່ອງມື STM32.

- ໃນຕອນທ້າຍຂອງການສະຫນອງຄວາມລັບ, ລູກຄ້າສາມາດ fuse:

- ໃນ STM32MP13xx ລະຫັດ RMA 32 bit ໃນ OTP_CFG56 (ລະຫັດຜ່ານຄວນຈະເປັນ 0).

- ໃນ STM32MP15xx ລະຫັດ RMA 15 ບິດໃນ OTP_CFG56[14:0], ລະຫັດຜ່ານ RMA_RELOCK ໃນ OTP_CFG56[29:15].

ລະຫັດຜ່ານຄວນແຕກຕ່າງຈາກ 0.

- ຕັ້ງ OTP_CFG56 ເປັນ "ລັອກການຂຽນໂປຼແກຼມຖາວອນ" ເພື່ອຫຼີກເວັ້ນການຂຽນໂປລແກລມໃນພາຍຫຼັງທີ່ 0xFFFFFF ແລະອະນຸຍາດໃຫ້ເຂົ້າໄປໃນສະຖານະ RMA ໂດຍບໍ່ມີຄວາມຮູ້ກ່ຽວກັບລະຫັດຜ່ານເບື້ອງຕົ້ນ.

- ກວດສອບການຂຽນໂປຼແກຼມທີ່ຖືກຕ້ອງຂອງ OTP_CFG56 ໂດຍການກວດສອບການລົງທະບຽນ BSEC_OTP_STATUS.

- ສຸດທ້າຍ, ອຸປະກອນຖືກປ່ຽນເປັນ OTP_SECURED ປິດ:

- ໃນ STM32MP13xx ໂດຍການປະສົມ OTP_CFG0[3] = 1 ແລະ OTP_CFG0[5] = 1.

- ໃນ STM32MP15xx ໂດຍການປະສົມ OTP_CFG0[6] = 1.

ອຸປະກອນສາມາດເປີດຄືນໃໝ່ໄດ້ໃນສະຖານະ RMA ສຳລັບການສືບສວນໂດຍ STMicroelectronics

- ເມື່ອອຸປະກອນຢູ່ໃນສະຖານະປິດ OTP_SECURED, "ການບູດການພັດທະນາ" ເປັນໄປບໍ່ໄດ້ອີກຕໍ່ໄປ.

ການໃສ່ລາຍລະອຽດສະຖານະ RMA

ດັ່ງທີ່ໄດ້ກ່າວມາກ່ອນຫນ້ານີ້, ລັດ RMA ຖືກນໍາໃຊ້ເພື່ອເປີດຄືນໃຫມ່ຢ່າງປອດໄພຮູບແບບການທົດສອບຢ່າງເຕັມທີ່ໂດຍບໍ່ມີການເປີດເຜີຍຄວາມລັບທີ່ລູກຄ້າສະຫນອງໃຫ້. ນີ້ແມ່ນເຮັດໄດ້ຂໍຂອບໃຈກັບ JTAG ວັດສະດຸປ້ອນໃນຂະນະທີ່ຄວາມລັບຂອງລູກຄ້າທັງໝົດຖືກຮັກສາໄວ້ໂດຍຮາດແວບໍ່ສາມາດເຂົ້າເຖິງໄດ້.

ໃນກໍລະນີທີ່ມີຄວາມຕ້ອງການສໍາລັບການວິເຄາະກ່ຽວກັບຄວາມລົ້ມເຫຼວample ມີຄວາມຕ້ອງການທີ່ຈະໄປຫາລັດ RMA (ເບິ່ງຮູບ 5. ການປ່ຽນເປັນ OTP_SECURED ປິດ ), ເຊິ່ງຮັບປະກັນຄວາມລັບຂອງລູກຄ້າແລະເປີດຄືນໃຫມ່ debug ປອດໄພແລະບໍ່ປອດໄພໃນ DAP.

- ລູກຄ້າປ່ຽນໃນ BSEC_JTAGໃນການລົງທະບຽນລະຫັດຜ່ານ RMA ໂດຍໃຊ້ JTAG (ພຽງແຕ່ຄ່າທີ່ແຕກຕ່າງຈາກ 0 ເທົ່ານັ້ນທີ່ຍອມຮັບ).

- ລູກຄ້າຣີເຊັດອຸປະກອນ ( PIN NRST).

ໝາຍເຫດ: ໃນລະຫວ່າງຂັ້ນຕອນນີ້, ລະຫັດຜ່ານໃນ BSEC_JTAGໃນການລົງທະບຽນຈະຕ້ອງບໍ່ຖືກລຶບ. ດັ່ງນັ້ນ, NRST ຈະຕ້ອງບໍ່ປິດ VDD ຫຼືເຄື່ອງສະຫນອງພະລັງງານ VDDCORE. ມັນຍັງບໍ່ຄວນເຊື່ອມຕໍ່ກັບ PIN NJTRST. ໃນກໍລະນີທີ່ STPMIC1x ຖືກໃຊ້, ມັນອາດຈະເປັນການບັງຄັບໃຫ້ປິດບັງການສະຫນອງພະລັງງານໃນລະຫວ່າງການຣີເຊັດ. ນີ້ແມ່ນເຮັດໄດ້ໂດຍການຂຽນໂປຼແກຼມລົງທະບຽນຕົວເລືອກຫນ້າກາກ STPMIC1x (BUCKS_MRST_CR) ຫຼືເອົາຕົວຕ້ານທານທີ່ເພີ່ມສໍາລັບ RMA ໃນກະດານລະຫວ່າງ STPMICx RSTn ແລະ STM32MP1xxx NRST (ເບິ່ງຮູບ 3). - ROM boot ຖືກເອີ້ນແລະກວດເບິ່ງລະຫັດຜ່ານ RMA ທີ່ໃສ່ໃນ BSEC_JTAGIN ດ້ວຍ OTP_CFG56.RMA_PASSWORD:

• ຖ້າລະຫັດຜ່ານກົງກັນ, sample ກາຍເປັນ RMA_LOCK sample (ຕະຫຼອດໄປໃນ STM32MP13xx).

• ຖ້າລະຫັດຜ່ານບໍ່ກົງກັນ, sample ຢູ່ໃນສະຖານະປິດ OTP_SECURED ແລະ RMA "ການເປີດການທົດລອງຄືນໃຫມ່" counter ແມ່ນເພີ່ມຂຶ້ນໃນ OTP.

ໝາຍເຫດ: ມີພຽງແຕ່ສາມການທົດລອງເປີດ RMA ຄືນໃໝ່ເທົ່ານັ້ນທີ່ໄດ້ຮັບອະນຸຍາດ. ຫຼັງຈາກການທົດລອງທີ່ລົ້ມເຫລວສາມຄັ້ງ, ການເປີດ RMA ແມ່ນບໍ່ເປັນໄປໄດ້ອີກຕໍ່ໄປ. ອຸປະກອນຢູ່ໃນສະພາບວົງຈອນຊີວິດຕົວຈິງຂອງມັນ. - ລູກຄ້າຣີເຊັດເປັນຄັ້ງທີສອງ sample ຜ່ານ NRST pin:

• ໄຟ LED ຢູ່ PA13 ເປີດ (ຖ້າເຊື່ອມຕໍ່)

• ການເຂົ້າເຖິງດີບັກ DAP ຖືກເປີດຄືນໃໝ່. - ອຸປະກອນສາມາດຖືກສົ່ງໄປຫາ STMicroelectronics.

- ຫຼັງຈາກການຕັ້ງຄ່າໃຫມ່ (pin NRST ຫຼືການຕັ້ງຄ່າລະບົບໃດຫນຶ່ງ) ROM boot ແມ່ນເອີ້ນວ່າ:

•ມັນກວດພົບວ່າ OTP8.RMA_LOCK = 1 (RMA locked sampເລ).

•ມັນຮັບປະກັນ STMicroelectronics ແລະຄວາມລັບຂອງລູກຄ້າທັງຫມົດ.

• ມັນເປີດການເຂົ້າເຖິງດີບັກ DAP ຄືນໃໝ່ໃນຄວາມປອດໄພ ແລະ ບໍ່ປອດໄພ.

ໃນຂະນະທີ່ຢູ່ໃນສະຖານະ RMA, ພາກສ່ວນດັ່ງກ່າວບໍ່ສົນໃຈ Boot pins ແລະບໍ່ສາມາດບູດຈາກແຟດພາຍນອກຫຼື USB / UART ໄດ້.

ລາຍລະອຽດປົດລັອກ RMA

ໃນ STM32MP15xx ມັນເປັນໄປໄດ້ທີ່ຈະປົດລັອກອຸປະກອນຈາກ RMA ແລະກັບຄືນສູ່ສະຖານະ SECURE_CLOSED.

ໃນ BSEC_JTAGໃນການລົງທະບຽນ, ລູກຄ້າປ່ຽນລະຫັດຜ່ານປົດລັອກ RMA ໂດຍໃຊ້ JTAG (ພຽງແຕ່ຄ່າທີ່ແຕກຕ່າງຈາກ 0 ທີ່ຍອມຮັບ)

- ລູກຄ້າຣີເຊັດອຸປະກອນ ( PIN NRST).

ໝາຍເຫດ: ພຽງແຕ່ສາມການທົດລອງ RMA Unlock ໄດ້ຮັບອະນຸຍາດ. ຫຼັງຈາກສາມການທົດລອງສົບຜົນສໍາເລັດ, ການປົດລັອກ RMA ບໍ່ເປັນໄປໄດ້ອີກແລ້ວ. ອຸປະກອນຢູ່ໃນສະຖານະວົງຈອນຊີວິດ RMA ຂອງມັນ. - ລູກຄ້າຣີເຊັດເປັນຄັ້ງທີສອງ sample ຜ່ານ NRST pin:

• ໄຟ LED ຢູ່ PA13 ເປີດ (ຖ້າເຊື່ອມຕໍ່),

• ອຸປະກອນຢູ່ໃນສະຖານະ SECURE_CLOSED (ການເຂົ້າເຖິງດີບັກ DAP ປິດແລ້ວ).

ລັດ RMA ເຂົ້າ JTAG script examples

STM32MP13xx script examples ເພື່ອໃສ່ລະຫັດຜ່ານແລະໃສ່ລັດ RMA ແມ່ນມີຢູ່ໃນ zip ແຍກຕ່າງຫາກ file. ພວກມັນສາມາດໃຊ້ກັບ Trace32, OpenOCD ໂດຍໃຊ້ STLINK probe, OpenOCD ໂດຍໃຊ້ CMSIS-DAP compatible probe (ສຳລັບ example ULink2). ຂໍ້ມູນສາມາດພົບໄດ້ທີ່ www.st.com. ອ້າງອີງເຖິງຜະລິດຕະພັນ STM32MP13xx “ຊັບພະຍາກອນ CAD” ໃນພາກ “ສະເພາະການຜະລິດກະດານ”.

ທີ່ຄ້າຍຄືກັນ examples ສາມາດໄດ້ຮັບສໍາລັບອຸປະກອນ STM32MP15xx. ອະດີດample ເພື່ອເຂົ້າໄປໃນສະຖານະ RMA ແລະອອກຈາກສະຖານະ RMA ສໍາລັບ Trace32 ແມ່ນມີຢູ່ໃນ zip ທີ່ແຍກຕ່າງຫາກ file. ຂໍ້ມູນສາມາດພົບໄດ້ທີ່ www.st.com. ອ້າງອີງເຖິງຜະລິດຕະພັນ STM32MP15x “ຊັບພະຍາກອນ CAD” ໃນພາກ “ສະເພາະການຜະລິດກະດານ”.

ປະຫວັດການແກ້ໄຂ

ຕາຕະລາງ 4. ປະຫວັດການແກ້ໄຂເອກະສານ

| ວັນທີ | ຮຸ່ນ | ການປ່ຽນແປງ |

| 13-Feb-23 | 1 | ການປ່ອຍຕົວໃນເບື້ອງຕົ້ນ. |

ແຈ້ງການສຳຄັນໃຫ້ອ່ານຢ່າງລະມັດລະວັງ

STMicroelectronics NV ແລະບໍລິສັດຍ່ອຍຂອງຕົນ (“ST”) ສະຫງວນສິດໃນການປ່ຽນແປງ, ການແກ້ໄຂ, ການປັບປຸງ, ການປັບປຸງ, ການແກ້ໄຂ ແລະການປັບປຸງຜະລິດຕະພັນ ST ແລະ/ຫຼື ເອກະສານນີ້ໄດ້ທຸກເວລາໂດຍບໍ່ຕ້ອງແຈ້ງລ່ວງໜ້າ. ຜູ້ຊື້ຄວນໄດ້ຮັບຂໍ້ມູນທີ່ກ່ຽວຂ້ອງຫລ້າສຸດກ່ຽວກັບຜະລິດຕະພັນ ST ກ່ອນທີ່ຈະວາງຄໍາສັ່ງ. ຜະລິດຕະພັນ ST ແມ່ນຂາຍຕາມຂໍ້ກໍານົດແລະເງື່ອນໄຂຂອງ ST ຂອງການຂາຍໃນສະຖານທີ່ໃນເວລາທີ່ຮັບຮູ້ຄໍາສັ່ງ.

ຜູ້ຊື້ແມ່ນຮັບຜິດຊອບພຽງແຕ່ສໍາລັບການເລືອກ, ການຄັດເລືອກ, ແລະການນໍາໃຊ້ຜະລິດຕະພັນ ST ແລະ ST ຖືວ່າບໍ່ມີຄວາມຮັບຜິດຊອບສໍາລັບການຊ່ວຍເຫຼືອຄໍາຮ້ອງສະຫມັກຫຼືການອອກແບບຜະລິດຕະພັນຂອງຜູ້ຊື້.

ບໍ່ມີໃບອະນຸຍາດ, ສະແດງອອກຫຼືໂດຍຄວາມຫມາຍ, ຕໍ່ກັບສິດທິຊັບສິນທາງປັນຍາໃດໆທີ່ຖືກອະນຸຍາດໂດຍ ST ຢູ່ທີ່ນີ້.

ການຂາຍຄືນຂອງຜະລິດຕະພັນ ST ທີ່ມີຂໍ້ກໍານົດທີ່ແຕກຕ່າງຈາກຂໍ້ມູນທີ່ກໍານົດໄວ້ໃນທີ່ນີ້ຈະປະຖິ້ມການຮັບປະກັນໃດໆທີ່ໃຫ້ໂດຍ ST ສໍາລັບຜະລິດຕະພັນດັ່ງກ່າວ.

ST ແລະໂລໂກ້ ST ແມ່ນເຄື່ອງຫມາຍການຄ້າຂອງ ST. ສໍາລັບຂໍ້ມູນເພີ່ມເຕີມກ່ຽວກັບເຄື່ອງຫມາຍການຄ້າ ST, ເບິ່ງ www.st.com/trademarks. ຊື່ຜະລິດຕະພັນ ຫຼືບໍລິການອື່ນໆທັງໝົດແມ່ນເປັນຊັບສິນຂອງເຈົ້າຂອງຂອງເຂົາເຈົ້າ.

ຂໍ້ມູນໃນເອກະສານນີ້ແທນທີ່ ແລະແທນທີ່ຂໍ້ມູນທີ່ສະໜອງໃຫ້ໃນເມື່ອກ່ອນໃນສະບັບກ່ອນໜ້າຂອງເອກະສານນີ້.

© 2023 STMicroelectronics ສະຫງວນລິຂະສິດທັງໝົດ

AN5827 – Rev 1

AN5827 – Rev 1 – ກຸມພາ 2023

ສໍາລັບຂໍ້ມູນເພີ່ມເຕີມຕິດຕໍ່ຫ້ອງການຂາຍ STMicroelectronics ທ້ອງຖິ່ນຂອງທ່ານ.

www.st.com

ເອກະສານ / ຊັບພະຍາກອນ

|

STMicroelectronics STM32MP1 Series Microprocessors [pdf] ຄູ່ມືຜູ້ໃຊ້ STM32MP1 Series Microprocessors, STM32MP1 Series, Microprocessors |